Rus APT28 hack grubu (diğer adıyla ‘Strontium’ veya ‘Fancy Bear’), 2021’in ikinci yarısından bu yana Fransa’daki hükümet kuruluşlarını, işletmeleri, üniversiteleri, araştırma enstitülerini ve düşünce kuruluşlarını hedef alıyor.

Rusya’nın askeri istihbarat servisi GRU’nun bir parçası olarak kabul edilen tehdit grubu, yakın zamanda WinRAR’daki bir uzaktan kod yürütme güvenlik açığı olan CVE-2023-38831 ve sıfır gün ayrıcalık yükseltme kusuru olan CVE-2023-23397’nin istismar edilmesiyle ilişkilendirildi. Microsoft Outlook’ta.

Rus bilgisayar korsanları, Fransız kuruluşlarının kritik ağlarındaki çevresel cihazların güvenliğini ihlal ediyor ve tespit edilmekten kaçınmak için arka kapıları kullanmaktan uzaklaşıyor.

Bu, siber casusluk grubunun faaliyetleri hakkında soruşturmalar yürüten Fransız Ulusal Bilgi Sistemleri Güvenliği Ajansı ANSSI’nin (Agence Nationale de la sécurité des systèmes d’information) yeni yayınlanan bir raporuna göre.

Ağ keşfi ve ilk erişim

ANSSI, APT28’in TTP’lerini (teknikler, taktikler ve prosedürler) haritalandırdı ve tehdit grubunun, hedeflenen ağlardaki hesapları ve Ubiquiti yönlendiricilerini ihlal etmek için kaba kuvvet kullandığını ve kimlik bilgileri içeren sızdırılmış veritabanlarını kullandığını bildirdi.

Nisan 2023’teki bir vakada saldırganlar, alıcıları PowerShell çalıştırmaları için kandıran ve sistem yapılandırmalarını, çalışan işlemlerini ve diğer işletim sistemi ayrıntılarını açığa çıkaran bir kimlik avı kampanyası yürüttü.

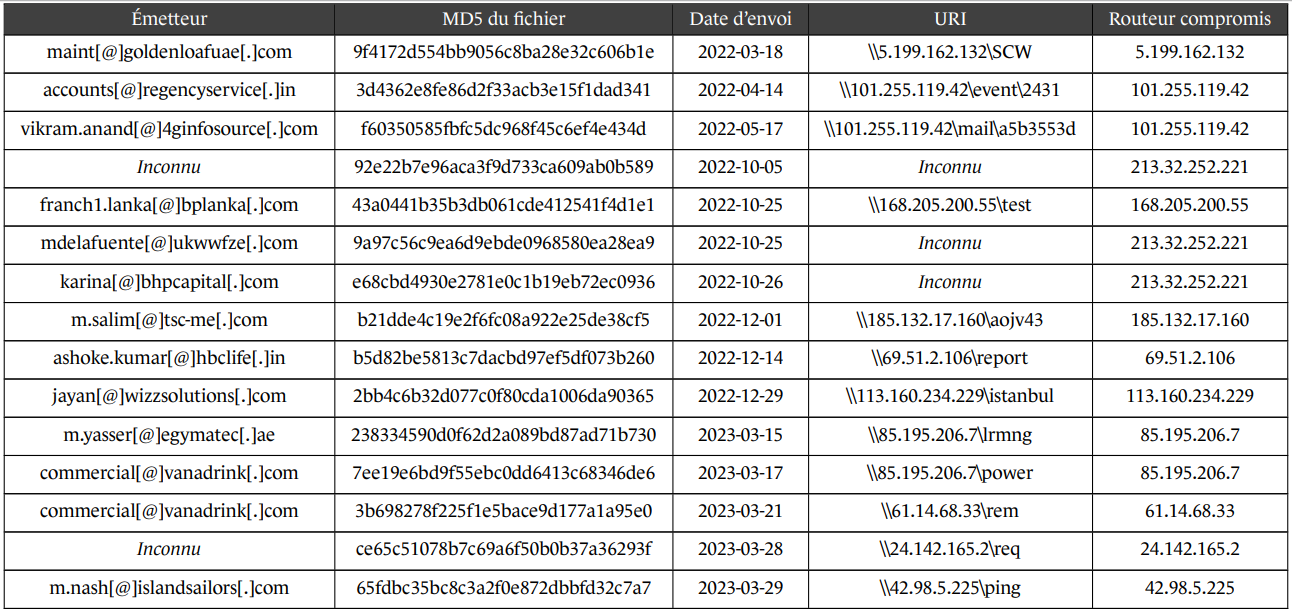

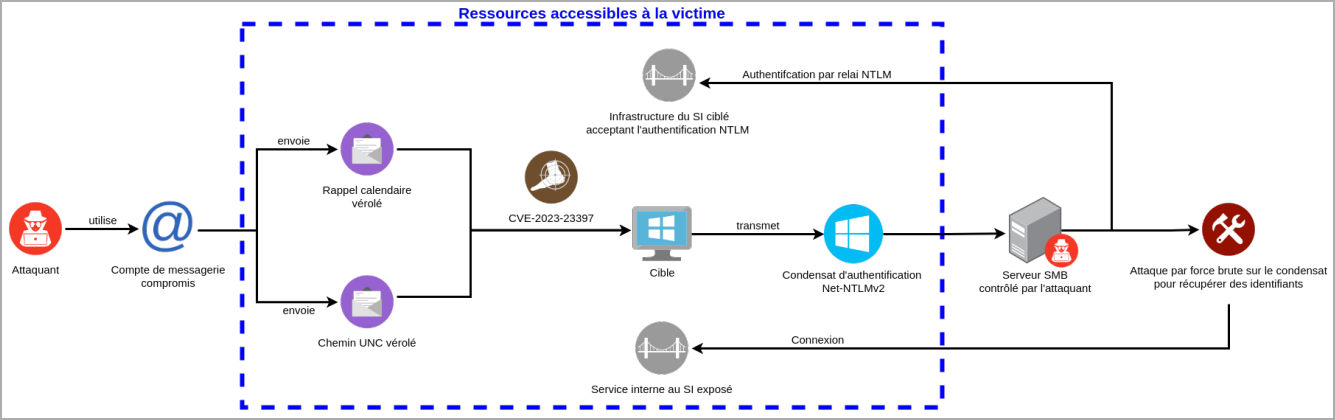

Mart 2022 ile Haziran 2023 arasında APT28, Outlook kullanıcılarına, o zamanlar CVE-2023-23397 olarak izlenen sıfır gün güvenlik açığından yararlanan e-postalar göndererek, ilk yararlanmanın yakın zamanda bildirilenden bir ay öncesine denk geldiğini belirtti.

Bu dönemde saldırganlar ayrıca Microsoft Windows Destek Teşhis Aracı’ndaki CVE-2022-30190’ı (“Follina”) ve Roundcube uygulamasındaki CVE-2020-12641, CVE-2020-35730, CVE-2021-44026’yı da istismar etti.

Saldırıların ilk aşamalarında kullanılan araçlar arasında Mimikatz şifre çıkarıcı ve reGeorg trafik aktarma aracının yanı sıra Mockbin ve Mocky açık kaynak hizmetleri de yer alıyor.

ANSSI ayrıca APT28’in SurfShark, ExpressVPN, ProtonVPN, PureVPN, NordVPN, CactusVPN, WorldVPN ve VPNSecure dahil olmak üzere bir dizi VPN istemcisi kullandığını da bildiriyor.

Veri erişimi ve sızma

Bir siber casusluk grubu olarak veri erişimi ve veri sızdırma, Strontium’un operasyonel hedeflerinin merkezinde yer alıyor.

ANSSI, tehdit aktörlerinin yerel yardımcı programları kullanarak kimlik doğrulama bilgilerini aldığını ve hassas bilgiler ve yazışmalar içeren e-postaları çaldığını gözlemledi.

Özellikle saldırganlar, hedeflenen hesaplardan kendi kontrolleri altındaki bir hizmete bir SMB bağlantısını tetiklemek için CVE-2023-23397’yi kullanıyor ve diğer hizmetlerde de kullanılabilen NetNTLMv2 kimlik doğrulama karmasının alınmasına olanak tanıyor.

APT28’in komuta ve kontrol sunucusu (C2) altyapısı, santralın trafik izleme araçlarıyla herhangi bir alarm verme olasılığını azaltmak için Microsoft OneDrive ve Google Drive gibi meşru bulut hizmetlerine dayanır.

Son olarak ANSSI, saldırganların kimlik doğrulama çerezleri gibi kurbanın web tarayıcısında saklanan bilgileri hedefleyen CredoMap implantını kullanarak veri topladığına dair kanıtlar gördü.

Mockbin ve Pipedream hizmeti de veri sızdırma sürecine dahil oluyor.

Savunma önerileri

ANSSI, risklerin değerlendirilmesini gerektiren kapsamlı bir güvenliğe yaklaşımı vurgulamaktadır. APT28 tehdidi durumunda e-posta güvenliğine odaklanmak çok önemlidir.

Ajansın e-posta güvenliğiyle ilgili temel önerileri şunları içeriyor:

- E-posta alışverişlerinin güvenliğini ve gizliliğini sağlayın.

- E-postaların yönlendirilmesini veya ele geçirilmesini önlemek için güvenli değişim platformlarını kullanın.

- Web posta arayüzlerinin saldırı yüzeyini en aza indirin ve Microsoft Exchange gibi sunuculardan kaynaklanan riskleri azaltın.

- Kötü amaçlı e-postaları tespit etmek için yetenekleri uygulayın.

ANSSI’nin bulguları ve savunma ipuçları hakkında daha fazla ayrıntı için raporun tamamına buradan göz atın.