Çok sayıda tehdit aktörü, Agent Tesla, AsyncRAT, DCRat, NanoCore RAT, NjRAT, Pony, Remcos RAT ve XWorm gibi çeşitli kötü amaçlı yazılımları sunmak için Foxit PDF Reader’daki tasarım kusurunu silah olarak kullanıyor.

Check Point teknik bir raporda, “Bu istismar, şüphelenmeyen kullanıcıları zararlı komutlar yürütmeye yönlendirebilecek güvenlik uyarılarını tetikliyor” dedi. “Bu istismar, e-suçtan casusluğa kadar çok sayıda tehdit aktörü tarafından kullanıldı.”

Korumalı alanlarda veya antivirüs çözümlerinde daha yaygın olan Adobe Acrobat Reader’ın bu özel istismardan etkilenmediğini ve dolayısıyla kampanyanın düşük tespit oranına katkıda bulunduğunu belirtmekte fayda var.

Sorun, potansiyel güvenlik risklerinden kaçınmak için belirli özellikleri etkinleştirmeden önce kullanıcılardan belgeye güvenmeleri istendiğinde, açılır pencerede uygulamanın varsayılan olarak “Tamam” seçeneğini göstermesinden kaynaklanıyor.

Kullanıcı Tamam’ı tıklattığında, varsayılan olarak “Aç” seçeneği ayarlanarak dosyanın ek komutları yürütmek üzere olduğunu bildiren ikinci bir açılır uyarı görüntülenir. Tetiklenen komut daha sonra Discord’un içerik dağıtım ağında (CDN) barındırılan kötü amaçlı bir veriyi indirmek ve yürütmek için kullanılır.

Güvenlik araştırmacısı Antonis Terefos, “Hedeflenen kullanıcının ilk mesajı okuma şansı olsaydı, ikincisi okumadan ‘Kabul Edildi’ olurdu” dedi.

“Bu, Tehdit Aktörlerinin, varsayılan seçim olarak en ‘zararlı’ olanı sunan bu hatalı mantıktan ve yaygın insan davranışından faydalandığı bir durumdur.”

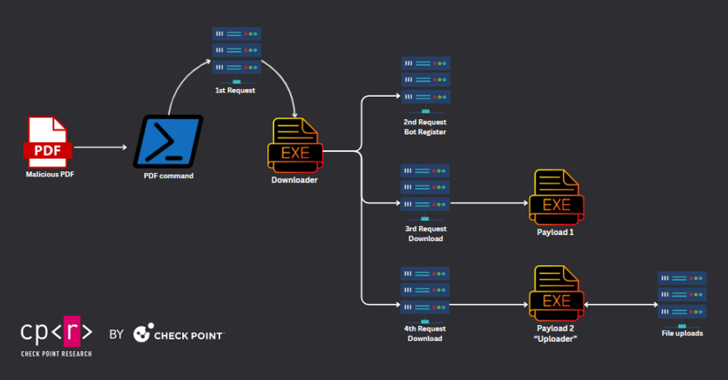

Check Point, Foxit PDF Reader aracılığıyla açıldığında, bir indiriciyi getirmek için bir komut çalıştıran ve daha sonra belgeler, resimler, arşiv dosyaları da dahil olmak üzere verileri toplamak ve yüklemek için iki yürütülebilir dosyayı alan askeri tema taşıyan bir PDF belgesi tespit ettiğini söyledi. ve veritabanlarını bir komuta ve kontrol (C2) sunucusuna aktarır.

Saldırı zincirinin daha ayrıntılı analizi, indiricinin, virüslü ana bilgisayarın ekran görüntülerini yakalayabilen ve ardından C2 sunucusuna yüklenebilen üçüncü bir veri yükünü bırakmak için kullanılabileceğini ortaya çıkardı.

Casusluğa yönelik olduğu değerlendirilen faaliyet, tehdit aktörüyle ilgili daha önce gözlemlenen taktik ve tekniklerle örtüşmeler nedeniyle DoNot Ekibi (diğer adıyla APT-C-35 ve Origami Elephant) ile ilişkilendirildi.

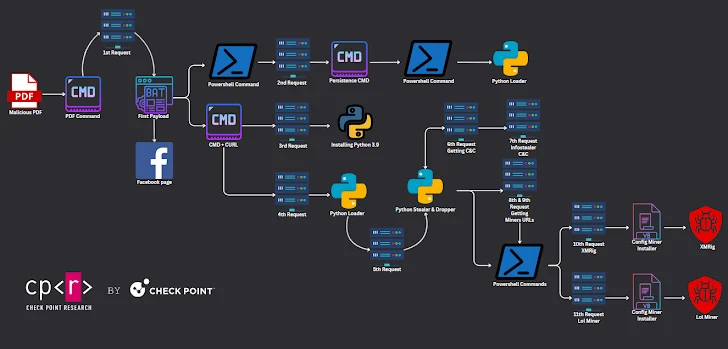

Aynı tekniği silahlandıran ikinci bir örnek, bir hırsızı ve XMRig ve lolMiner gibi iki kripto para madenci modülünü dağıtmak için çok aşamalı bir dizi kullanıyor. İlginç bir şekilde, bubi tuzaklı PDF dosyalarının bazıları Facebook aracılığıyla dağıtılıyor.

Python tabanlı hırsız kötü amaçlı yazılım, kurbanların kimlik bilgilerini ve çerezlerini Chrome ve Edge tarayıcılarından çalacak donanıma sahip. Madenciler, topworld20241 adlı kullanıcıya ait Gitlab deposundan alınıyor. 17 Şubat 2024’te oluşturulan depo, yazının yazıldığı an itibariyle hala aktiftir.

Siber güvenlik şirketi tarafından belgelenen başka bir vakada, PDF dosyası, GitHub’da bulunan ve 6 Ağustos 2023 itibarıyla arşivlenen açık kaynaklı bir bilgi hırsızı olan Discord CDN Blank-Grabber’dan veri almak için bir kanal görevi görüyor.

“Başka bir ilginç durum, kötü amaçlı bir PDF’nin trello’da barındırılan bir eke köprü içermesi sonucu ortaya çıktı[.]Terefos, “İndirme sırasında, kötü amaçlı kod içeren ikincil bir PDF dosyası ortaya çıktı; bu dosya bundan yararlanıyor” dedi.

Foxit Reader kullanıcılarının ‘istismarı’.”

Bulaşma yolu, Remcos RAT’ın teslim edilmesiyle doruğa ulaşır, ancak bu ancak LNK dosyalarının, HTML Uygulamasının (HTA) ve Visual Basic komut dosyalarının ara adımlar olarak kullanılmasını içeren bir dizi adımdan geçtikten sonra gerçekleşir.

Remcos RAT kampanyasının arkasındaki, sessizkillertv adını alan ve 22 yıldan fazla deneyime sahip etik bir bilgisayar korsanı olduğunu iddia eden tehdit aktörünün, sessiz_tools adlı özel bir Telegram kanalı aracılığıyla, kriptolayıcılar ve PDF açıklarından yararlanmayı hedefleyen çeşitli kötü amaçlı araçların reklamını yaptığı gözlemlendi. Foxit PDF Okuyucu. Kanal 21 Nisan 2022’de oluşturuldu.

Check Point ayrıca kötü amaçlı yazılım içeren PDF dosyalarını oluşturmak için kullanılan Avict Softwares I Exploit PDF, PDF Exploit Builder 2023 ve FuckCrypt gibi .NET ve Python tabanlı PDF oluşturucu hizmetlerini de tespit ettiğini söyledi. DoNot Ekibinin GitHub’da ücretsiz olarak sunulan bir .NET PDF oluşturucuyu kullandığı söyleniyor.

Discord, Gitlab ve Trello’nun kullanımı, normal ağ trafiğine uyum sağlamak, tespitten kaçınmak ve kötü amaçlı yazılım dağıtmak amacıyla meşru web sitelerinin tehdit aktörleri tarafından sürekli olarak kötüye kullanıldığını gösteriyor. Foxit sorunu kabul etti ve 2024 3 sürümünde bir düzeltme sunması bekleniyor. Mevcut sürüm 2024.2.1.25153’tür.

“Bu ‘istismar’, kötü niyetli faaliyetleri tetiklemenin klasik tanımına uymasa da, Foxit PDF Reader kullanıcılarını hedef alan ve onları anlamadan ‘Tamam’ı tıklamaya ikna eden bir ‘kimlik avı’ veya manipülasyon biçimi olarak daha doğru bir şekilde kategorize edilebilir. ilgili potansiyel riskler var” dedi Terefos.

“Bulaşma başarısı ve düşük tespit oranı, PDF’lerin herhangi bir tespit kuralı tarafından durdurulmadan Facebook gibi pek çok geleneksel olmayan yolla dağıtılmasına olanak tanıyor.”