Fortra’nın GoAnywhere MFT (Yönetilen Dosya Aktarımı) yazılımında, saldırganların yönetim portalı aracılığıyla yama yapılmamış örneklerde yeni yönetici kullanıcılar oluşturmasına olanak tanıyan kritik bir kimlik doğrulama atlama güvenlik açığı için yararlanma kodu artık mevcut.

GoAnywhere MFT, kuruluşların dosyaları iş ortaklarıyla güvenli bir şekilde aktarmasına ve paylaşılan tüm dosyalara kimlerin eriştiğine ilişkin denetim günlükleri tutmasına yardımcı olan web tabanlı, yönetilen bir dosya aktarım aracıdır.

Fortra, GoAnywhere MFT 7.4.1’in piyasaya sürülmesiyle hatayı (CVE-2024-0204) 7 Aralık’ta sessizce yamalamış olsa da, şirket bunu yalnızca bugün sınırlı bilgi sunan bir danışma belgesinde kamuya açıkladı (daha fazla ayrıntı özel müşteri danışma belgesinde mevcuttur) .

Ancak Fortra da yayınladı özel tavsiyeler kusuru düzeltmeden önce 4 Aralık’ta müşterilere, verilerini güvende tutmak için MFT hizmetlerini güvenceye almaları konusunda çağrıda bulundu.

Henüz son sürüme yükseltme yapmamış ve hemen yükseltme yapamayacak olan yöneticilerin, saldırı vektörünü aşağıdaki yöntemlerle kaldırmaları önerilir:

- Kurulum dizinindeki InitialAccountSetup.xhtml dosyasının silinmesi ve hizmetlerin yeniden başlatılması.

- InitialAccountSetup.xhtml dosyasını boş bir dosya ile değiştirip hizmetleri yeniden başlatıyoruz.

Şirket Salı günü BleepingComputer’a, bu güvenlik açığından yararlanan herhangi bir saldırı raporunun gelmediğini söyledi.

Bugün, neredeyse yedi hafta sonra, Horizon3’ün Saldırı Ekibindeki güvenlik araştırmacıları, güvenlik açığının teknik bir analizini yayınladılar ve çevrimiçi olarak açığa çıkan savunmasız GoAnywhere MFT örneklerinde yeni yönetici kullanıcılar oluşturmaya yardımcı olan bir kavram kanıtını (PoC) paylaştılar.

Bu istismarlar, savunmasız /InitialAccountSetup.xhtml uç noktasına erişmek ve bir hesap oluşturmak için ilk hesap kurulum ekranını (sunucunun kurulum işleminden sonra mevcut olmaması gerekir) başlatmak için CVE-2024-0204’ün kökündeki yol geçiş sorunundan yararlanır. yeni yönetici hesabı.

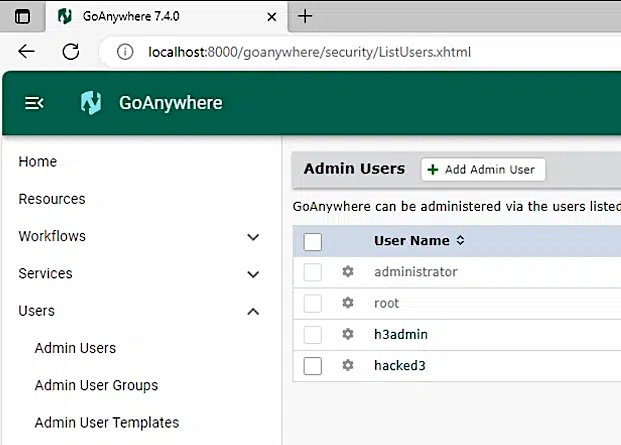

Horizon3 Baş Saldırı Mühendisi Zach Hanley, “Analiz edilebilecek en kolay güvenlik ihlali göstergesi, GoAnywhere yönetici portalı Kullanıcılar -> Yönetici Kullanıcılar bölümündeki ‘Yönetici kullanıcılar’ grubuna yapılan yeni eklemeler içindir” dedi.

“Saldırgan bu kullanıcıyı burada bıraktıysa, yaklaşık bir uzlaşma tarihini ölçmek için son oturum açma etkinliğini burada gözlemleyebilirsiniz.”

Ancak Horizon3 artık bir PoC istismarı yayınladığına göre, tehdit aktörlerinin yama yapılmadan bırakılan tüm GoAnywhere MFT örneklerini taramaya başlaması ve bu bulut sunucularını tehlikeye atması çok muhtemel.

Clop’un GoAnywhere MFT ihlali kampanyası

Clop fidye yazılımı çetesi, GoAnywhere MFT yazılımındaki kritik bir uzaktan kod yürütme kusurunu (CVE-2023-0669) kullanarak 100’den fazla kuruluşa saldırı düzenledi.

Clop’un saldırıları 18 Ocak 2023’te başladı ve Fortra, 3 Şubat’ta kusurun müşterilerinin güvenli dosya sunucularını ihlal etmek için silah olarak kullanıldığını keşfetti.

Clop tarafından ihlal edilip gasp edildikten sonra öne çıkan kurbanların listesi arasında sağlık devi Toplum Sağlığı Sistemleri (CHS), tüketim malları devi Procter & Gamble, siber güvenlik firması Rubrik, Hitachi Energy, fintech platformu Hatch Bank, lüks marka yer alıyor ancak bunlarla sınırlı değil perakendeci Saks Fifth Avenue ve Toronto Şehri, Kanada.

Clop’un geçen yılki veri hırsızlığı kampanyasına dahil olması, son yıllarda MDT platformlarını hedeflemeye yönelik çok daha geniş bir modelin parçası.

Diğer örnekler arasında Aralık 2020’de Accellion FTA sunucularının ihlali, 2021’de SolarWinds Serv-U sunucularının ihlali ve Haziran 2023’ten itibaren MOVEit Transfer sunucularının yaygın şekilde kullanılması yer alıyor.