Bir güvenlik araştırmacısı, uzak bir saldırganın kimlik doğrulamasını atlamasına izin veren Fortiweb Web Uygulama Güvenlik Duvarı’ndaki bir güvenlik açığı için kısmi bir konsept sömürüsü kanıtı yayınladı.

Kusur Fortinet’e sorumlu bir şekilde bildirildi ve şimdi CVE-2025-52970 olarak izleniyor. Fortinet 12 Ağustos’ta bir düzeltme yaptı.

Güvenlik araştırmacısı Aviv y, güvenlik açığı Fortmajeure adını verdi ve bunu “gerçekleşmesi gereken sessiz bir başarısızlık” olarak tanımlıyor. Teknik olarak, bir saldırganın ERA parametresini beklenmedik bir değere ayarlamasını sağlayan Fortiweb’in çerez ayrıştırma işleminde okunan bir sınırsızdır.

Bu, sunucunun oturum şifrelemesi ve HMAC imzası için All-Zero Gizli Anahtar kullanmasına neden olur ve dövülmüş kimlik doğrulama çerezlerini oluşturmak için önemsiz hale getirir.

Sömürü, tam bir kimlik doğrulama baypasıyla sonuçlanır ve saldırganın bir yönetici de dahil olmak üzere herhangi bir aktif kullanıcıyı taklit etmesine izin verir.

CVE-2025-52970’i başarılı bir şekilde kullanmak için, hedef kullanıcının saldırı sırasında aktif bir oturumu olması ve düşman çerezde küçük bir sayısal alanı kabartmalıdır.

Brute zorlama gereksinimi, imzalı çerezde recresh_total_logins () (libncfg.so’da) işlevi tarafından doğrulanan bir alandan gelir.

Bu alan, saldırganın tahmin etmesi gereken bilinmeyen bir sayıdır, ancak araştırmacı, aralığın genellikle 30’un üzerinde olmadığını ve kabaca 30 istekten oluşan küçük bir arama alanı haline getirdiğini belirtiyor.

İstismar All-Zero anahtarını (ERA hatası nedeniyle) kullandığından, her tahmin, sahte çerezin kabul edilip edilmediğini kontrol ederek anında test edilebilir.

Sorun Fortiweb 7.0 ila 7.6’yı etkiler ve aşağıdaki sürümlerde düzeltildi:

- Fortiweb 7.6.4 ve sonraki

- Fortiweb 7.4.8 ve sonraki

- Fortiweb 7.2.11 ve sonraki

- Fortiweb 7.0.11 ve sonraki

Fortinet, bültende Fortiweb 8.0 sürümlerinin bu konudan etkilenmediğini, bu yüzden orada alınması gereken bir işlem olmadığını söyledi.

Güvenlik Bülteni, geçici çözüm veya azaltma tavsiyesi listelemez, bu nedenle güvenli bir sürüme yükseltme önerilen tek etkili eylemdir.

Fortinet’in CVSS şiddet skoru 7.7, kaba zorlama gereksinimi nedeniyle “yüksek saldırı karmaşıklığından” kaynaklandığı için aldatıcı olabilir. Uygulamada, kaba zorlayıcı kısım basit ve hızlı bir şekilde gerçekleştirilir.

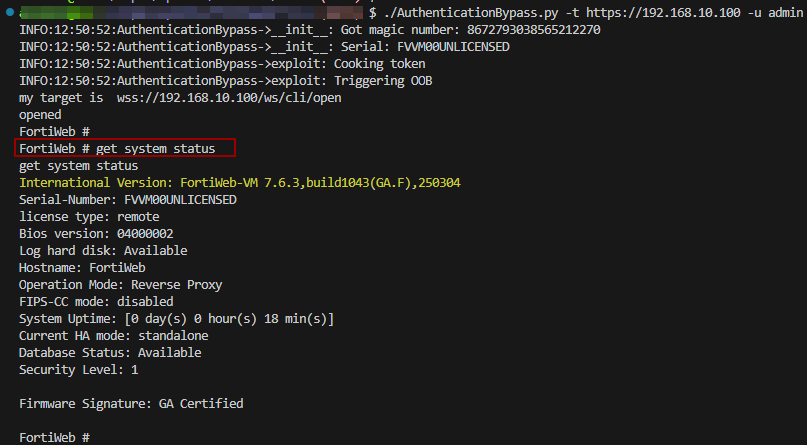

Araştırmacı, dinlenme uç noktasında yönetici taklitini gösteren bir POC çıktısı paylaştı. Bununla birlikte, Fortiweb CLI Via/WS/CLI/Open’a bağlanmayı da kapsayan tüm istismarları sakladı.

Kaynak: Aviv Y

Ancak Aviv Y, satıcının danışmanlığı sadece son zamanlarda yayınlandığından, daha sonra sömürü ayrıntılarını yayınlamaya söz verdi. Araştırmacı, sistem yöneticilerine düzeltmeyi uygulamak için daha fazla zaman sağlamak için bu karar verdi.

Yayınlanan ayrıntılar sorunun çekirdeğini gösteriyor, ancak bilgili saldırganların gerisini çıkarmaları ve tam silahlı bir zincir geliştirmeleri için bile yeterli değil.

Saldırganların, Fortinet’in kendi veri yapılarına sahip olduğu göz önüne alındığında, oturumdaki alanların biçimini tersine çevirmesi gerektiğini açıkladı.

Buna rağmen, bilgisayar korsanları bu duyuruları yakından takip ettikçe ve tam POC’ler çıktığında tetiği çekmeye hazır olun.

Aviv Y, BleepingComputer’a istismar yayınlama tarihinde karar vermediğini, ancak savunuculara riske yanıt vermeleri için zaman vermeyi planladığını söyledi.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.