Fortinet tarafından Çarşamba günü yayınlanan bir adli tıp raporuna göre, kimliği belirsiz bir tehdit aktörü, karmaşık özel yapım kötü amaçlı yazılımlarla hükümete ve hükümetle ilgili şirketlere saldırmak için şirketin FortiOS SSL-VPN ürünündeki önemli bir güvenlik açığından yararlandı.

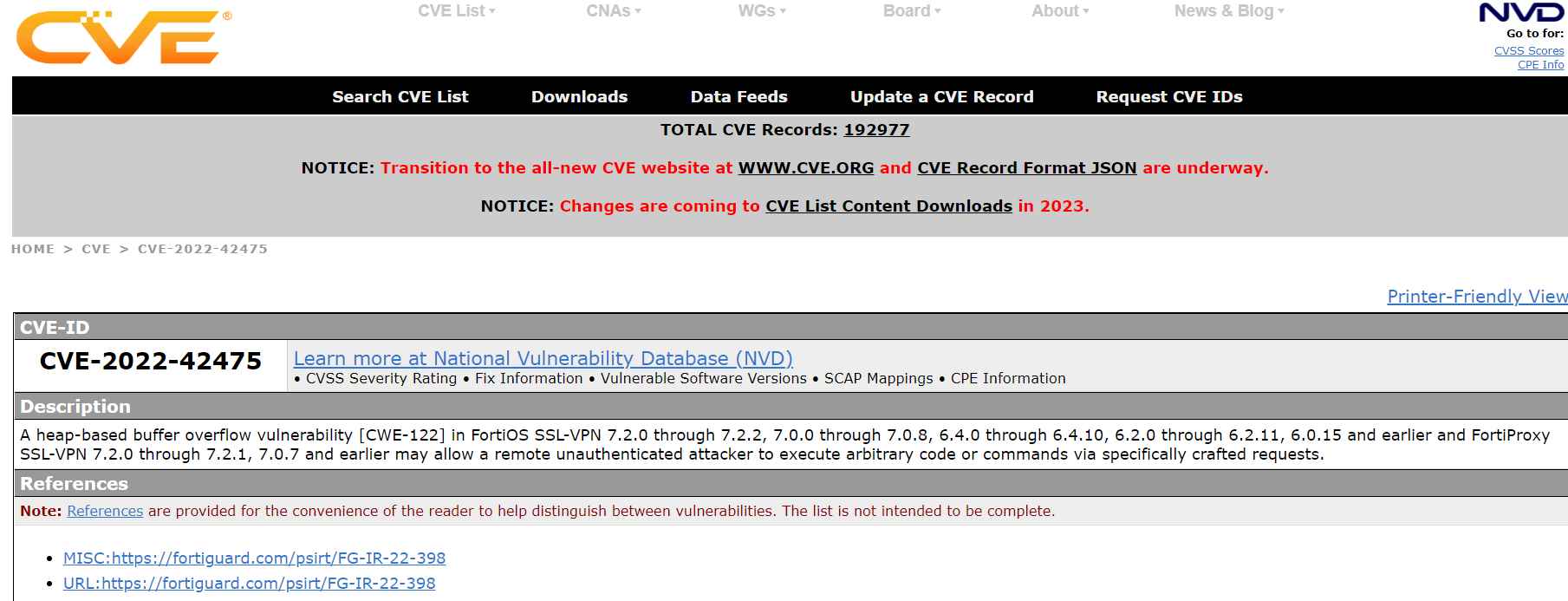

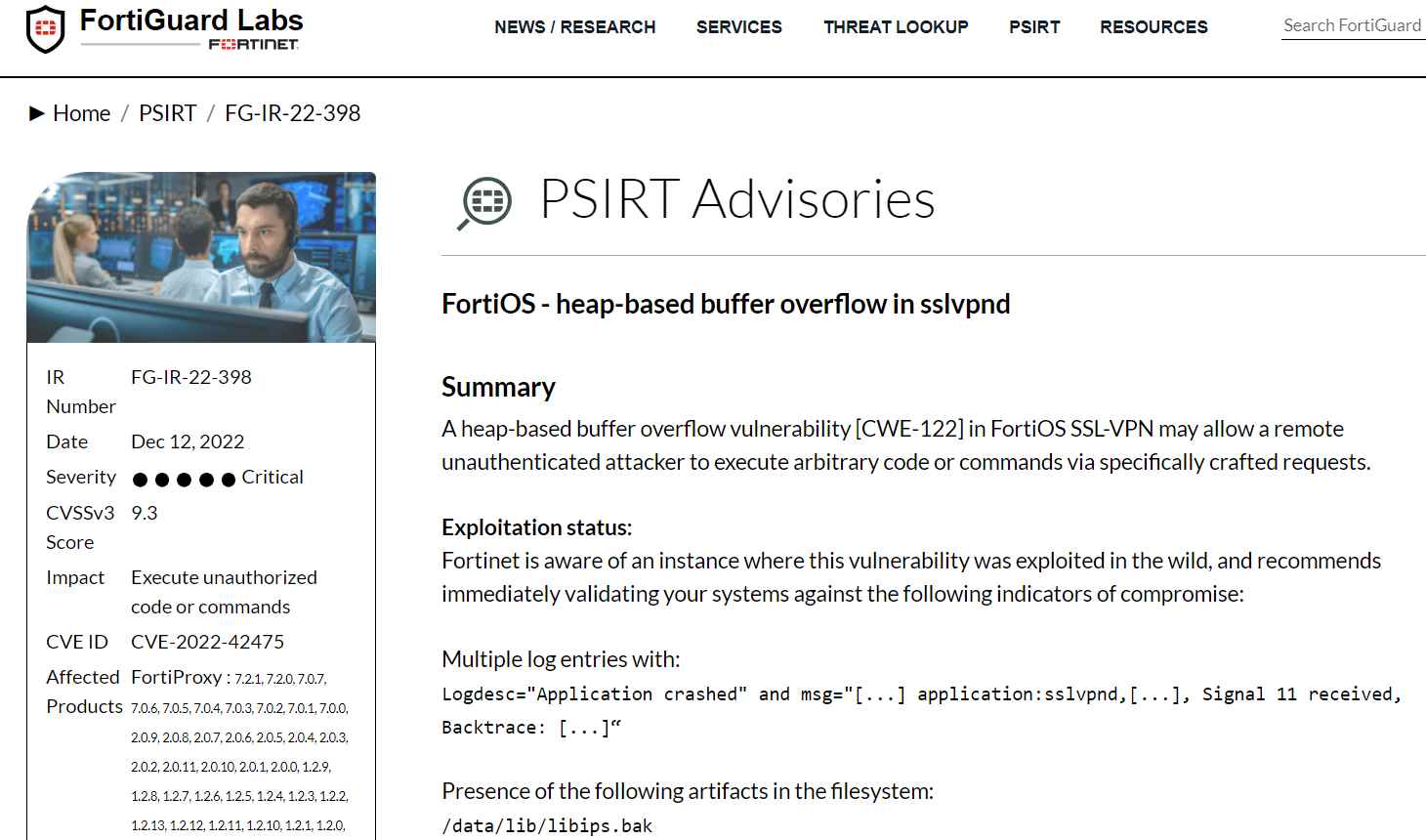

CVE-2022-42475 izleme numarası atanan bu güvenlik açığı, bilgisayar korsanlarının kötü amaçlı kodu uzaktan yürütmesine olanak tanıyan yığın tabanlı bir arabellek taşmasıdır. Olası 10 üzerinden 9,8’lik bir şiddet derecesine sahiptir, bu da çok tehlikeli olduğunu gösterir. Ağ güvenliği için yazılım üreten bir şirket olan Fortinet, 28 Kasım’da yayınlanan 7.2.3 sürümündeki güvenlik açığını yamaladı. Ancak şirket, o sırada sağladığı sürüm notlarında tehlikeyi açıklamadı.

Fortinet, istismar faaliyeti ve bundan sorumlu olan tehdit aktörü hakkında daha kapsamlı bir açıklama sundu. Fortinet tarafından Çarşamba günü sağlanan son güncellemeye göre, şirket temsilcileri “saldırının karmaşıklığının sofistike bir aktöre işaret ettiğini” ve “ağır bir şekilde hükümet veya hükümetle ilgili hedefleri hedef aldığını” söyledi.

Fortinet’in güvenliği ihlal edilmiş sunuculardan birinde yürüttüğü bir soruşturmanın bulgularına göre, tehdit aktörü, Linux tabanlı bilinen bir implantın üstte çalışacak şekilde değiştirilmiş bir sürümünü yüklemek için bu güvenlik açığından yararlandı. FortiOS’un. İstismar sonrası kötü amaçlı yazılım dağıtıldığında, keşfedilmemesi için belirli günlüğe kaydetme olaylarını hemen devre dışı bıraktı. İmplant kurulumdan sonra /data/lib/libips.bak dizinine yerleştirildi. Dosyanın /data/lib/libips.so adresinde bulunan Fortinet IPS Engine’in bir bileşeni gibi görünmesi mümkündür. Ayrıca /data/lib/libips.so dosyasına, 0 baytlık bir dosya boyutu göstermesine rağmen erişilebilirdi.

Fortinet araştırmacıları, implantın işleyişini simüle ettikten sonra, implantın komuta ve kontrol sunucularıyla iletişiminde türünün tek örneği bir bayt dizisini ortaya çıkardı. Bu bayt dizisi, saldırı önleme sistemlerinde bir imza olarak kullanılma potansiyeline sahiptir.

Bir sunucunun bir saldırının hedefi olduğuna dair diğer göstergeler, biri 103.131.189.143 olan çok çeşitli IP adreslerine yapılan bağlantıları ve aşağıda listelenen TCP oturumlarını içerir:

- FortiGate’e bağlantı noktası 443 bağlantıları

- /remote/login/lang=tr için istek alın

- İsteği uzak/hataya gönder

- Yüklere istek al

- Komut yürütmeyi gerçekleştirmek için FortiGate Interactive kabuk oturumuna bağlantı.

Adli tıp, kurbanın gizliliğinin ihlal edildiğine dair çok çeşitli başka kanıtlar ortaya koyuyor. FortiOS SSL-VPN kullanan kuruluşlar, bunu dikkatlice okumalı ve hedef alındıklarını veya bozulduklarını gösterebilecek herhangi bir sinyal için ağlarını incelemelidir. İşletme, müşterilerine sistemlerinde güvenlik açığından yararlanıldığına dair herhangi bir belirti olup olmadığını kontrol etmelerini ve yazılımın yamalı sürümünü kullandıklarından emin olmalarını şiddetle tavsiye etti.

Şu anda risk altyapısı uzmanı ve araştırmacı olarak çalışan bilgi güvenliği uzmanı.

Risk ve kontrol süreci, güvenlik denetimi desteği, iş sürekliliği tasarımı ve desteği, çalışma grubu yönetimi ve bilgi güvenliği standartları konularında 15 yıllık deneyim.