Brute-Force saldırılarında büyük bir artış, bu ayın başlarında Fortinet SSL VPN’lerini hedef aldı ve ardından Fortimanager’a geçiş, tarihsel olarak yeni kırılganlık açıklamalarından önce gelen kasıtlı bir değişime işaret etti.

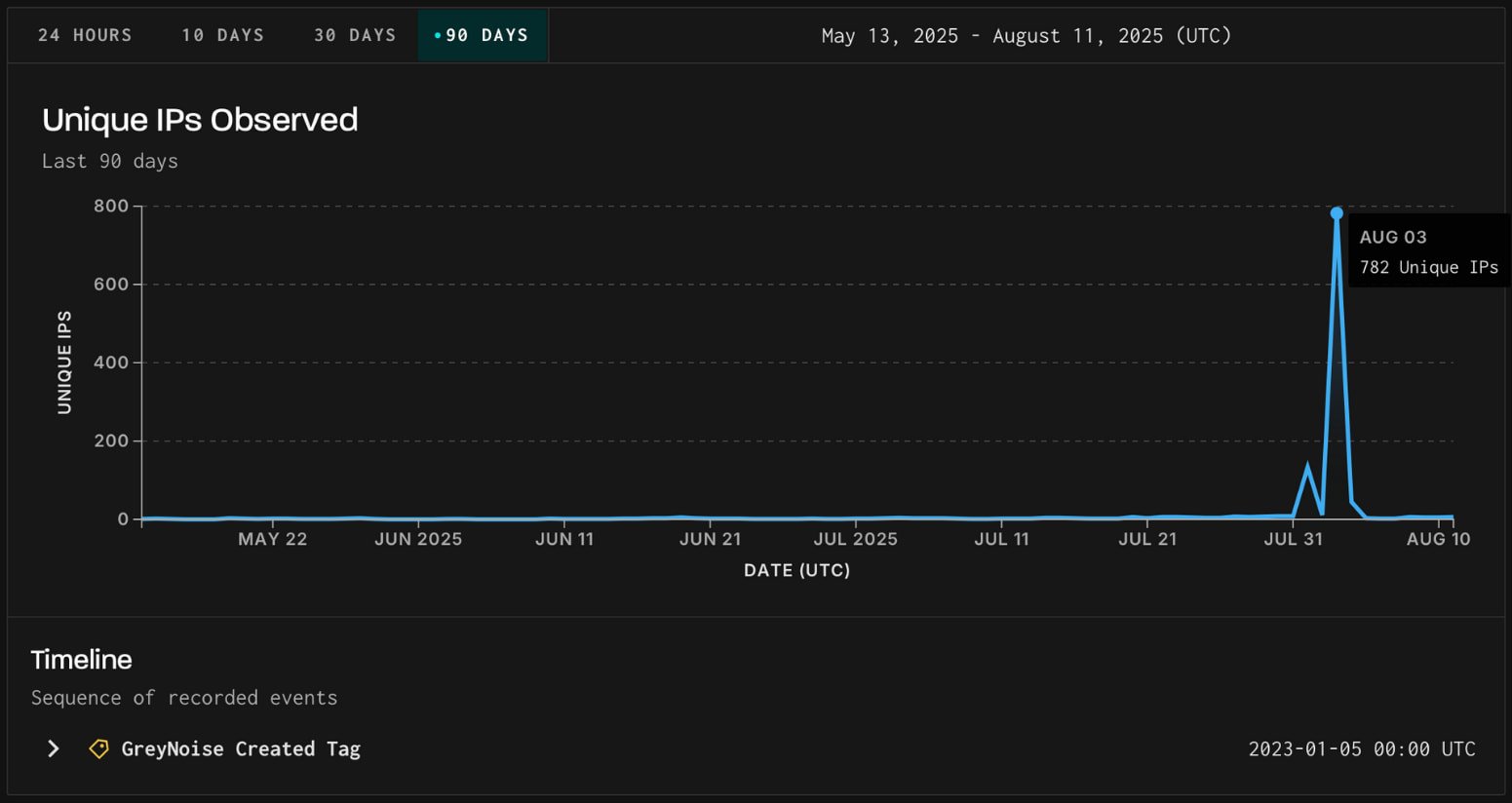

Tehdit izleme platformu Greynoise tarafından tespit edilen kampanya, 3 Ağustos ve 5 Ağustos’ta iki dalgada tezahür etti ve ikinci dalga Fortimanager’a farklı bir TCP imzasıyla hedeflemeye dönüyor.

Greynoise’in daha önce bildirdiği gibi, kasıtlı tarama ve kaba güçlendirmedeki bu tür sivri uçlar, zamanın% 80’i yeni güvenlik açıklarının açıklanmasından önce geliyor.

Çoğu zaman, bu taramalar açıkta kalan uç noktaları numaralandırmayı, önemlerini değerlendirmeyi ve sömürü potansiyellerini tahmin etmeyi, kısa bir süre sonra gerçek saldırı dalgalarıyla amaçlamaktadır.

Grinnoise, “Yeni araştırmalar, bunun gibi sivri uçların genellikle aynı satıcıyı etkileyen yeni güvenlik açıklarının açıklanmasından önce – çoğu altı hafta içinde -” diye uyardı.

“Aslında, Geynoise, bu tam etiketi tetikleyen etkinlikteki ani artışların Fortinet ürünlerindeki gelecekteki açıklanan güvenlik açıkları ile anlamlı bir şekilde ilişkili olduğunu buldu.”

Bu nedenle, savunucular bu aktivitedeki bu artışları eski, yamalı kusurlardan yararlanmak için başarısız girişimler olarak reddetmemeli, daha ziyade bunları sıfır gün açıklamasına potansiyel öncüler olarak ele almalı ve bunları engellemek için güvenlik önlemlerini güçlendirmelidir.

Fortinet Brute-Force Saldırıları

3 Ağustos 2025’te Greynoise, Fortinet SSL VPN’yi daha önce izlediği sabit bir etkinliğin bir parçası olarak hedefleyen kaba zorlama girişimlerinde bir artış kaydetti.

Şifrelenmiş trafiği tanımlamak ve sınıflandırmak için bir ağ parmak izi yöntemi olan JA4+ parmak izi analizi, başakı Pilot Fiber Inc.

“Bu örtüşme ilişkilendirmeyi doğrulamaz, ancak takım veya ağ ortamlarının yeniden kullanılmasını önerir.”

Kaynak: Geynoise

İki gün sonra, 5 Ağustos’ta, aynı saldırganın yeni bir kaba kuvvet kampanyası ortaya çıktı ve bu da hedeflemeyi Fortios SSL VPN uç noktalarından Fortimanager’ın FGFM hizmetine geçirdi.

“3 Ağustos trafiği hedefledi Fortios Profil, TCP ile parmak izi ve müşteri imzaları – meta imza – 5 Ağustos’tan itibaren isabet etmiyordu Fortios“diye açıkladı Geynoise.

“Bunun yerine, sürekli olarak hedefliyordu Fortimanager – FGFM Profil hala Fortinet SSL VPN Bruteforcer etiketimizi tetikliyor olsa da. “

Bu değişim, ya aynı saldırganların veya aynı araç seti/altyapısının, vpn girişlerini kabarık kuvvete çalışmaya çalışmaktan fortimanager erişimini kaba kuvvete çalıştırmaya geçtiğini gösterdi.

Bu etkinlikle ilişkili ve blok listelerine yerleştirilmesi gereken IP adresleri şunlardır:

- 31.206.51.194

- 23.120.100.230

- 96.67.212.83

- 104.129.137.162

- 118.97.151.34

- 180.254.147.16

- 20.207.197.237

- 180.254.155.227

- 185.77.225.174

- 45.227.254.113

Grinnoise, izlenen kötü niyetli etkinliğin zamanla geliştiğini ve büyük olasılıkla uyarlanabilir testler yapan belirli bir başlangıç kümesiyle ilişkili olduğunu belirtiyor.

Genel olarak, bu etkinliğin, tipik olarak kapsamı daha geniş ve oranı sınırlı olan ve belirgin bir saldırı girişimi olarak görülen kimlik bilgisi kaba zorlama içermeyen araştırmacı taramaları olması muhtemel değildir.

Bu nedenle, savunucular listelenen IP’leri engellemeli, Fortinet cihazlarında giriş korumasını artırmalı ve mümkün olduğunca harici erişimi sertleştirmeli ve erişimi yalnızca güvenilir IP aralıkları ve VPN’lerle sınırlandırmalıdır.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.