Fortinet VPN sunucusunun kayıt mekanizmasındaki bir tasarım kusuru, bir kaba kuvvet saldırısı sırasında kimlik bilgilerinin başarıyla doğrulanmasını, savunucuları tehlikeye atılmış oturum açma bilgileri konusunda uyarmadan gizlemek için kullanılabilir.

Kaba kuvvet saldırısı hala görünür olsa da, yeni bir teknik, başarılı olanların değil, yalnızca başarısız olan girişimlerin günlüğe kaydedilmesine izin vererek yanlış bir güvenlik duygusu yaratıyor.

VPN kimlik bilgileri doğrulanıyor

FortiClient VPN sunucusu, kimlik doğrulama ve yetkilendirme aşamasından oluşan iki adımlı bir işlem kullanarak oturum açma etkinliğini saklar.

Otomatik güvenlik doğrulama çözümleri sunan bir şirket olan Pentera’daki araştırmacılar, başarılı bir oturum açma işleminin yalnızca sürecin hem kimlik doğrulama hem de yetkilendirme adımlarını geçmesi durumunda kaydedildiğini keşfetti; aksi halde FortiClient VPN başarısız bir kimlik doğrulama işlemini günlüğe kaydedecektir.

“[…] Pentera güvenlik araştırmacısı Peter Viernik, BleepingComputer’a şöyle konuştu: Başarısız olanlar kimlik doğrulama aşamasında, başarılı olanlar ise yetkilendirme aşamasında oturum açıyor; yani evet, bir komut dosyasıyla veya VPN istemcisiyle tam oturum açmak bir günlük oluşturacaktır.”

Siber güvenlik şirketi bugün yayınladığı bir raporda, araştırmacılarının kimlik doğrulama aşamasından sonra tam oturum açma sürecini durduracak ve başarıyı kaydetmeden VPN kimlik bilgilerini doğrulamalarına olanak sağlayacak bir yöntemi nasıl geliştirdiklerini açıklıyor.

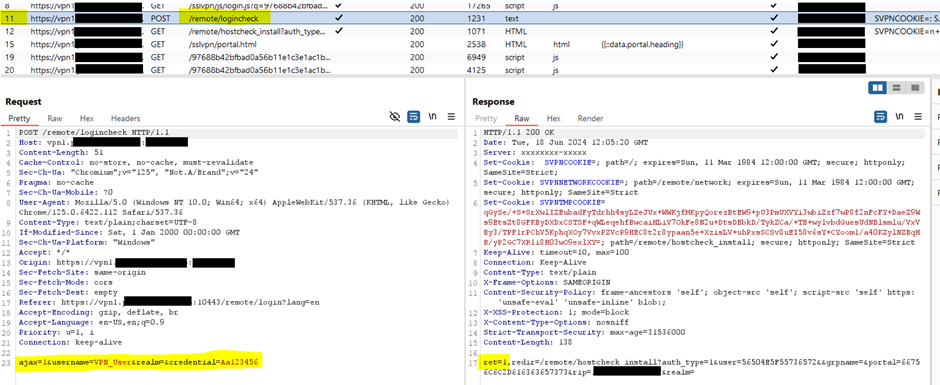

Araştırmacılar, istemci ile VPN sunucusu arasındaki etkileşimleri kaydetmek için Burp uygulama güvenlik test aracını kullandı.

İlk HTTPS isteğine verilen yanıtın, geçerli kimlik bilgileri (“ret=1” değeri aracılığıyla), başarısız bir kimlik doğrulama (“ret=0”) veya art arda birden fazla başarısız deneme durumunda “Bir hata oluştu” yanıtı gösterdiğini fark ettiler.

kaynak: Pentera

Daha basit bir ifadeyle, kimlik doğrulama yalnızca kimlik bilgilerinin geçerli olduğunu doğrular ve yetkilendirme bir VPN oturumu oluşturur.

Ancak, kimlik doğrulama aşamasından sonra süreç durdurulursa, VPN sunucusu bir sonraki yetkilendirme adımına geçmediği için başarılı olanları değil yalnızca başarısız olan girişimleri günlüğe kaydeder.

“Kimlik doğrulama aşamasında başarılı kimlik doğrulama girişimlerinin günlüğe kaydedilememesi önemli bir güvenlik riski oluşturuyor. Saldırganlar, başarılı girişimleri tespit edilmeden kaba kuvvet saldırıları gerçekleştirmek için bu güvenlik açığından yararlanma potansiyeline sahiptir” – Pentera

Bu şekilde ortaya çıkan sorun, olay müdahale ekibinin böyle bir saldırıda kaba kuvvet girişiminin başarılı olup olmadığını belirleyememesi ve yalnızca başarısız süreçlerin günlüklerini görmesidir.

Başarısız kimlik doğrulama girişimleri yine de bir Fortinet yöneticisine, cihazlarının kaba kuvvet saldırısı altında olduğu bilgisini verecek ve bu girişimleri potansiyel olarak engellemelerine olanak tanıyacak.

Ancak saldırganın kimlik bilgilerini başarıyla doğrulayabildiğini bilemeyecekler. Bu kimlik bilgileri daha sonra diğer tehdit aktörlerine satılabilir veya daha sonra, yöneticiler kötü niyetli faaliyetlere karşı artık tetikte olmadığında ağı ihlal etmek için kullanılabilir.

Bir tehdit aktörü doğru bir oturum açma seti belirleyip bunları bir saldırıda kullansa bile, yetkilendirme sürecinin yalnızca FortiClient VPN’in cihazın güvenlik uyumluluğunu ve kullanıcının erişim düzeyini doğrulayan iki API çağrısı göndermesinden sonra tamamlanacağını belirtmekte fayda var.

kaynak: Pentera

Bu kontrol, saldırıyı önemli ölçüde karmaşık hale getirir ancak iyi kaynaklara sahip bir saldırgan, bir kuruluşun ağına sızmak için yine de Pentera’nın yöntemini kullanabilir.

Pentera, araştırmayı Fortinet ile paylaştıklarını ve şirketin de konuyu bir güvenlik açığı olarak değerlendirmediğini söyleyerek yanıt verdiğini söyledi. Özellikle karmaşık bir çözüm olmadığı için Fortinet’in sorunu çözüp çözmeyeceği belli değil.

Bugünkü açıklamanın bir parçası olarak Pentera, Fortinet VPN kimlik bilgilerini doğrulamak için bu tasarım kusurundan yararlanan bir komut dosyası yayınladı.

BleepingComputer dün konuyla ilgili yorum almak için Fortinet’e ulaştı ancak yayın saatinden önce bir açıklama mevcut değildi.