Fortinet, Fortinet’in SIEM çözümü FortiSIEM’de kritik bir uzaktan kod yürütme güvenlik açığı nedeniyle iki yeni yama yapılmamış yama bypass’ı konusunda uyarıda bulunuyor.

Fortinet, CVE-2024-23108 ve CVE-2024-23109 olarak takip edilen iki yeni güvenlik açığını, oldukça kafa karıştırıcı bir güncellemeyle CVE-2023-34992 kusuruna yönelik orijinal tavsiyeye ekledi.

Bugün erken saatlerde BleepingComputer, Fortinet’in CVE’lerin orijinal CVE-2023-34992’nin kopyaları olduğunu söylemesinin ardından yanlışlıkla yayınlandığını belirten bir makale yayınladı.

Fortinet, BleepingComputer’a şunları söyledi: “Bu örnekte, bir düzenleme yerine şu anda araştırdığımız API ile ilgili bir sorun nedeniyle, orijinal CVE-2023-34992’nin kopyaları olan iki yeni CVE’nin oluşturulmasıyla sonuçlandı.”

“Şu ana kadar 2024 yılında FortiSIEM için yayınlanmış yeni bir güvenlik açığı yok, bu sistem düzeyinde bir hatadır ve hatalı girişleri düzeltmek ve geri çekmek için çalışıyoruz.”

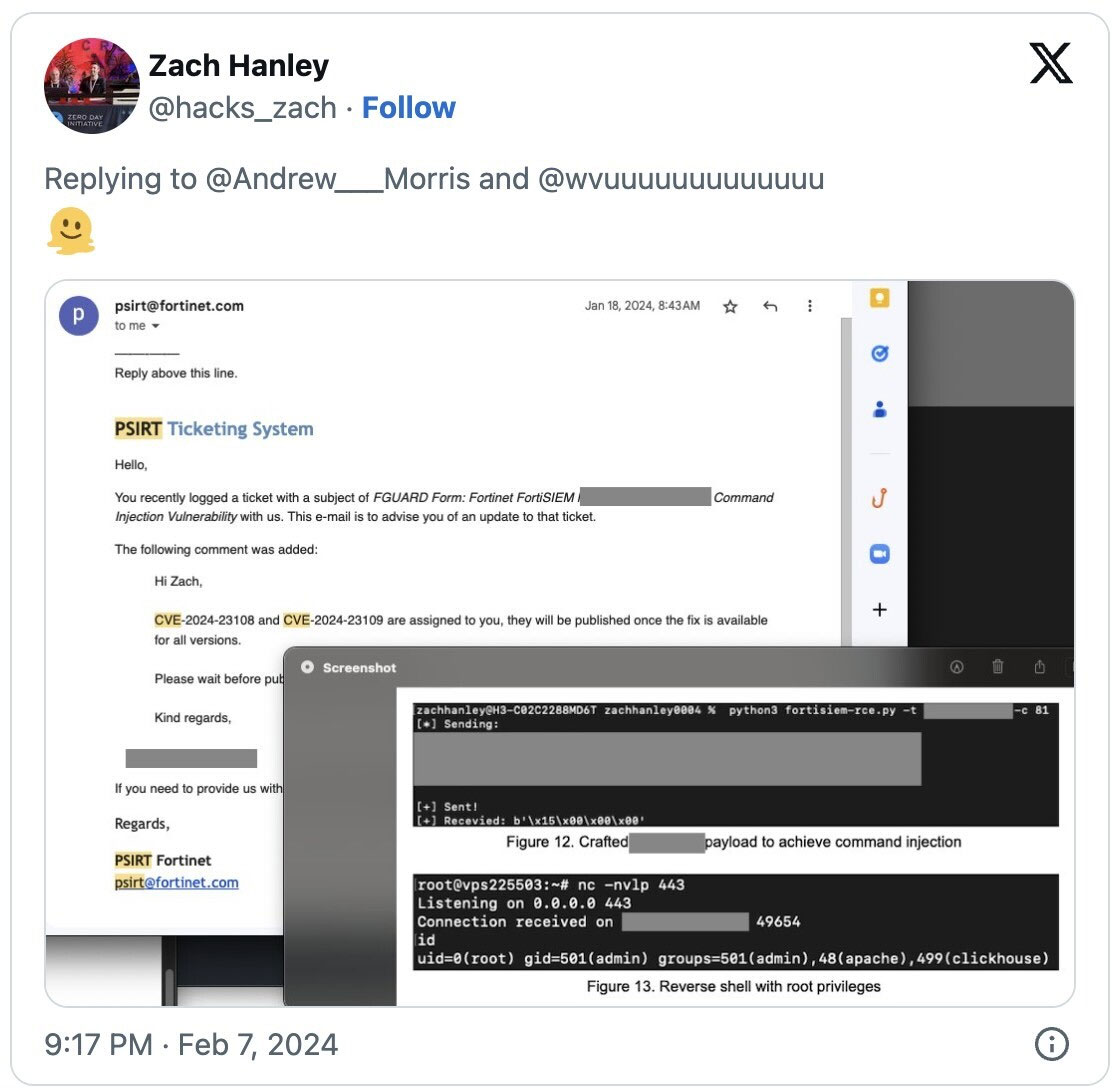

Ancak CVE-2024-23108 ve CVE-2024-23109’un aslında Horizon3 güvenlik açığı uzmanı Zach Hanley tarafından keşfedilen CVE-2023-34992 kusuruna yönelik yama bypass’ları olduğu ortaya çıktı.

X’te Zach, yeni CVE’lerin CVE-2023-34992 için yama baypasları olduğunu ve yeni kimliklerin kendisine Fortinet tarafından atandığını belirtti.

Fortinet ile bir kez daha iletişime geçtiğimizde, önceki açıklamalarının “yanlış beyan edildiği” ve iki yeni CVE’nin orijinal kusurun varyantları olduğu söylendi.

“PSIRT ekibi, CVE-2024-23108 ve CVE-2024-23109 olarak takip edilen önceki CVE’nin (CVE-2023-34992) iki benzer varyantını kamu danışma tavsiyemiz FG-IR-23-130’a ekleme sürecini takip etti. İki yeni CVE, ilkiyle tamamen aynı açıklamayı ve puanı paylaşıyor; buna paralel olarak MITRE’yi de güncelledik. Salı günü Fortinet aylık tavsiye belgesini yayınladığında müşterilerimize güncellenmiş Tavsiye belgesine işaret eden bir hatırlatma eklenecek. ” –Fortinet.

Bu iki yeni varyant, orijinal kusurla aynı açıklamaya sahip olup, kimliği doğrulanmamış saldırganların özel hazırlanmış API istekleri aracılığıyla komutları yürütmesine olanak tanır.

“İşletim Sistemi Komutanlığı güvenlik açığında kullanılan özel öğelerin birden fazla uygunsuz şekilde etkisiz hale getirilmesi [CWE-78] FortiSIEM süpervizörü, kimliği doğrulanmamış uzak bir saldırganın hazırlanmış API istekleri yoluyla yetkisiz komutlar yürütmesine izin verebilir” uyarısını okuyor.

Orijinal kusur CVE-2023-34992 önceki bir FortiSIEM sürümünde düzeltilmiş olsa da, yeni değişkenler aşağıdaki sürümlerde düzeltilecek veya düzeltilecektir:

- FortiSIEM sürüm 7.1.2 veya üzeri

- Yakında çıkacak FortiSIEM sürümü 7.2.0 veya üzeri

- Yakında çıkacak FortiSIEM sürümü 7.0.3 veya üzeri

- Yakında çıkacak FortiSIEM sürümü 6.7.9 veya üzeri

- Yakında çıkacak FortiSIEM sürümü 6.6.5 veya üzeri

- Yakında çıkacak FortiSIEM sürümü 6.5.3 veya üzeri

- Yakında çıkacak FortiSIEM sürümü 6.4.4 veya üzeri

Bu kritik bir kusur olduğundan, yukarıdaki FortiSIEM sürümlerinden birine, kullanılabilir olur olmaz yükseltme yapmanız önemle tavsiye edilir.

Fortinet kusurları genellikle fidye yazılımı çeteleri de dahil olmak üzere tehdit aktörleri tarafından hedef alınıyor ve bu aktörler bunları kurumsal ağlara ilk erişim sağlamak için kullanıyor; bu nedenle yamaların hızlı bir şekilde uygulanması çok önemli.

BleepingComputer, Fortinet’e diğer sürümlerin ne zaman yayınlanacağını sordu ve yanıt aldığımızda bu hikayeyi güncelleyecek.