Güvenlik araştırmacıları, Fortinet’in Fortiweb kumaş konnektöründe, CVE-2025-25257 olarak adlandırılan ve kimlik doğrulanmamış saldırganların yetkisiz SQL komutlarını yürütmesine ve potansiyel olarak uzaktan kod yürütmesini sağlamasına izin veren ciddi bir ön kimlik doğrulama SQL enjeksiyon kırılganlığı tespit ettiler.

Güvenlik açığı, Fortiweb’in 7.6.0 ila 7.6.3, 7.4.0 ila 7.4.7, 7.2.0 ila 7.2.2.10 ve 7.0.0 ila 7.0.10 ile 7.0.10 ile daha yeni sürümlerde mevcut olan birçok sürümünü etkiler.

Fortiweb’in kumaş konnektörü, Fortiweb Web Uygulama Güvenlik Duvarları ve diğer Fortinet ekosistem ürünleri arasında entegrasyon katman yazılımı görevi görür ve gerçek zamanlı altyapı değişikliklerine ve tehdit zekasına dayalı dinamik güvenlik politikası güncellemelerini sağlar.

SQL enjeksiyon kusurunun teknik detayları

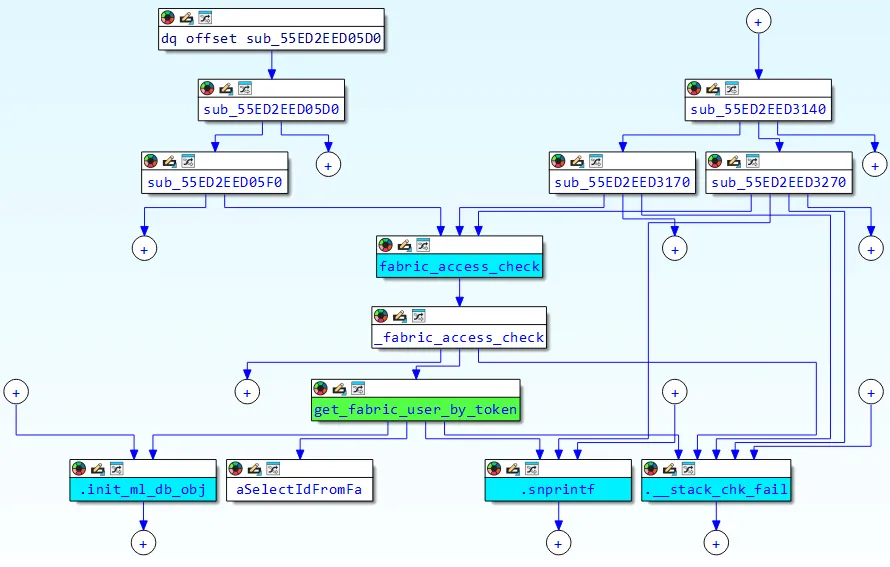

Güvenlik açığı, get_fabric_user_by_token Fortiweb’in kimlik doğrulama mekanizması içinde işlev.

Araştırmacılar, işlevin HTTP yetkilendirme başlıklarından kullanıcı tarafından kontrol edilen girişi, uygun doğrulama veya kaçma olmadan SQL sorgularına doğrudan dahil ettiğini keşfettiler.

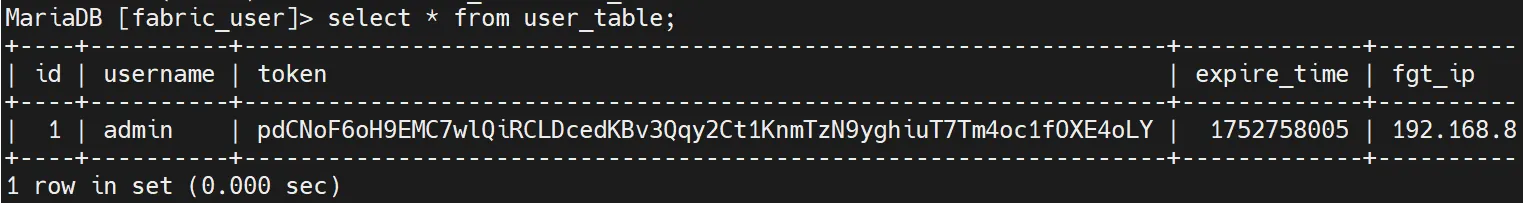

Savunmasız kod, gibi sorgular oluşturan bir format dizesi yaklaşımı kullanır. select id from fabric_user.user_table where token='%s' nerede %s Yer tutucu, Yetkilendirme Taşıyıcı Jetonundan saldırgan kontrollü verilerle değiştirilir.

Kimlik doğrulama işlemi, formatı kullanarak yetkilendirme başlıklarından jetonları çıkarır Bearer %128ssömürü için hem fırsatları hem de kısıtlamaları sunar.

SSCANF işlevi girişi 128 karakterle sınırlarken ve ilk uzay karakterinde ayrıştırmayı durdururken, saldırganlar bu kısıtlamaları MySQL yorum sözdizimini kullanarak atlayabilir (/**/) enjeksiyon yüklerindeki boşlukları değiştirmek için.

Bu, belirgin giriş sınırlamalarına rağmen karmaşık SQL enjeksiyon saldırılarına izin verir.

Fortinet, MySQL’leri kullanarak savunmasız format dize sorgularını hazırlanmış ifadelerle değiştirerek yamalı sürümlerdeki güvenlik açığını ele aldı. mysql_stmt_prepare işlev.

Güncellenmiş uygulama, yer tutucularla parametrelendirilmiş sorgular kullanır (SELECT id FROM fabric_user.user_table WHERE token = ?) SQL kodunu kullanıcı verilerinden uygun şekilde ayırarak enjeksiyon saldırılarını önler.

SQL enjeksiyonundan uzaktan kod yürütülmesine yükselme

Güvenlik araştırmacıları, bu SQL enjeksiyon güvenlik açığının, sofistike bir saldırı zinciri aracılığıyla tam uzaktan kod yürütülmesini sağlamak için nasıl artırılabileceğini gösterdi.

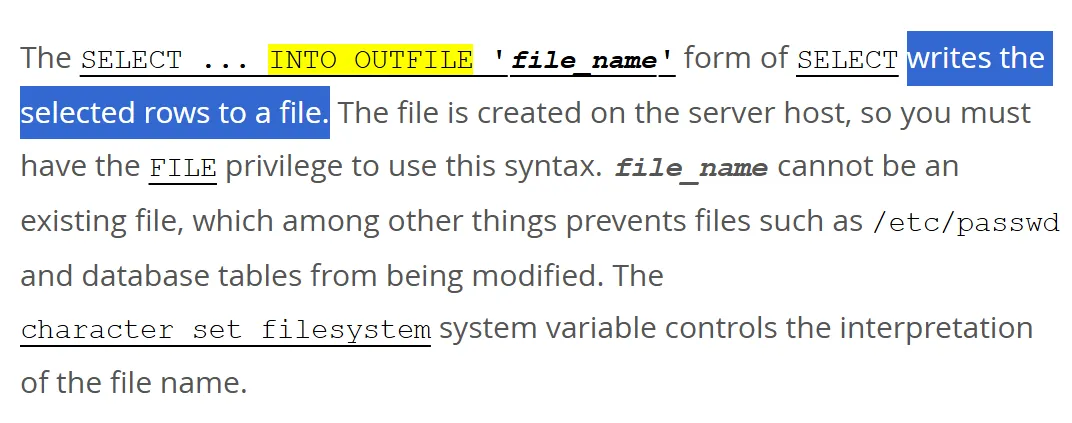

Sömürü MySQL’lerden yararlanır INTO OUTFILE Kod yürütme için Python’un siteye özgü yapılandırma kancaları ile birlikte hedef sisteme keyfi dosyalar yazma ifadesi.

Saldırı zincirindeki temel adımlar şunları içerir:

- Kötü niyetli bir şekilde yazmak için SQL enjeksiyonunu kullanma

.pthPython’un Site Paketleri Dizini’ne başvurun. - MySQL’leri kullanarak yüklerin hazırlanması

UNHEX()Karakter kısıtlamalarını kaldırma işlevi. - Kodu veritabanı sütunlarında depolamak ve sonra içeriği yoluyla dökmek

INTO OUTFILEgöreceli dosya yolları ile. - Maruz kalanlara erişerek Python kodunun yürütülmesini tetikleme

/cgi-bin/ml-draw.pykötü niyetli yükleyen komut dosyası.pthBaşlangıç rutininin bir parçası olarak dosya.

Bu sömürü zinciri, çeşitli sistem kısıtlamalarını atlar ve basit bir enjeksiyonun etkilenen sistemin tam bir uzlaşmasına nasıl hızla yükselebileceğini gösterir.

Etkilenen FortiWeb sürümlerini yürüten kuruluşlar derhal algılama önlemlerini uygulamalı ve mevcut yamaları uygulamalıdır.

Güvenlik açığı, kumaşla ilgili API uç noktalarına, özellikle belirli HTTP isteklerinin izlenmesi ile tespit edilebilir. /api/fabric/device/status– /api/fabric/authenticateVe /api/v[0-9]/fabric/widget Yollar.

Güvenlik ekipleri, tek tırnak, MySQL yorum sözdizimi (/**/) veya boolean mantık ifadeleri 'or'1'='1.

Başarılı sömürü denemeleri tipik olarak HTTP 200 yanıtlarını cihaz bilgileri içeren JSON verileriyle döndürürken, Yamalı Sistemlerdeki başarısız girişimler HTTP 401 yetkisiz yanıtları döndürür.

Fortinet, etkilenen tüm sürümler için yamalar yayınladı, kullanıcılar Fortiweb 7.6.4 veya üstüne, 7.4.8 veya üstüne, 7.2.11 veya üstüne veya 7.0.11 veya üstü veya 7.0.11 veya üstüne yükseltmeyi önerdi.

Hemen hafifletme olarak, kuruluşlar yamalar uygulanana kadar kumaş API uç noktalarına erişimi kısıtlayabilir, ancak bu diğer Fortinet ürünleriyle meşru entegrasyon işlevselliğini etkileyebilir.

Günlük Siber Güvenlik Haberleri’nde güncel olun. Bizi takip edin Google News, LinkedIn ve X’te.