Şüpheli Çinli bilgisayar korsanları, yeni bir özel ‘BOLDMOVE’ Linux ve Windows kötü amaçlı yazılımıyla bir Avrupa hükümetini ve Afrikalı bir MSP’yi hedef alarak yakın zamanda açıklanan bir FortiOS SSL-VPN güvenlik açığından Aralık ayında sıfır gün olarak yararlandı.

Güvenlik açığı CVE-2022-42475 olarak izleniyor ve Kasım ayında Fortinet tarafından sessizce düzeltildi. Fortinet Aralık ayında güvenlik açığını kamuoyuna açıkladı ve tehdit aktörleri açıktan aktif olarak yararlanırken müşterilerini cihazlarını yamalamaya çağırdı.

Kusur, kimliği doğrulanmamış uzak saldırganların hedeflenen cihazları uzaktan çökertmesine veya uzaktan kod yürütmesine olanak tanır.

Ancak bu aya kadar Fortinet, bilgisayar korsanlarının onu nasıl istismar ettiğine dair daha fazla ayrıntı paylaşmadı ve tehdit aktörlerinin FortiOS cihazlarında çalışmak üzere özel olarak tasarlanmış özel kötü amaçlı yazılımlarla devlet kurumlarını hedef aldıklarını açıkladı.

Saldırganlar, belirli günlük girişlerinin kaldırılabilmesi veya günlük kaydı sürecinin tamamen devre dışı bırakılabilmesi için FortiOS günlük kaydı işlemlerine yama yapmak için özel kötü amaçlı yazılımı kullanarak istismar edilen cihazlarda kalıcılığı korumaya odaklandılar.

Dün Mandiant, Ekim 2022’den bu yana FortiOS cihazlarına yönelik saldırılar için özel olarak tasarlanmış yeni bir ‘BOLDMOVE’ kötü amaçlı yazılım kullanarak FortiOS açığından yararlanan şüpheli bir Çin casusluk kampanyası hakkında bir rapor yayınladı.

Yeni BOLDMOVE kötü amaçlı yazılımı

BOLDMOVE, FortiOS cihazlarda çalışmak üzere özel olarak oluşturulmuş Linux versiyonu ile Çinli bilgisayar korsanlarının cihaz üzerinde daha üst düzey kontrol elde etmelerini sağlayan, C ile yazılmış tam özellikli bir arka kapıdır.

Mandiant, BOLDMOVE’un çeşitli yeteneklere sahip çeşitli sürümlerini tanımladı, ancak tüm örneklerde gözlemlenen temel özellikler şunları içeriyor:

- Sistem araştırması yapmak.

- C2 (komut ve kontrol) sunucusundan komut alma.

- Ana bilgisayarda uzak bir kabuk oluşturma.

- İhlal edilen cihaz üzerinden trafik aktarımı.

BOLDMOVE tarafından desteklenen komutlar, tehdit aktörlerinin dosyaları uzaktan yönetmesine, komutları yürütmesine, etkileşimli kabuk oluşturmasına ve arka kapı kontrolü yapmasına olanak tanır.

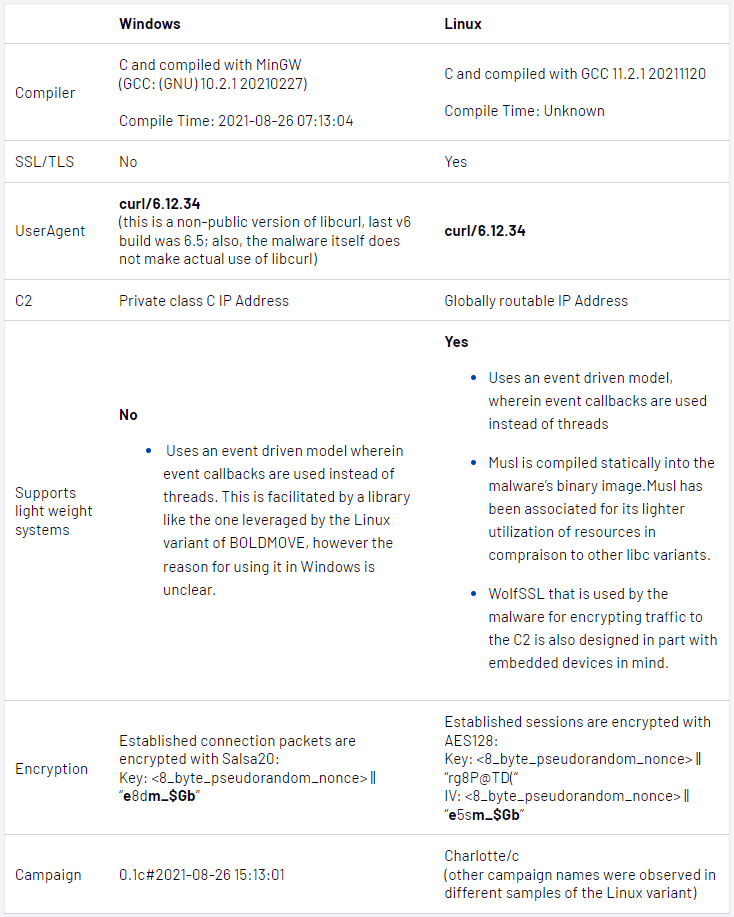

Windows ve Linux varyantları büyük ölçüde aynıdır ancak farklı kitaplıklar kullanır ve Mandiant, Windows sürümünün 2021’de, Linux varyantından neredeyse bir yıl önce derlendiğine inanıyor.

Bununla birlikte, Linux ve Windows sürümleri arasındaki en önemli fark, Linux varyantlarından birinin özellikle FortiOS cihazlarını hedefleyen işlevsellik içermesidir.

Örneğin, bir Linux BOLDMOVE sürümü, saldırganların güvenliği ihlal edilmiş sistemdeki Fortinet günlüklerini değiştirmesine veya günlüğe kaydetme arka plan programlarını (miglogd ve syslogd) tamamen devre dışı bırakmasına izin vererek, savunucuların izinsiz girişi izlemesini zorlaştırır.

Ayrıca, BOLDMOVE’un bu sürümü, istekleri dahili Fortinet hizmetlerine göndererek, saldırganların ağ isteklerini tüm dahili ağa göndermesine ve yanal olarak diğer cihazlara yayılmasına olanak tanır.

Çinli siber casusluk grubu, etkileşim gerektirmeden kolay ağ erişimi sundukları için güvenlik duvarları ve IPS/ISD cihazları gibi yama uygulanmamış internete bakan cihazları hedeflemeye devam edecek.

Ne yazık ki, savunucuların bu cihazlarda hangi süreçlerin çalıştığını incelemesi kolay değil ve Mandiant, yerel güvenlik mekanizmalarının onları korumak için pek iyi çalışmadığını söylüyor.

Mandiant raporda, “Bu tür cihazlarda çalışan kötü amaçlı işlemleri tespit edecek bir mekanizma veya bir güvenlik açığının kullanılmasının ardından üzerlerinde konuşlandırılan kötü amaçlı görüntüleri proaktif olarak avlayacak bir telemetri yok” diye açıklıyor.

“Bu, ağ cihazlarını güvenlik uygulayıcıları için bir kör nokta haline getiriyor ve saldırganların, hedeflenen bir ağda yer kazanmak için bunları kullanırken, bunların içinde saklanmasına ve uzun süre gizliliğini korumasına izin veriyor.”

Bu cihazlardan biri için özel yapım bir arka kapının görünümü, tehdit aktörlerinin çevre ağ cihazlarının nasıl çalıştığını ve temsil ettikleri ilk erişim fırsatını derinlemesine anladığını kanıtlar.