ÖZET

- EC2 Gruplayıcı Tanımlandı: Araştırmacılar, EC2 Grouper’ın “ec2group12345” gibi farklı kalıplar kullanarak AWS kimlik bilgilerinden ve araçlarından yararlandığını buldu.

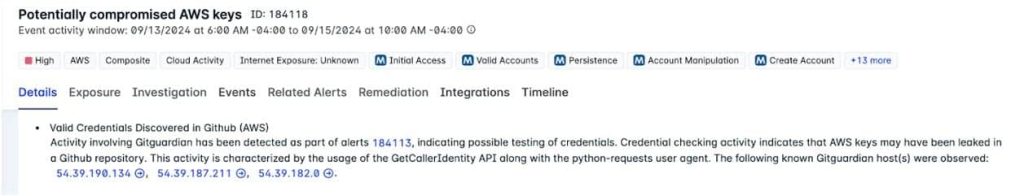

- Kimlik Bilgilerinin Uzlaşması: Kimlik bilgilerini öncelikle geçerli hesaplara bağlı kod depolarından alırlar.

- API’ye Güvenme: Grup, keşif ve kaynak oluşturma için API’leri kullanarak manuel faaliyetlerden kaçınır.

- Tespit Zorlukları: Adlandırma kuralları ve kullanıcı aracıları gibi göstergeler tutarlı algılama açısından güvenilir değildir.

- Güvenlik Önerileri: Riskleri azaltmak için CSPM araçlarını kullanın, kimlik bilgilerinin kötüye kullanımını izleyin ve olağandışı API etkinliğini tespit edin.

Bulut ortamları, yetkisiz erişim elde etmek için çeşitli teknikler kullanan gelişmiş tehdit aktörleriyle sürekli olarak saldırı altındadır. Böyle bir aktör, lakaplı EC2 Orfozgüvenlik ekipleri için önemli bir rakip haline geldi.

Fortinet’in FortiGuard Labs Tehdit Araştırma ekibinin en son araştırmasına göre bu grup, tutarlı bir şekilde tehdit kullanımıyla karakterize ediliyor. AWS araçları ve saldırılarında benzersiz bir güvenlik grubu adlandırma kuralı. Araştırmacılar, benzer kullanıcı aracıları ve güvenlik grubu adlandırma kuralları nedeniyle bu aktörü birkaç düzine müşteri ortamında takip etti.

En son açıklama, AWS altyapısının önde gelen hacker grupları tarafından giderek daha fazla istismar edildiği bir dönemde geldi. Aralık 2024’te, raporlar ortaya çıktı ShinyHunters ve Nemesis Group’un, başta AWS S3 Buckets olmak üzere yanlış yapılandırılmış sunucuları hedeflemek için işbirliği yaptığı ortaya çıktı.

EC2 Grouper, saldırıları genellikle PowerShell gibi AWS araçlarından yararlanarak ve genellikle farklı bir kullanıcı aracısı dizesi kullanarak başlatır. Ayrıca grup, sürekli olarak “ec2group”, “ec2group1”, “ec2group12” vb. adlandırma kalıplarına sahip güvenlik grupları oluşturur. Ayrıca bulut saldırılarında kimlik bilgileri elde etmek için genellikle geçerli hesaplardan kaynaklanan kod depolarını sıklıkla kullanıyorlar. Bu yöntemin, kimlik bilgisi edinmenin birincil yöntemi olduğuna inanılmaktadır.

Daha ayrıntılı incelemeler, Grouper’ın keşif, güvenlik grubu oluşturma ve kaynak sağlama için API’leri kullandığını ve gelen erişim yapılandırması gibi doğrudan eylemlerden kaçındığını ortaya çıkardı.

Araştırmacı Chris Hall, bu göstergelerin ilk ipuçlarını sağlasa da güvenilir tehdit tespiti için genellikle yetersiz olduğunu belirtti. blog yazısıhackread.com ile paylaşıldı. Çünkü yalnızca bu göstergelere güvenmek yanıltıcı olabilir. Saldırganlar kullanıcı aracılarını kolayca değiştirebilir ve olağan adlandırma kurallarından sapabilir.

Araştırmacılar, güvenlik grubuyla başlatılan EC2’ye gelen erişimi yapılandırmak için gerekli olan AuthorizeSecurityGroupIngress’e yapılan çağrıları gözlemlemediler ancak uzaktan erişim için CreateInternetGateway ve CreateVpc’yi gözlemlediler.

Ayrıca, güvenliği ihlal edilmiş bir bulut ortamındaki hiçbir eylem hedeflere veya manuel faaliyetlere dayalı değildir. EC2 Grouper, üst kademeye iletme konusunda seçici olabilir veya güvenliği ihlal edilmiş hesaplar üst kademeye iletilmeden önce tespit edilip karantinaya alınabilir.

Yine de araştırmacılar, güvenlik ekiplerinin kimlik bilgisi ihlali ve API kullanımı gibi sinyalleri analiz ederek güvenilir bir algılama stratejisi geliştirebileceğini ve kuruluşların EC2 Grouper gibi karmaşık rakiplere karşı savunma yapmasına yardımcı olabileceğini belirtiyor. EC2 Grouper’ın birincil erişim kaynağı olan potansiyel kimlik bilgileri ihlallerini belirlemek için meşru gizli tarama hizmetleriyle ilgili şüpheli etkinliklerin izlenmesinin daha etkili bir yaklaşım olacağını öne sürüyorlar.

Güvende kalmak için kuruluşların, bulut ortamınızın güvenlik durumunu sürekli olarak izlemek ve değerlendirmek amacıyla Bulut Güvenliği Duruş Yönetimi (CSPM) araçlarını da kullanması gerekir. Beklenmedik API çağrıları, kaynak oluşturma veya veri sızması gibi bulut ortamındaki olağandışı davranışları tanımlamak için anormallik algılama tekniklerinin uygulanması da yardımcı olabilir.

İLGİLİ KONULAR

- Bilgisayar Korsanları AWS Anahtarlarını Çalmak İçin GitHub’daki Sahte PoC’leri Kullanıyor

- Yeni APT Grubu “Solmayan Deniz Pusu” Askeri Hedefleri Vuruyor

- TA866 Casusluk Kampanyasında WarmCookie Kötü Amaçlı Yazılımıyla Bağlantılı

- Builder.ai Veritabanındaki Yanlış Yapılandırma 1,29 TB’lık Kaydı Ortaya Çıkardı

- Microsoft ve AWS Lures ile Rus Rahat Ayı Kimlik Avı Kritik Sektörleri