Arkasındaki tehdit aktörü Kahretsin Araştırmacılar, dağıtılmış hizmet reddi (DDoS) botnetinin yeni yeteneklerle yeniden ortaya çıktığını ortaya koyuyor.

Qihoo 360’ın Ağ Güvenliği Araştırma Laboratuvarı geçen hafta yayınlanan bir raporda, buna iletişim protokolündeki değişiklikleri ve bir hedefe yönelik DDoS saldırısını durdurmak karşılığında kripto para birimi ödemelerini gasp etme yeteneği dahildir.

Fodcha, kötü amaçlı yazılımın Android ve IoT cihazlarındaki bilinen güvenlik açıklarının yanı sıra zayıf Telnet veya SSH şifreleri aracılığıyla yayılmasıyla ilk olarak bu Nisan ayının başlarında ortaya çıktı.

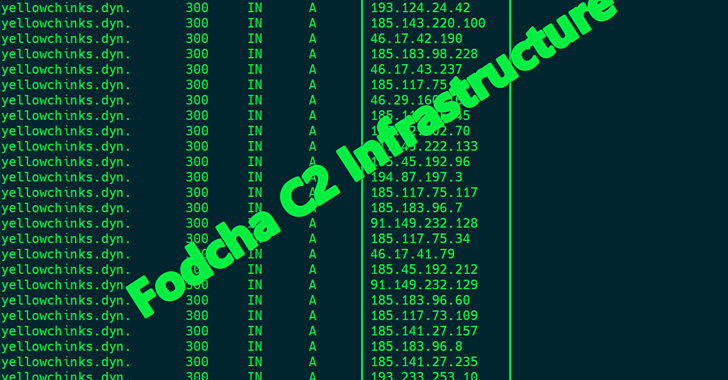

Siber güvenlik şirketi, Fodcha’nın 60.000’den fazla aktif düğüm ve “1 Tbps’den fazla trafik oluşturabilen” 40 komut ve kontrol (C2) alanıyla büyük ölçekli bir botnet’e dönüştüğünü söyledi.

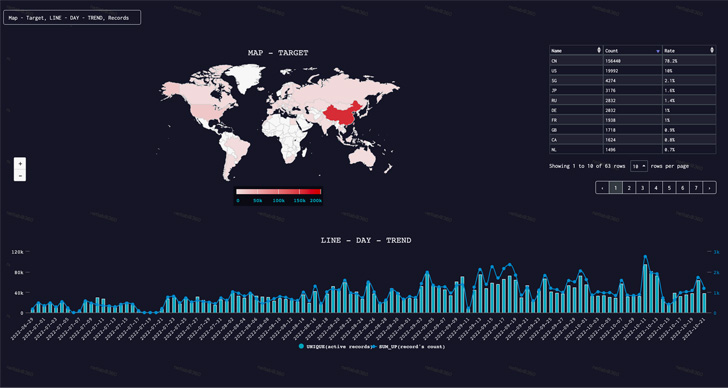

En yüksek etkinliğin, kötü amaçlı yazılımın tek bir günde 1.396 cihazı hedeflediği 11 Ekim 2022’de gerçekleştiği söyleniyor.

Haziran 2022’nin sonundan bu yana botnet tarafından seçilen en iyi ülkeler Çin, ABD, Singapur, Japonya, Rusya, Almanya, Fransa, İngiltere, Kanada ve Hollanda’dan oluşuyor.

Öne çıkan hedeflerden bazıları, sağlık kuruluşları ve kanun uygulayıcı kurumlardan 1 Tbps’yi aşan trafikle saldırıya uğrayan tanınmış bir bulut hizmeti sağlayıcısına kadar uzanıyor.

Fodcha’nın evrimine, C2 sunucusuyla iletişimi şifreleyen ve fidye taleplerini yerleştiren ve onu daha güçlü bir tehdit haline getiren yeni gizli özellikler de eşlik etti.

Siber güvenlik şirketi, “Fodcha, Mirai’nin birçok saldırı kodunu yeniden kullanıyor ve toplam 17 saldırı yöntemini destekliyor” dedi.

Bulgular, Lumen Black Lotus Labs’in yeni araştırmasının, DDoS saldırılarının ölçeğini büyütmek için Bağlantısız Hafif Dizin Erişim Protokolünün (CLDAP) artan kötüye kullanımına işaret etmesiyle geldi.

Bu amaçla, çoğu ABD ve Brezilya’da ve daha az ölçüde Almanya, Hindistan ve Meksika’da dağıtılan 12.142 kadar açık CLDAP reflektörü tanımlanmıştır.

Bir örnekte, Kuzey Amerika’daki isimsiz bir bölgesel perakende işiyle ilişkili bir CLDAP hizmetinin, dokuz aydan uzun bir süre boyunca “sorunlu miktarda trafiği” çok çeşitli hedeflere yönlendirdiği ve 7,8 Gbps’ye kadar CLDAP trafiği yaydığı gözlemlendi.