Perşembe günü Cloudflare, Rusya bağlantılı bir tehdit aktörünün düzenlediği bir ay süren kimlik avı kampanyasını engellemek için adımlar attığını söyledi. UçanYeti Ukrayna’yı hedef alıyor

Cloudflare’in tehdit istihbarat ekibi Cloudforce One bugün yayınlanan yeni bir raporda, “FlyingYeti kampanyası, hedefleri borç temalı yemler yoluyla kötü amaçlı dosyaları açmaya teşvik ederek konut ve kamu hizmetlerine erişim potansiyelinin kaybedilmesi konusundaki endişeden yararlandı.” dedi.

“Dosyalar açılırsa, COOKBOX olarak bilinen PowerShell kötü amaçlı yazılımının bulaşmasına neden olacak ve FlyingYeti’nin ek yük yükleme ve kurbanın sistemi üzerinde kontrol gibi takip hedeflerini desteklemesine olanak tanıyacak.”

FlyingYeti, web altyapı şirketi tarafından Ukrayna Bilgisayar Acil Durum Müdahale Ekibi’nin (CERT-UA) UAC-0149 adı altında takip ettiği bir etkinlik kümesini izlemek için kullanılan isimdir.

Siber güvenlik kurumu tarafından açıklanan önceki saldırılar, cmdlet’leri yükleyip çalıştırabilen PowerShell tabanlı bir kötü amaçlı yazılım olan COOKBOX’u dağıtmak için Signal anlık mesajlaşma uygulaması aracılığıyla gönderilen kötü amaçlı eklerin kullanımını içeriyordu.

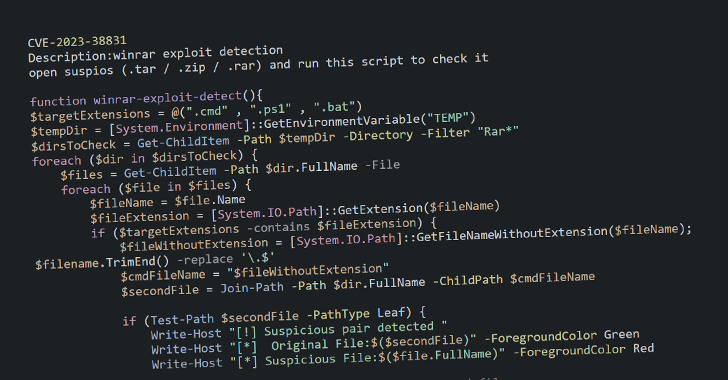

Cloudforce One tarafından Nisan 2024’ün ortasında tespit edilen en son saldırı, Cloudflare Workers ve GitHub’un yanı sıra CVE-2023-38831 olarak takip edilen WinRAR güvenlik açığından yararlanmayı içeriyor.

Şirket, tehdit aktörünün öncelikle Ukrayna askeri birimlerini hedeflemeye odaklandığını belirterek, altyapıları için dinamik DNS (DDNS) kullandığını ve kötü amaçlı içerikleri düzenlemek ve komuta ve kontrol (C2) amacıyla bulut tabanlı platformlardan yararlandığını ekledi.

E-posta mesajlarının, alıcıları artık kaldırılmış bir GitHub sayfasına (komunalka.github) tıklamaya ikna etmek için borç yeniden yapılandırması ve ödemeyle ilgili tuzaklar kullandığı gözlemlendi.[.]io) Kiev Komunalka web sitesinin kimliğine bürünen ve onlara bir Microsoft Word dosyası (“Рахунок.docx”) indirmeleri talimatını veren.

Ancak gerçekte, sayfadaki indirme düğmesine tıklamak, bir RAR arşiv dosyasının (“Заборгованість по ЖКП.rar”) alınmasıyla sonuçlanır, ancak bu yalnızca bir Cloudflare Çalışanına gönderilen HTTP isteği değerlendirildikten sonra gerçekleşir. RAR dosyası başlatıldığında, COOKBOX kötü amaçlı yazılımını yürütmek için CVE-2023-38831’i silah haline getiriyor.

“Kötü amaçlı yazılım, bir ana bilgisayarda varlığını sürdürecek ve virüslü cihazda dayanak görevi görecek şekilde tasarlandı. COOKBOX’un bu çeşidi yüklendikten sonra DDNS etki alanı postdock’una istekte bulunacak[.]Serveftp[.]Cloudflare, “C2 için com.tr, kötü amaçlı yazılımın daha sonra çalıştırılacağı PowerShell cmdlet’lerini bekliyor” dedi.

Bu gelişme, CERT-UA’nın, UAC-0006 olarak bilinen ve daha sonra TALESHOT gibi ek kötü amaçlı yazılımları dağıtmak için kullanılan SmokeLoader kötü amaçlı yazılımını düşürmek üzere tasarlanmış, finansal motivasyona sahip bir gruptan gelen kimlik avı saldırılarında ani bir artış konusunda uyarıda bulunmasının ardından geldi.

Kimlik avı kampanyaları, MSI yükleyicisini popüler Mayın Tarlası oyununun truva atı haline getirilmiş bir sürümü içine paketleyerek SuperOps adı verilen meşru bir Uzaktan İzleme ve Yönetim (RMM) yazılımı sunma konusunda gözünü Avrupalı ve ABD’li finans kuruluşlarına dikti.

CERT-UA, durumu UAC-0188 adlı bir tehdit aktörüne bağlayarak, “Bu programın bir bilgisayarda çalıştırılması, üçüncü tarafların bilgisayara yetkisiz uzaktan erişimini sağlayacaktır.” dedi.

Açıklama aynı zamanda Flashpoint’in Rus ileri kalıcı tehdit (APT) gruplarının eşzamanlı olarak gelişip taktiklerini iyileştirdiğini ve hedeflemelerini genişlettiğini ortaya koyan bir raporun ardından geldi.

Şirket geçen hafta yaptığı açıklamada, “Yasadışı pazarlarda satılan kötü amaçlı yazılımları dağıtarak veri ve kimlik bilgilerine sızmak için yeni hedef odaklı kimlik avı kampanyaları kullanıyorlar” dedi. “Bu hedef odaklı kimlik avı kampanyalarında kullanılan en yaygın kötü amaçlı yazılım aileleri Agent Tesla, Remcos, SmokeLoader, Snake Keylogger ve GuLoader’dı.”