Flipper Zero taşınabilir kablosuz kalem testi ve bilgisayar korsanlığı aracı, iPhone’lar ve iPad’ler gibi Apple iOS cihazlarında Bluetooth bağlantı mesajlarını agresif bir şekilde spamlamak için kullanılabilir.

Teknik, ‘Techryptic’ adını kullanan bir güvenlik araştırmacısı tarafından geliştirildi ve bu araştırmacı, nasıl çalıştığını gösteren aşağıdaki YouTube videosunu yayınladı.

Spam yapan Bluetooth bildirimleri

Bluetooth Düşük Enerji (BLE) teknolojisini destekleyen Apple aygıtları, varlıklarını diğer aygıtlara duyurmak için reklam paketlerini (ADV paketleri) kullanır.

ADV paketleri, Apple ekosisteminde AirDrop aracılığıyla veri alışverişinde bulunmak, Apple Watch veya AppleTV’ye bağlanmak, Handoff’u etkinleştirmek ve daha birçok senaryo için yaygın olarak kullanılır.

Kablosuz ve radyo özellikli bir araç olan Flipper Zero, ADV paketlerini taklit edebilir ve bunları BLE protokolüne göre iletebilir. Dolayısıyla menzil içindeki BLE özellikli cihazlar bu yayınları meşru bağlantı istekleri olarak algılayacaktır.

Bu, sahte istekler göndererek hedefin kafasını karıştırmak için kullanılabilir; bu da çok sayıda sahte cihaz arasından meşru cihazların ayırt edilmesini zorlaştırır veya kimlik avı saldırıları gerçekleştirmek için güvenilir cihazları taklit eder.

Techryptic, saldırının şaka yönüne odaklanıyor ve büyük miktarda istek oluşturulursa hedef cihazın çok sayıda kesintisiz bildirim görüntüleyeceğini ve bunun kullanıcı deneyimini ciddi şekilde bozabileceğini iddia ediyor.

Techryptic’in yazısında “iOS kullanıcıları için bu taklit, rahatsızlıktan daha fazlası olabilir. Karışıklığa yol açabilir, iş akışlarını bozabilir ve nadir durumlarda güvenlik endişelerine yol açabilir” diyor.

“Çevremizdeki cihazların ve kablosuz iletişimin doğasında bulunan potansiyel güvenlik açıklarının farkında olmanın öneminin altını çiziyor.”

Araştırmacı, saldırıyı gerçekleştirmek için Flipper Zero aygıt yazılımının Bluetooth işlevini etkinleştirecek şekilde güncellenmesi gerektiğini ve ‘gap.c’ dosyasının sahte bildirimi oluşturacak kodu içermesi gerektiğini söylüyor.

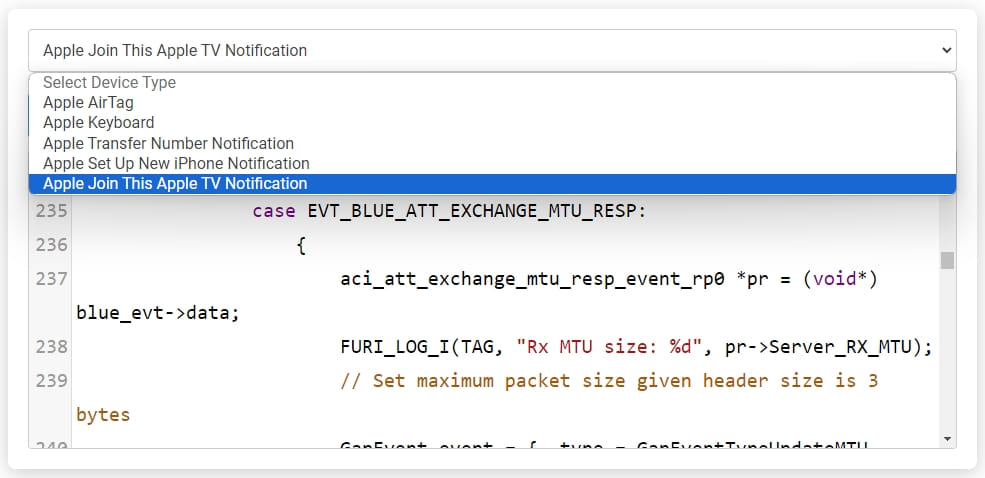

Techryptic aşağıdaki bildirimleri oluşturmak için kod oluşturdu ve paylaştı:

- AirTag bağlantı isteği

- Apple Klavye bağlantı isteği

- Transfer numarası bildirimi

- “Yeni iPhone’u kurun” bildirimi

- “Bu Apple TV’ye katılın” bildirimi

Bu saldırıyı denemek isteyen Flipper Zero kullanıcıları, her bildirim seçeneği için Techryptic’in sitesinde oluşturulan kodu ‘gap.c’ye kopyalayabilir ve donanım yazılımlarına yama yapabilir, bu nedenle küçük bir ayar yapılması gerekir.

Bu saldırıların çoğu Flipper Zero’nun bir iOS cihazına yakın olmasını gerektirse de araştırmacı TechCrunch’a bir amplifikatör kullanarak binlerce metre üzerinde çalışacak bir teknik geliştirdiğini söyledi. Ancak araştırmacı, kötüye kullanım riskinin daha yüksek olması nedeniyle bu yöntemi yayınlamayı planlamıyor.

Araştırmacı X’te not edildi Saldırının, hedef cihaz uçak modunda olsa bile işe yaradığını, zira Apple’ın bu muhtemel olmayan kötüye kullanım senaryosunu önleyecek herhangi bir azaltıcı veya koruyucu önleminin bulunmadığını söyledi.

BleepingComputer, yukarıdaki konuyla ilgili yorum talebinde bulunmak üzere Apple ile temasa geçti, ancak yayınlanma tarihine kadar herhangi bir yanıt alamadık.