Muhtemelen FIN7 siber suç grubuna bağlı tehdit aktörleri tarafından geliştirilen yeni bir kötü amaçlı yazılım türü, artık feshedilmiş olan Conti fidye yazılımı çetesinin üyeleri tarafından kullanılmaya başlandı ve bu, iki ekip arasındaki işbirliğini gösteriyor.

adlı kötü amaçlı yazılım DominoAralık 2021’den beri dark web’de satışı ilan edilen daha az bilinen bir bilgi hırsızı sağlamak da dahil olmak üzere, öncelikle güvenliği ihlal edilmiş sistemlerde devam eden istismarı kolaylaştırmak için tasarlanmıştır.

“TrickBot/Conti sendikasının eski üyeleri […] Domino’yu en azından Şubat 2023’ün sonlarından beri Nemesis Projesi IBM Security X-Force güvenlik araştırmacısı Charlotte Hammond, geçen hafta yayınlanan bir raporda bilgi hırsızı veya Cobalt Strike gibi daha yetenekli arka kapılar” dedi.

Carbanak ve ITG14 olarak da adlandırılan FIN7, ek kötü amaçlı yazılım dağıtmak ve para kazanma yöntemlerini genişletmek için bir dizi özel kötü amaçlı yazılım kullandığı bilinen, çok sayıda Rusça konuşan bir siber suç örgütüdür.

Google’ın sahibi olduğu Mandiant, SentinelOne ve PRODAFT tarafından yapılan son analizler, grubun Black Basta, DarkSide, REvil ve LockBit aileleriyle olan bağlantılarını ifşa etmesi bir yana, Maze ve Ryuk fidye yazılımı saldırılarında öncü rolünü ortaya koydu.

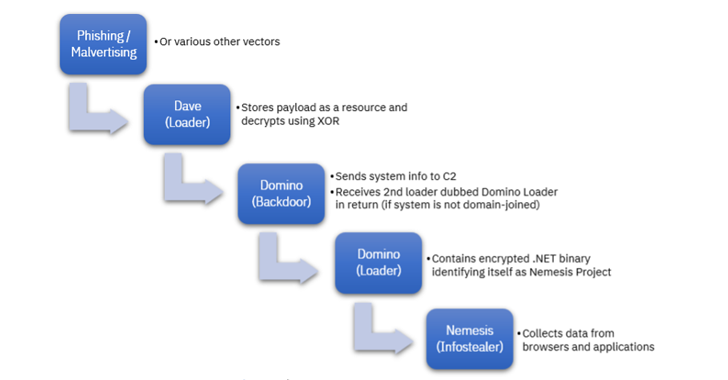

IBM Security X-Force tarafından iki ay önce tespit edilen en son izinsiz giriş dalgası, Domino arka kapısını devreye almak için daha önce Conti grubuna (aka Gold Blackburn, ITG23 veya Wizard Spider) atfedilen bir şifreleyici olan Dave Loader’ın kullanılmasını içeriyor.

Domino’nun FIN7 ile potansiyel bağlantıları, gruba atfedilen, zaman içinde test edilmiş bir kötü amaçlı yazılım ailesi olan DICELOADER (diğer adıyla Lizar veya Tirion) ile kaynak kodunun çakışmasından gelir. Kötü amaçlı yazılım, temel hassas bilgileri toplamak ve uzak bir sunucudan şifrelenmiş yükleri almak için tasarlanmıştır.

Bu sonraki aşama yapıtı, Domino Loader kod adlı ikinci bir yükleyicidir ve panodan, Discord’dan, web tarayıcılarından, kripto cüzdanlarından, VPN hizmetlerinden ve diğer uygulamalardan hassas verileri toplayabilen ve Project Nemesis olarak adlandırılan şifreli bir .NET bilgi hırsızını barındırır.

Hammond, “Domino, en azından Ekim 2022’den beri, özellikle de Lizar gözlemlerinin azalmaya başladığı zamandan beri vahşi doğada aktif durumda.”

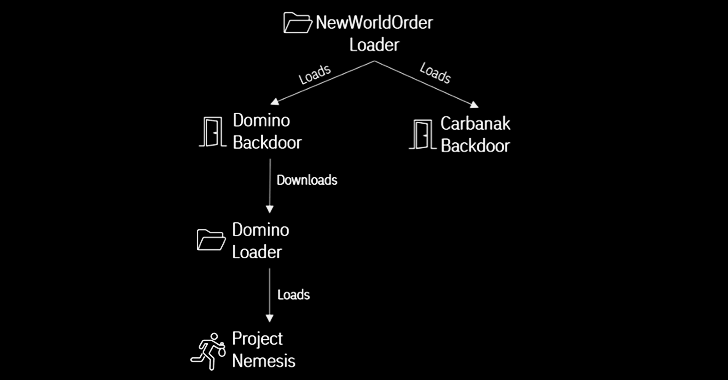

Domino’yu FIN7’ye bağlayan bir diğer önemli bağlantı, Aralık 2022’den geliyor ve hem Domino hem de Carbanak arka kapılarını teslim etmek için NewWorldOrder Loader adlı başka bir yükleyiciden yararlandı.

Karanlık Web İstihbarat Toplama Sanatında Ustalaşın

Karanlık ağdan tehdit istihbaratı elde etme sanatını öğrenin – Uzmanlar tarafından yönetilen bu web seminerine katılın!

Koltuğumu Kurtar!

Her ikisi de Visual C++ ile yazılmış 64 bit DLL’ler olan Domino arka kapısı ve yükleyicinin, bu yılın başlarında eski Conti üyeleri tarafından kullanılmadan önce, en az Ekim 2022’den beri Project Nemesis’i kurmak için kullanıldığı söyleniyor.

Fidye yazılımı dağıtıcıları tarafından çalınan kötü amaçlı yazılım kullanımının emsali yoktur. Kasım 2022’de Microsoft, DEV-0569 olarak bilinen ve BATLOADER kötü amaçlı yazılımını Vidar ve Cobalt Strike sunmak için kullanan bir tehdit aktörü tarafından gerçekleştirilen izinsiz girişleri ortaya çıkardı.

Bu, bilgi çalanların daha düşük öncelikli bulaşmalar (örn. kişisel bilgisayarlar) sırasında dağıtılma olasılığını artırırken, bir Active Directory etki alanına ait olanlara Cobalt Strike ile hizmet verilmesi olasılığını artırdı.

Hammond, “Tek bir kampanyada Dave Loader, Domino Backdoor ve Project Nemesis Infostealer gibi birden çok grupla bağlantılı kötü amaçlı yazılımların kullanılması, tehdit aktörlerinin izlenmesindeki karmaşıklığı vurguluyor, ancak aynı zamanda nasıl ve kiminle çalıştıklarına dair fikir veriyor” dedi. .