Ünlü bir siber suç çetesi olan FIN7, yeni bir hile paketiyle geri döndü! FIN7’nin, fidye yazılımları ve AvNeutralizer gibi özel EDR atlama araçları da dahil olmak üzere gelişen taktiklerini öğrenin. Sentinel Labs’ın araştırmalarından uzman ipuçlarıyla FIN7’ye karşı savunmanızı nasıl güçlendireceğinizi keşfedin.

Rus hackerlar taktiklerini değiştiriyor ve artık geleneksel olarak bilindikleri özel araçlar yerine ücretli araçları tercih ediyor. Bu eğilim, on yıldan uzun süredir dünya çapında finansal kurumları ve işletmeleri hedef alan Rus siber suç çetesi FIN7’nin faaliyetlerinde açıkça görülüyor.

Başlangıçta satış noktası (POS) sistem ihlallerine odaklanmasıyla ünlenen FIN7, kazançlarını en üst düzeye çıkarmak için taktiklerini sürekli olarak geliştirdi. Sentinel Labs’ın son raporu, çetenin fidye yazılımı saldırılarına doğru kaymasını analiz ederek tercih ettikleri silahları ve işleyiş biçimlerini vurguluyor.

Araştırmacılara göre FIN7, 2020’de odak noktasını fidye yazılımı operasyonlarına kaydırdı, REvil ve Conti gibi RaaS gruplarıyla ilişki kurdu ve Darkside ve BlackMatter altında kendi programlarını başlattı. Güvenlik araştırmacılarını aldatmak için Combi Security ve Bastion Secure gibi sahte bilgi güvenliği şirketleri kurdular. Gerilemelere rağmen FIN7’nin faaliyetleri devam ediyor.

FIN7’nin gelişmiş araç setine ışık tutan Sentinel Labs, özellikle endişe verici bir araç buldu: AvNeutralizer. Bu araç, güvenlik yazılımlarını etkisiz hale getirerek sistemleri daha fazla saldırıya açık hale getirmek için tasarlanmış bir EDR bozulma aracıdır.

Kasım 2022’de SentinelLabs, FIN7 ile Black Basta grubu arasında fidye yazılımı saldırılarında AvNeutralizer (AuKill) kullanımı konusunda bir bağlantı olduğunu bildirdi ve bu grup şu anda bunu yeraltı forumlarında satıyor.

Diğer araçlar arasında, FIN7 tarafından kötü amaçlı kampanyalarında gizlice arka kapı yüklerini yürütmek için kullanılan, aşırı derecede gizlenmiş bir PowerShell betiği olan Powertrash bulunur. Diceloader, diğer adıyla Lizar veya IceBot, saldırganların bir C2 kanalı kurmasına ve konumdan bağımsız kod modülleri göndererek sistemi kontrol etmesine olanak tanıyan bir arka kapıdır. Diceloader, genellikle FIN7 operasyonlarında Powertrash yükleyicileri aracılığıyla dağıtılır.

Yardımcı bir kullanıcı arayüzü istemcisi olan “Uzak Sistem İstemcisi”, Diceloader C2 sunucularıyla etkileşim kurmak ve kurbanlarını kontrol etmek için kullanılırken, FIN7’ye atfedilen bir sunucuda, yükleri sunmak için sahneleme sunucusu olarak kullanılan açık dizin web sunucusunu açığa çıkaran SSH tabanlı bir arka kapı bulundu.

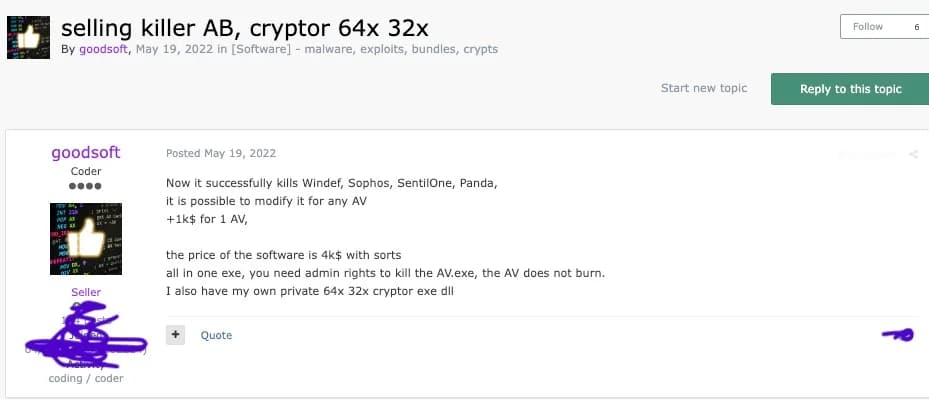

FIN7, kimliğini gizlemek ve yeraltı suç operasyonlarını sürdürmek için birden fazla takma ad kullanır. “goodsoft”, “lefroggy” ve “killerAV” kullanıcıları exploitin forumunda aylık 6.500 dolara “PentestSoftware” reklamı yaptı, “Stupor” xssis forumunda güvenlik çözümlerini hedefleyen bir AV katilini 10.000 dolara reklam etti. Araştırmacılar kanıtlara dayanarak tüm bu kullanıcıların FIN7 kümesine ait olduğunu ve muhtemelen yasadışı operasyonlarını sürdürmek için birden fazla takma ad kullandıklarını iddia ediyorlar.

Fin7, kamuya açık uygulamaları istismar etmek için otomatik SQL enjeksiyon saldırıları kullanır. Kötü amaçlı yazılım kodlarını gizleme, kötü amaçlı amaçlar için meşru araçlardan yararlanma ve popüler yazılımlardaki güvenlik açıklarından faydalanma gibi çok katmanlı bir yaklaşım kullanırlar. Bu sürekli yenilik, siber güvenlik araştırmacılarının FIN7’nin faaliyetlerini izlemesini ve etkili savunmalar geliştirmesini zorlaştırır.

Bu tür tehditlere karşı korunmak için işletmeler, sistemlerini ve yazılımlarını düzenli olarak güncellemeli, katmanlı bir güvenlik yaklaşımı uygulamalı, çalışanlarını siber güvenlik konusunda en iyi uygulamalar konusunda eğitmeli ve bir veri yedekleme ve kurtarma planına sahip olmalıdır.

İLGİLİ KONULAR

- TeamViewer, Rus Midnight Blizzard Tarafından Gerçekleştirilen Güvenlik İhlalini Doğruladı

- Rus Midnight Blizzard Hacker’ları Microsoft Kaynak Kodunu İhlal Etti

- Rus APT28 GooseEgg Aracıyla Windows Güvenlik Açığını İstismar Ediyor

- Rus Hackerlar Politik ve Askeri İstihbarat İçin Avrupa’daki Posta Sunucularına Saldırıyor

- Rus Bakanlığı Yazılımı Kuzey Kore KONNI Kötü Amaçlı Yazılımıyla Arka Kapıdan Kapandı