Tipik işe alımla ilgili sosyal mühendislik saldırılarına bir bükülme ile FIN6 Hacking Grubu, iş arayanları, kötü amaçlı yazılım sunmak için ikna edici özgeçmişleri ve kimlik avı sitelerini kullanarak işe alım yapanları hedeflemek için taklit eder.

Fin6 (diğer adıyla “Skeleton Spider”), başlangıçta kredi kartlarını çalmak için satış noktası (POS) sistemlerinden ödün vermek de dahil olmak üzere finansal sahtekarlık yürütmekle bilinen bir hack grubudur. Bununla birlikte, 2019’da tehdit aktörleri, Ryuk ve Lockergoga gibi mevcut operasyonlara katılarak fidye yazılımı saldırılarına genişledi.

Grup yakın zamanda, kimlik hırsızlığı, sistem erişimi ve fidye yazılımı dağıtımında kullanılan bir hizmet olarak kötü amaçlı yazılım JavaScript arka kapı olan ‘daha fazla yumurta’ sunmak için sosyal mühendislik kampanyaları kullandı.

Saldırı süreci

Domaintools tarafından yapılan yeni bir raporda, araştırmacılar, iş arayanlar iş başvurusunda bulunanları cezbetmek için işe alım görevlileri olarak poz vermek yerine iş arayanları kim taklit ederek FIN6’nın tipik istihdam dolandırıcılığını nasıl değiştirdiğini detaylandırıyor.

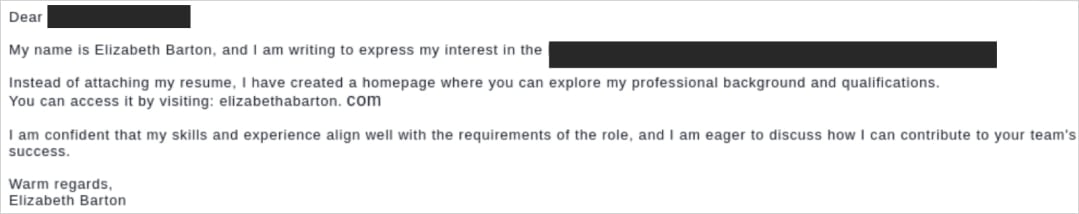

Sahte iş arayan kişilerin arkasına saklanırken, işe alım görevlilerine ve İK departmanlarına LinkedIn’deki mesajlarla ve gerçekten de kimlik avı e -postalarını takip etmeden önce ilişki kurdukları mesajlarla yaklaşıyorlar.

Profesyonel olarak hazırlanmış olan bu e-postalar, algılama ve engellemeden kaçınmak için “özgeçmiş sitelerine” tıklanamaz URL’ler içerir ve alıcıları tarayıcılarına manuel olarak yazmaya zorlar.

Kaynak: Domaintools

GodAddy aracılığıyla anonim olarak kaydedilen alanlar, güvenlik araçları tarafından yaygın olarak işaretlenmeyen güvenilir bir bulut hizmeti olan AWS’de barındırılmaktadır.

Bu kampanyada FIN6 tarafından kullanılan alan örnekleri, saldırılar için kullanılan sahte kişilerin adını taşıyan aşağıda listelenmiştir:

- Bobbyweisman[.]com

- EmersonKelly[.]com

- Davidlesnick[.]com

- Kimberlykamara[.]com

- Annaranyi[.]com

- Bobbradley[.]açık

- Malenebutler[.]com

- lorinash[.]com

- Alanpower[.]açık

- Edwarddhall[.]com

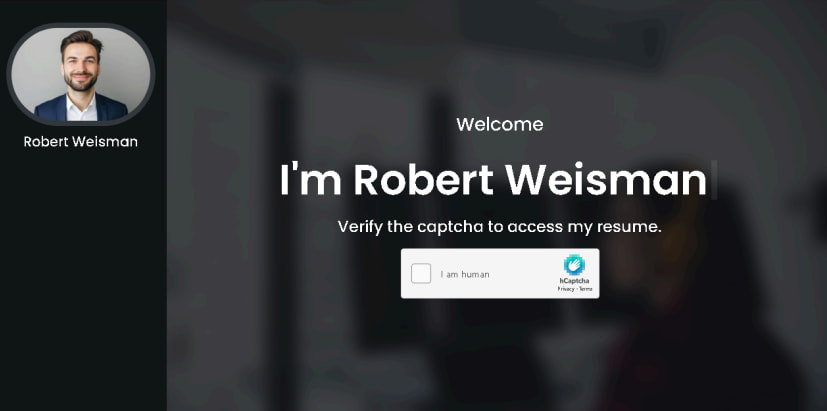

Fin6 ayrıca, profesyonel portföylerini içeren açılış sayfalarını yalnızca hedeflerinin açabilmesini sağlamak için çevre parmak izi ve davranış kontrolleri ekledi.

VPN veya bulut bağlantıları ve Linux veya macOS’tan ziyaret etme girişimleri engellenir ve bunun yerine zararsız içerik sunar.

Nitelikli kurbanlar, bir özgeçmiş içerdiği iddia edilen bir fermuar arşivi indirmeleri istenmeden önce sahte bir captcha adımı alır, ancak aslında “daha fazla yumurta” arka kapısını indirmek için bir komut dosyası yürüten gizlenmiş bir Windows kısayol dosyası (LNK) içerir.

Kaynak: Domaintools

“Venom Spider” adlı bir tehdit oyuncusu tarafından oluşturulan daha fazla yumurta, komuta yürütme, kimlik bilgisi hırsızlığı, ek yüklerin teslimi ve PowerShell infazına sahip modüler bir arka kapıdır.

Fin6’nın saldırısı basit ama çok etkilidir, sosyal mühendisliğe ve ileri kaçırmaya dayanır.

İşverenler ve insan kaynakları çalışanları, özellikle bir özgeçmiş indirmek için harici bir siteyi ziyaret etmenizi istiyorlarsa, özgeçmişleri ve portföyleri dikkatli bir şekilde gözden geçirme davetlerine yaklaşmalıdır.

Şirketler ve işe alım ajansları, daha fazla etkileşime geçmeden önce mevcut/eski işverenler olarak listeledikleri referanslarıyla veya şirketlerdeki kişilerle iletişime geçerek bir kişinin kimliğini bağımsız olarak onaylamaya çalışmalıdır.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.