Fidye yazılımı grupları da kendi ekonomik krizleriyle karşı karşıya: Coveware’e göre 2025’in üçüncü çeyreğinde kurbanların yalnızca yüzde 23’ü fidye ödedi ve şifreleme içermeyen veri hırsızlığı olaylarında ödeme oranı yalnızca yüzde 19’a düştü.

Şirket, “Siber savunucular, kolluk kuvvetleri ve hukuk uzmanları bunu kolektif ilerlemenin doğrulanması olarak görmelidir. Saldırıları önlemek, saldırıların etkisini en aza indirmek ve siber gaspı başarılı bir şekilde yönetmek için yapılan çalışmalar – kaçınılan her ödeme, siber saldırganların (yani Bitcoin) oksijenini kısıtlıyor” dedi.

Tehdit ortamında bir bölünme

Akira gibi Hizmet Olarak Fidye Yazılımı grupları orta pazarı hedef alıyor ve daha küçük ödemeler talep ediyor, ancak ödeme oranları ortalamanın biraz üzerinde kalıyor. Diğer aktörler ise tam tersi yönde hareket ederek, yalnızca daha yüksek meblağlar ödeyebilen büyük işletmeleri hedef aldılar.

Ancak büyük işletmelerin fidyeyi ödemeye artık daha az eğilimi var.

Coveware, “Birkaç yüksek profilli veri sızıntısı kampanyası, kurban kuruluşlar üzerinde geniş çapta rapor edilen etkiye rağmen, saldırganlar açısından büyük ölçüde sonuçsuz kaldı. Bu kuruluşlar, çalınan verilerin yayılmasını bastırmak için ödeme yapmanın en az sıfır fayda sağladığını giderek daha fazla anlıyor” dedi.

Ödemeler düştükçe saldırganlar daha az fırsatçı ve daha yaratıcı hale geliyor. Giriş yapmak için daha fazla harcama yaptıklarından, bütçeleri daha geniş olan kuruluşları hedeflemeleri gerekiyor ve bu büyük firmaların birçoğunda zaten sağlam yama yönetimi ve erişim kontrolleri var. Sonuç olarak fidye yazılımı grupları ağlara girmenin yeni yollarına yöneliyor.

İlk erişim

2025’teki en dikkat çekici değişimlerden biri İçeriden tehditlerin ve rüşvetin artması. Saldırganlar erişim için doğrudan çalışanlara yaklaşıyor, kimlik bilgileri veya uzaktan giriş karşılığında para veya kripto para teklif ediyor.

Yardım masası sosyal mühendisliği de gelişti. İki yıl önce çoğunlukla Scattered Spider grubu tarafından kullanılıyordu ve şimdi diğer gruplar da bu vagona atladılar: Destek hatlarını arıyorlar, personelin kimliğine bürünüyorlar ve teknisyenleri şifreleri sıfırlamaya veya yeni cihazları onaylamaya ikna ediyorlar.

Bazı saldırganların kullandığı geri arama kimlik avı. Hedefi saldırgana telefon etmeye yönlendirmek için sahte sesli posta veya fatura kullanırlar ve bir sonraki uzlaşma adımını hazırlarlar. Eskiden niş bir teknik olan bu teknik, birçok izinsiz girişte standart bir aşama haline geldi.

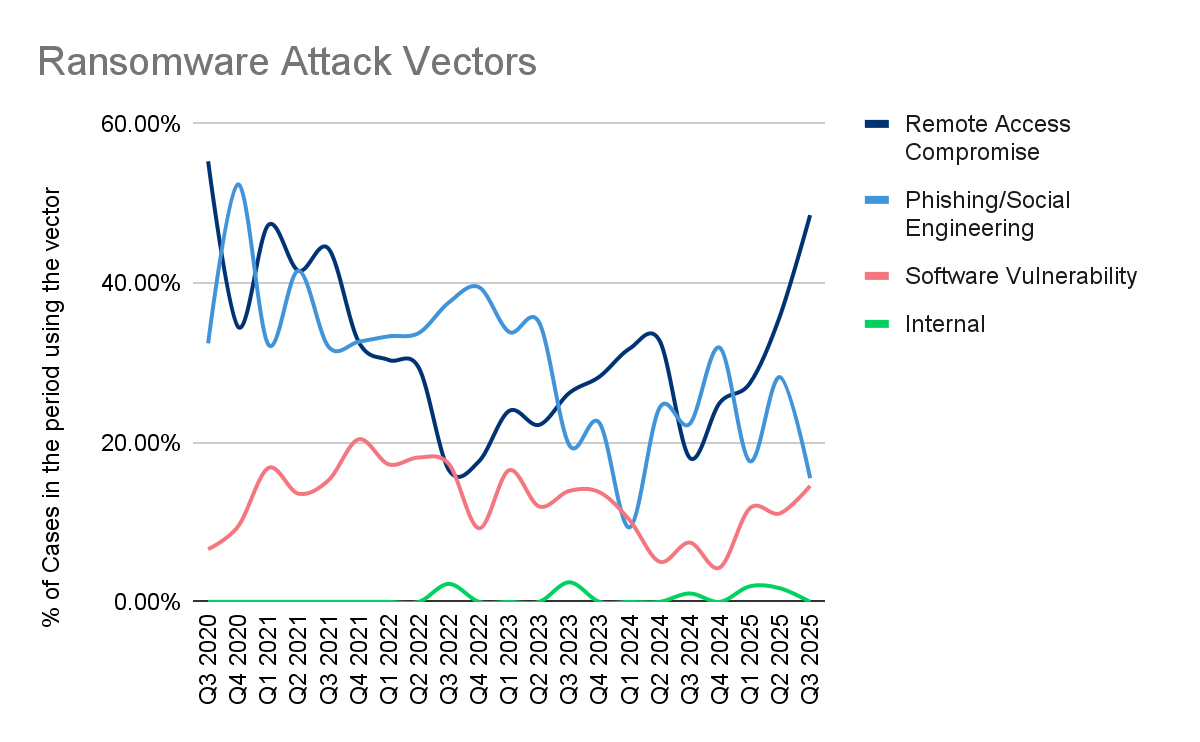

2025’in 3. çeyreğinde en yaygın ilk saldırı vektörleri (Kaynak. Coveware)

Uzaktan erişim güvenliği en yaygın giriş noktası olmaya devam ediyor: Coveware’in geçen çeyrekte çözüme kavuşturduğu tüm fidye yazılımı/gasp olaylarının yarısından fazlasını oluşturuyordu.

Şirket, “VPN’ler, bulut ağ geçitleri ve SaaS entegrasyonları yoluyla gerçekleşen kimlik bilgilerine dayalı izinsiz girişler, özellikle altyapı geçişleri veya karmaşık kimlik doğrulama modellerinde gezinen kuruluşlarda uzlaşmayı artırmaya devam etti. Teknik yama uygulamasının geçerli olduğu durumlarda bile, saldırganlar eski yerel hesaplar, değiştirilmemiş kimlik bilgileri veya yeterince izlenmeyen OAuth belirteçleri gibi kalıcı yapılandırma borçlarından yararlanarak başarı elde etti” diyor.

Ayrıca, sosyal mühendislik ve uzaktan erişim örtüşmeye başlıyorSaldırganlar artık yalnızca çalınan kimlik bilgilerine güvenmiyor, aynı zamanda başka birini kendileri için erişim oluşturmaya ikna etmeyi de öğrendiler (OAuth yetkilendirmesi verin, geçici bir hesap sağlayın).

Yazılım açıklarından yararlanma, eskisinden daha az da olsa hâlâ bir rol oynuyor. Açıklardan yararlanılan hataların çoğu eskidir ve özellikle ağ aygıtlarında ve kurumsal uygulamalarda iyi bilinmektedir.

Saldırganlar içeri girdikten sonra

Verilerin sızması neredeyse garantidir ve şifreleme genellikle isteğe bağlıdır. Coveware, “Verilerin açığa çıkması, itibarın zarar görmesi, düzenleyici incelemeler ve müşteri sonuçları nedeniyle daha hızlı, daha öngörülebilir bir baskı yaratıyor” dedi.

Ancak artık birçok grup, verileri çalmadan önce en değerli sistem ve dosyaları bulmak için ayrıntılı keşif gerçekleştiriyor. Bu aşama genellikle normal BT faaliyetlerine karışır, ancak anormallikleri tespit edebilen kuruluşların (örn. hesap numaralandırma, ayrıcalık eşleme vb.) saldırganlara göre avantajı vardır.

Benzer şekilde, rakiplerin çoğunlukla RDP, SSH ve PSExec yoluyla gerçekleştirilen yanal hareket çabaları, izleme çözümlerinin uygulanması ve gözetim altında tutulması durumunda işaretlenebilir.

Savunucuların hem veri hırsızlığı hem de şirket içi kötüye kullanım konusundaki izlemeleri sıkılaştırması ve içeriden tehdit programlarını güçlendirmesi gerekiyor.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmamak için son dakika haber e-posta uyarımıza abone olun. Buradan abone olun!