Microsoft, siber suçlular tarafından ayrıcalıkları yükseltmek ve Nokoyawa fidye yazılımı yüklerini dağıtmak için aktif olarak istismar edilen Windows Ortak Günlük Dosya Sisteminde (CLFS) sıfır gün güvenlik açığını yamaladı.

CISA, devam eden istismarının ışığında, CVE-2023-28252 Windows sıfır gününü Bilinen Yararlanılan Güvenlik Açıkları kataloğuna bugün ekledi ve Federal Sivil Yürütme Şubesi (FCEB) kurumlarına 2 Mayıs’a kadar sistemlerini buna karşı koruma talimatı verdi.

CVE-2023-28252 olarak izlenen bu CLFS güvenlik açığı, Mandiant’tan Genwei Jiang ve DBAPPSecurity’nin WeBin Laboratuvarı’ndan Quan Jin tarafından keşfedildi.

Desteklenen tüm Windows sunucu ve istemci sürümlerini etkiler ve yerel saldırganlar tarafından kullanıcı etkileşimi olmadan düşük karmaşıklıktaki saldırılarda kullanılabilir.

Başarılı bir istismar, tehdit aktörlerinin SİSTEM ayrıcalıkları kazanmasını ve hedeflenen Windows sistemlerini tamamen tehlikeye atmasını sağlar.

Microsoft, bu sıfır gün ve diğer 96 güvenlik hatasını bu ayın Salı Yaması’nın bir parçası olarak, 45 uzaktan kod yürütme güvenlik açığı da dahil olmak üzere yamaladı.

Fidye yazılımı saldırılarında istismar edildi

Kaspersky’nin Küresel Araştırma ve Analiz Ekibi (GReAT) ile güvenlik araştırmacıları da yakın zamanda Nokoyawa fidye yazılımı saldırılarında kullanılan CVE-2023-28252 kusurunu buldular.

“Kaspersky araştırmacıları, Orta Doğu ve Kuzey Amerika bölgelerindeki farklı küçük ve orta ölçekli işletmelere ait Microsoft Windows sunucularında benzer ayrıcalık yükseltme istismarlarını gerçekleştirmeye yönelik bir dizi girişimin ek kontrolleri sonucunda güvenlik açığını Şubat ayında ortaya çıkardı.” şirket bir basın açıklamasında söyledi.

“CVE-2023-28252, Kaspersky tarafından ilk olarak siber suçluların Nokoyawa fidye yazılımının daha yeni bir sürümünü dağıtmaya çalıştığı bir saldırıda tespit edildi.”

Kaspersky’ye göre Nokoyawa fidye yazılımı çetesi, Haziran 2022’den bu yana Ortak Günlük Dosya Sistemi (CLFS) sürücüsünü hedef alan, benzer ancak farklı özelliklere sahip ve hepsini tek bir güvenlik açığı geliştiricisine bağlayan başka açıklardan yararlanma yöntemleri kullandı.

Grup, perakende ve toptan satış, enerji, üretim, sağlık hizmetleri ve yazılım geliştirme dahil ancak bunlarla sınırlı olmamak üzere birden fazla sektör dikeyini hedeflemek için en az beş CLFS istismarı daha kullandı.

Redmond, 2018’den bu yana Windows CLFS sürücüsünde en az 32 yerel ayrıcalık yükseltme güvenlik açığını yamaladı ve bunlardan üçü (CVE-2022-24521, CVE-2022-37969 ve CVE-2023-23376) ayrıca vahşi doğada sıfır olarak kullanıldı. günler, Kaspersky’ye göre.

Baş güvenlik araştırmacısı Boris Larin, “Siber suç grupları, saldırılarında sıfırıncı gün istismarlarını kullanarak giderek daha karmaşık hale geliyor” dedi.

“Önceden, öncelikle Gelişmiş Kalıcı Tehdit aktörlerinin (APT’ler) bir aracıydı, ancak şimdi siber suçlular sıfır-gün elde etme ve bunları saldırılarda rutin olarak kullanma kaynaklarına sahip.”

Fidye yazılımı evrimi

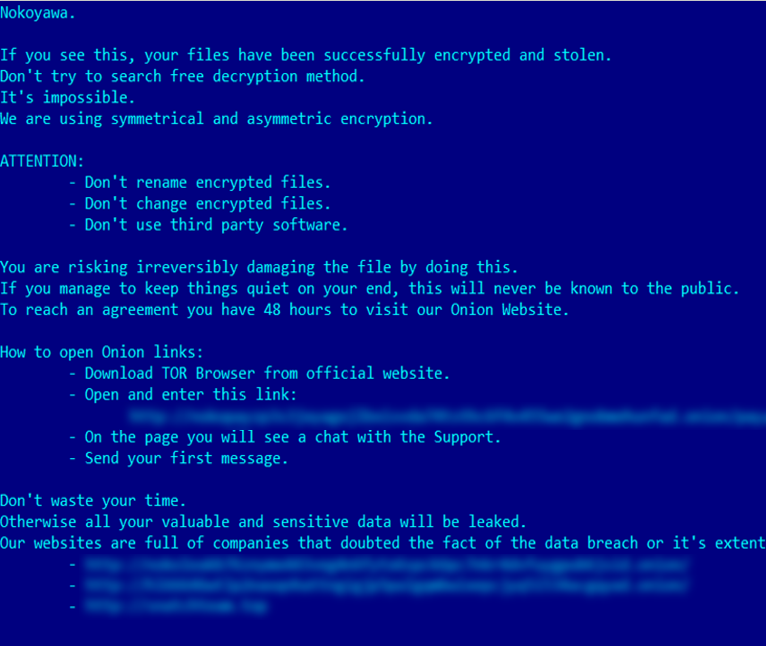

Nokoyawa fidye yazılımı, Şubat 2022’de 64-bit Windows tabanlı sistemleri çifte gasp saldırılarında hedef alabilen bir tür olarak ortaya çıktı.

Nokoyawa, JSWorm ile kod paylaşıyor, Karmave Nemty fidye yazılımıdır ve C programlama dili kullanılarak geliştirilen ilk Nokoyawa fidye yazılımı sürümünden bir anahtarla Eylül 2022 itibarıyla Rust’ta yeniden yazılmıştır.

Larin bugünkü raporunda, “Nokoyawa’nın ilk çeşitleri, daha önce hakkında yazdığımız JSWorm fidye yazılımının sadece ‘yeniden markalanmış’ çeşitleriydi” dedi.

“Bu saldırıda, siber suçlular Nokoyawa’nın JSWorm kod tabanından oldukça farklı olan daha yeni bir sürümünü kullandılar.”