Maksimum önem derecesine sahip bir güvenlik açığına karşı düzeltme eki uygulanmayan, İnternet’e açık WS_FTP sunucuları artık fidye yazılımı saldırılarında hedef alınmaktadır.

Yakın zamanda Sophos X-Ops olay müdahale ekipleri tarafından gözlemlendiği üzere, kendilerini Reichsadler Siber Suç Grubu olarak tanımlayan tehdit aktörleri, Eylül 2022’de çalınan bir LockBit 3.0 oluşturucu kullanılarak oluşturulan fidye yazılımı yüklerini başarısız bir şekilde dağıtmaya çalıştı.

Sophos X-Ops, “Fidye yazılımı aktörleri, WS_FTP Sunucu yazılımında yakın zamanda bildirilen güvenlik açığını kötüye kullanmak için uzun süre beklemediler” dedi.

“Progress Software, Eylül 2023’te bu güvenlik açığına yönelik bir düzeltme yayınlamış olsa da, tüm sunuculara yama uygulanmadı. Sophos X-Ops, yama uygulanmamış hizmetler aracılığıyla fidye yazılımı dağıtmaya yönelik başarısız girişimler gözlemledi.”

Saldırganlar, Windows istemci (Windows 8’den Windows 11’e) ve sunucu (Windows Server 2012’den Windows Server 2022’ye) platformlarında ayrıcalıkların ‘NT AUTHORITY\SYSTEM’e yükseltilmesine izin veren açık kaynaklı GodPotato aracını kullanarak ayrıcalıkları yükseltmeye çalıştı.

Neyse ki fidye yazılımı yüklerini kurbanın sistemlerine yerleştirme girişimleri engellendi ve saldırganların hedefin verilerini şifrelemesi engellendi.

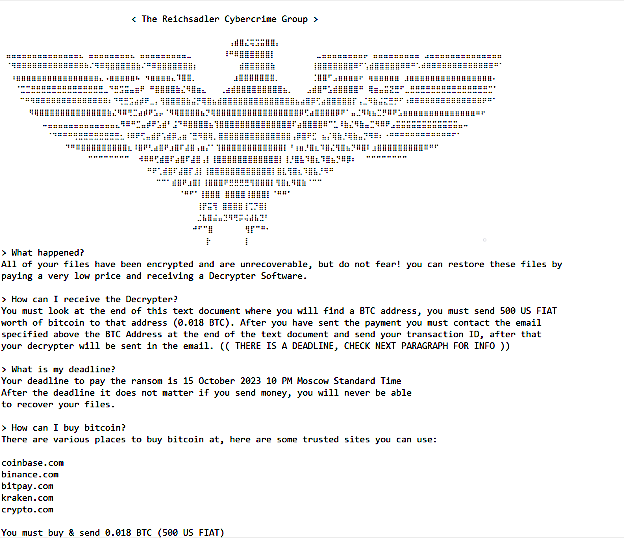

Tehdit aktörleri, dosyaları şifrelemede başarısız olmalarına rağmen yine de 15 Ekim Moskova Standart Saatine kadar ödenecek 500 dolarlık fidye talep etti.

Düşük fidye talebi, İnternet’e açık ve savunmasız WS_FTP sunucularının büyük olasılıkla toplu otomatik saldırılara veya deneyimsiz bir fidye yazılımı operasyonuna hedef olduğuna işaret ediyor.

Şu şekilde takip edildi: CVE-2023-40044kusur, Ad Hoc Aktarım Modülü’ndeki bir .NET seri durumdan çıkarma güvenlik açığından kaynaklanıyor ve kimliği doğrulanmamış saldırganların, HTTP istekleri aracılığıyla temel işletim sistemi üzerinde komutları uzaktan yürütmesine olanak tanıyor.

27 Eylül’de Progress Software, kritik WS_FTP Sunucusu güvenlik açığını gidermek için güvenlik güncellemeleri yayınlayarak yöneticileri güvenlik açığı bulunan örnekleri yükseltmeye çağırdı.

Progress, “En yüksek sürüm olan 8.8.2’ye yükseltme yapmanızı öneriyoruz. Tam yükleyiciyi kullanarak yamalı bir sürüme yükseltmek, bu sorunu düzeltmenin tek yoludur” dedi.

WS_FTP hatasını keşfeden Assetnote güvenlik araştırmacıları, yamanın uygulanmasından yalnızca birkaç gün sonra kavram kanıtını (PoC) kullanma kodunu yayınladı.

“WS_FTP analizimizden, internette WS_FTP çalıştıran yaklaşık 2,9 bin ana bilgisayarın bulunduğunu (ve aynı zamanda istismar için gerekli olan web sunucularının açıkta olduğunu) bulduk. Bu çevrimiçi varlıkların çoğu büyük şirketlere, hükümetlere ve eğitim kurumları,” dedi Assetnote.

Siber güvenlik şirketi Rapid7, saldırganların PoC istismarının yayınlandığı gün olan 3 Eylül’de CVE-2023-40044’ten yararlanmaya başladığını açıkladı.

Rapid7, “Süreç yürütme zincirinin gözlemlenen tüm örneklerde aynı görünmesi, savunmasız WS_FTP sunucularının toplu olarak istismar edilmesinin olası olduğunu gösteriyor” diye uyardı.

Shodan, WS_FTP Sunucu yazılımını çalıştıran neredeyse 2.000 İnternet’e açık cihazı listeleyerek Assetnote’un ilk tahminlerini doğruluyor.

Sunucularına hemen yama yapamayan kuruluşlar, savunmasız WS_FTP Sunucusu Geçici Aktarım Modülünü devre dışı bırakarak gelen saldırıları engelleyebilir.

ABD Sağlık Bakanlığı’nın güvenlik ekibi olan Sağlık Sektörü Siber Güvenlik Koordinasyon Merkezi (HC3), geçen ay Sağlık ve Kamu Sağlığı sektörü kuruluşlarını da sunucularına mümkün olan en kısa sürede yama yapmaları konusunda uyarmıştı.

Progress Software şu sıralar, bu yılın başlarında MOVEit Transfer güvenli dosya aktarım platformundaki sıfır gün hatasından yararlanan bir dizi yaygın veri hırsızlığı saldırısının ardından uğraşıyor.

Bu saldırılar, Emsisoft’un tahminine göre 2.500’den fazla kuruluşu ve 64 milyondan fazla kişiyi etkiledi.