Tüm hedef kuruluşlar farklıdır, ancak fidye yazılımı saldırganları son derece uyarlanabilir ve yaptığınız herhangi bir hatayı takdir eder ve kullanacaktır.

En son Akira Fidye Yazılımı Saldırıları

Yönetilen güvenlik hizmeti sağlayıcıları ve harici olay müdahale ekipleri, son birkaç ay içinde Akira fidye yazılımı iştirakleri tarafından yürütülen eylemlerin çoğunu gözlemlemek için ön sırada yer almıştır.

Ağustos 2025’in başlarında, hem Arktik Wolf hem de Huntress araştırmacıları, sonikwall güvenlik duvarlarında erişim öncesi yazılım öncesi müdahaleler yapmak için sıfır gün güvenlik açığı kullanma olasılığı konusunda uyardı.

Birkaç gün sonra, Sonicwall, saldırganların aslında hala CVE-2024-40766 kullandıklarını, Sonicwall’un Ağustos 2024’te yamalar yayınladığı bir kırılganlık kullandığını söyledi. Şirket, hedeflenen kuruluşların bir kısmının düzeltmeyi uygulayabileceğini, ancak yerel kullanıcı kimliklerini yeniden yerleştirmeden göç etmiş olabileceğini iddia etti.

Aynı dönemde, Huntress güvenlik uzmanları tanık oldukları saldırılar hakkında Tidbits’i paylaşmaya başladı.

“Bu saldırganların bazılarının en azından aynı oyun kitabının bir kısmına sahip oldukları veya karşılaştıkları durumlara uyarlanabilir oldukları açıktır” dediler.

“Metodolojiler, Advanced_IP_Scanner, Winrar ve Filezilla gibi getirilen araçları kullanmaktan, çeşitli yerleşik araçlara (lolbins) güvenmeye ve yeni hesaplar, SSH veya AnyDesk gibi tam gelişmiş RMM’ler gibi çeşitli kalıcılık mekanizmalarını yüklemeye kadar değişti.”

Diğer siber güvenlik şirketleri tarafından yapılan sonraki raporlar, saldırganların aşağıdakileri kullandığına dikkat çekti:

- Meşru (ama savunmasız) Windows sürücüleri (rwdrv.sys Ve hlpdrv.sys)

- . -Delog Olay günlüklerini temizlemek için argüman

- Son nokta güvenlik çözümünü (Microsoft Defender) ve güvenlik duvarını devre dışı bırakmak için yerleşik Windows araçları (Set-Mppreference, netsh.exe)

- Sonicwall Güvenlik Duvarları’nın SSLVPN Varsayılan Kullanıcılar Grup Ayarı ve Cihazların Sanal Ofis Portalı

Yanlış saklanan kurtarma kodlarından yararlanmak

Pazartesi günü yayınlanan bir blog yazısında, Huntress tehdit analistleri de hedeflenen kuruluşlardan birinde bir güvenlik mühendisi tarafından yapılan önemli bir hataya dikkat çekti: Huntress kurtarma kodlarını düz metinde, adı bunu çok açık hale getiren bir dosyada sakladılar.

“Bu kurtarma kodları, çok faktörlü kimlik doğrulamasını (MFA) atlamak ve hesap erişimini yeniden kazanmak için bir yedekleme yöntemi olarak hizmet ediyor. Eğer tehlikeye atılırsa, bir saldırganın MFA’yı tamamen atlatmasına, meşru kullanıcıyı taklit etmesine ve tespit ve tepki yetenekleri ile daha fazla uzlaşma riskini önemli ölçüde artırmasına izin veriyorlar, Michael’ın daha fazla uzlaşma veya cılız Michael.

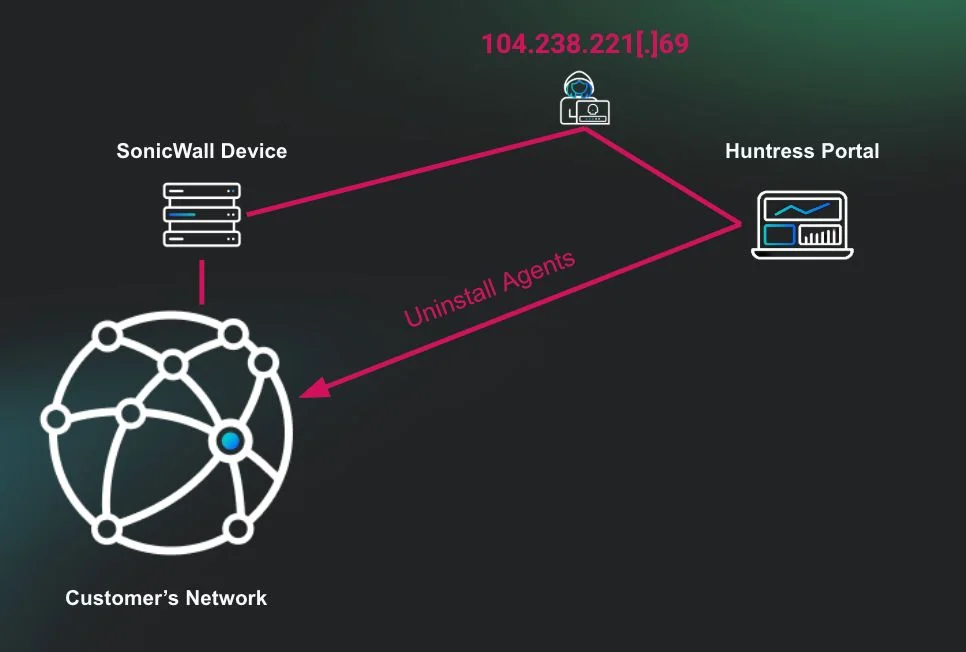

Saldırganların bunları kullandığı şey budur: Güvenlik Mühendisi hesabıyla konsola giriş yaptılar ve aktif olay raporlarını kapatmaya, daha önce izole edilmiş (fidye yazılımı enfekte) sistemleri izolasyondan çıkarmaya ve Huntress EDR ajanlarını tehlikeye atılmış uç noktalardan çıkarmaya çalıştılar.

Saldırganlar Portal üzerinden EDR temsilcilerini nasıl kaldırdı (Kaynak: Huntress)

Tehdit analistleri, “Kuruluşlar kurtarma kodlarını ayrıcalıklı hesap şifreleriyle aynı hassasiyetle ele almalıdır” dedi.

Plaintext depolama, hayır-kimlik bilgileri ve kurtarma kodları, güçlü bir parola ile şifreli bir şifre yöneticisinde saklanmalı ve otomatik doldurma seçeneği açılmadan veya şifreli bir USB sürücüsü veya sert diskte şifreli, şifre korumalı bir dosyada saklanmalıdır.

Buna ek olarak, kuruluşlara kurtarma kodlarını periyodik olarak yeniden yenilemelerini (mümkünse) ve olağandışı girişler için giriş erişimini izlemelerini tavsiye ederler.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!