Dolandırıcılık Yönetimi ve Siber Suçlar, Yönetişim ve Risk Yönetimi, Yama Yönetimi

Araştırmacı, Satıcının Yamasını Yayınladıktan 1 Gün Sonra Kavram Kanıtı Yararlanma Kodunu Yayınladı

Mathew J. Schwartz (euroinfosec) •

13 Ekim 2023

Taramaların ardından saldırılar başlıyor: Fidye yazılımı kullanan bilgisayar korsanları, hükümet ve eğitim kuruluşları da dahil olmak üzere büyük kuruluşlar tarafından yaygın olarak kullanılan FTP yazılımının yama yapılmamış sürümlerini hedef alıyor.

Ayrıca bakınız: Güvenlik Operasyon Merkezini Modernleştirmeye Yönelik 5 İpucu

Güvenlik firması Sophos, Progress Software tarafından oluşturulan WS_FTP Sunucu yazılımından yararlanmaya yönelik çok sayıda girişimde bulunulduğunu bildirdi. Uyarısı, güvenlik firması Bitdefender’ın geçen hafta kaynağı bilinmeyen tarama faaliyetinin savunmasız WS_FTP Sunucu yazılımını bulmaya odaklandığını bildirmesinin ardından geldi.

Sophos, “Fidye yazılımı aktörleri, WS_FTP Sunucu yazılımında yakın zamanda bildirilen güvenlik açığını kötüye kullanmak için uzun süre beklemediler” dedi. “Progress Software Eylül ayında bu güvenlik açığına yönelik bir düzeltme yayınlasa da sunucuların tamamına yama uygulanmadı.” Sophos, Mastodon’a gönderdiği bir gönderide, saldırganların henüz yama yapılmamış WS_FTP yazılım kurulumlarını aradığının görüldüğünü söyledi.

WS_FTP Sunucusunun savunmasız örneklerini belirleme ve bunlardan yararlanma girişimleri, 27 Eylül’de Burlington, Massachusetts merkezli Progress Software’in, ikisi kritik, üçü yüksek ve üçü orta önemde olarak derecelendirilen birden fazla kusuru yamalayacak şekilde yazılımı güncellemesini takip ediyor. Satıcı, kusurları düzeltmenin tek yolunun yükleyiciyi kullanarak yazılımın tamamen yeni bir 8.7.5 veya 8.8.3 sürümünü edinmek olduğunu söyledi.

İki kritik kusurdan biri, şirketin kişiden kişiye dosya paylaşımına yönelik Geçici Aktarım Modülünde bulunan .NET seri durumdan çıkarma güvenlik açığıdır. CVE-2023-40044 olarak izlenen güvenlik açığı, uzaktan kod yürütmek ve temel sistemi ele geçirmek için kullanılabilir.

Güvenlik firması Rapid7, güvenlik açığının analizinde, bu güvenlik açığından yararlanmanın kolay olduğunu bildirdi. “Bu güvenlik açığından, Geçici Aktarım modülündeki herhangi bir URI’ye yapılacak tek bir HTTPS POST isteğiyle yararlanabiliriz” dedi.

Sophos, bir müşteriye karşı gördüğü saldırı girişimlerinin, kısmen saldırganların uç nokta güvenlik yazılımında “şüpheli bir komut dosyası giden bir mesaj gönderdiğinde müşteri ortamındaki fidye yazılımının indirilmesini durduran” davranışsal bir tespit kuralını tetiklemesi nedeniyle başarılı olmadığını söyledi. yüksek riskli” bir IP adresine bağlantı.

Güvenlik araştırmacılarının bildirdiğine göre, saldırı zinciri bir IIS bileşeniyle başlayıp PowerShell komut dosyalarına, ardından “GodPotato” açık kaynaklı ayrıcalık yükseltme aracına ve ardından da son darbe olacak bir fidye yazılımı yürütülebilir dosyasına ulaştı.

Saldırının kripto-kilitleme kötü amaçlı yazılım kısmı için araştırmacılar, saldırganların, LockBit ile para konusunda yaşanan bir anlaşmazlığın ardından geçen Eylül ayında üzgün bir geliştirici tarafından sızdırılan LockBit 3.0 (diğer adıyla LockBit Black) kaynak kodu kullanılarak derlenen fidye yazılımı gibi görünen bir yazılım kullandığını buldu (bkz.: LockBit Fidye Yazılımı Grubunun Büyük Sorumluluğu: ‘Ego Odaklı CEO’).

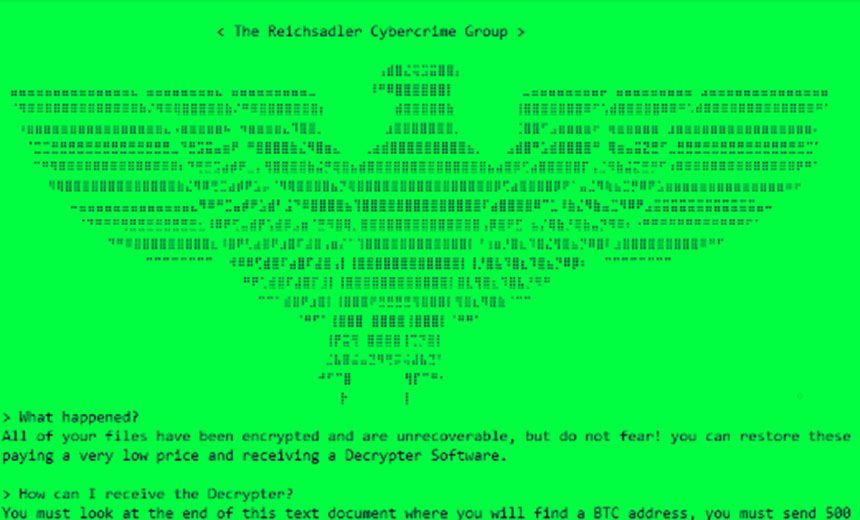

Sophos, saldırganların kendilerine “Reichsadler Siber Suç Grubu” adını verdiklerini, ismin “Nazi imgelerinden” türetildiğini ve hedeflerden 500 dolar değerinde Bitcoin aradıklarını belirtti.

Kavram Kanıtı Yararlanma Kodu

Ad Hoc Transfer Modülü güvenlik açığı Avustralyalı siber güvenlik firması Assetnote tarafından bulundu ve Progress Software’e bildirildi. Assetnote, kullanıcılara yazılımlarını güncellemeleri için zaman vermek amacıyla yama sonrasındaki 30 güne kadar bir kavram kanıtlama istismarı yayınlamayı bekleyeceğini söyledi.

28 Eylül’de, Progress Software’in WS_FTP Sunucu yazılımını güncellemesinden bir gün sonra, “MCKSys Arjantin” tanıtıcısını kullanan üçüncü taraf bir güvenlik araştırmacısı, kavram kanıtı yararlanma kodunu yayınladı.

Progress Software bu hareketi kınadı. Bir sözcü, “Üçüncü tarafların, 27 Eylül’de yayınlanan güvenlik açığı açıklamamızdan ve yamamızdan tersine mühendislik yapılarak oluşturulan bir kavram kanıtını bu kadar hızlı yayınlamasından dolayı hayal kırıklığına uğradık” dedi. “Bu, tehdit aktörlerine, müşterilerimizin çoğu hâlâ yamayı uygulama sürecindeyken güvenlik açıklarından nasıl yararlanacaklarına dair bir yol haritası sağladı. Bu sürümden önce bu güvenlik açıklarından yararlanıldığına dair herhangi bir kanıtın farkında değiliz.”

Yazılım satıcısının eleştirilerine rağmen, bir şirket bir yama yayınladığında, saldırganlar düzeltmeye tersine mühendislik uygular ve saatler olmasa da günler içinde bu güvenlik açığından yararlanmaya başlar.

Ayrıca bir veya daha fazla saldırgan, yama yapılmadan önce bu güvenlik açığından zaten yararlanıyor olabilir. Saldırganların sıfır gün güvenlik açığını keşfettiği Progress Software’in MOVEit güvenli dosya aktarım yazılımında da böyle oldu. Rusça konuşan Clop fidye yazılımı grubu, mayıs ayı sonlarında başlattığı büyük bir kampanyayla bu kusurdan yararlandı. Sonuç olarak Progress Software, birleştirilmiş bir toplu dava davasıyla ve bunun yanı sıra yurt içi ve yurt dışındaki gizlilik ve diğer düzenleyicilerden gelen sorularla karşı karşıya kaldı (bkz.: ABD Menkul Kıymetler ve Borsa Komisyonu MOVEit Hack’ini Soruşturuyor).

WS_FTP Sunucusu’ndan yararlanma ayrıntıları kamuya açıklandıktan sonra Assetnote, diğer araştırmacılar gibi güvenlik açığı ve kavram kanıtlama koduyla ilgili kendi araştırmasını yayınladı. Metasploit açık kaynak penetrasyon testi çerçevesi de güvenlik açığından yararlanmaya yönelik bir modülle güncellendi.

Nesnelerin İnterneti arama motoru Shodan Cuma günü, WS_FTP çalıştıran ve web sunucuları da açıkta olan yaklaşık 2.000 sunucunun isabetlerini bildirdi; Assetnote, yazılımın kullanılması için bunun gerekli olduğunu söyledi. Bu sunuculardan kaçının yamalanmış olabileceği belli değil. Assetnote, çoğunun “büyük işletmelere, hükümetlere ve eğitime ait olduğunu” söyledi.

Adı verilen bir modülde bulunan CVE-2023-40044 güvenlik açığı MyFileUpload.UploadModuleBitdefender teknik çözümler direktörü Martin Zugec, 15 yaşında göründüğünü söyledi. Bir blog yazısında, “Analizimiz sırasında bunun, ‘Telif Hakkı © Darren Johnstone 2008’ yazan bir telif hakkı bildirimiyle birlikte, darrenjohnstone.net kaynaklı bir üçüncü taraf dosya yükleme kitaplığı olduğunu belirledik” dedi. “Bu, modülün tek bir geliştirici tarafından geliştirildiği ve en son 2008’de güncellendiği anlamına geliyor. Bu kitaplığı kullanan diğer yazılımların da aynı güvenlik açığından etkilenmesi mümkündür.”