Pek çok kişi karanlık ağı yalnızca uyuşturucu, suç ve sızdırılmış kimlik bilgileriyle ilişkilendirir, ancak son yıllarda Tor ve Telegram’daki yasa dışı kanallarda karmaşık ve birbirine bağlı bir siber suç ekosistemi ortaya çıktı.

Bu eğilim, fidye yazılımı gruplarını, bağlı kuruluşları ve şirketleri gasp etmek için kullandıkları giderek karmaşıklaşan yöntemleri inceleyerek örneklenebilir.

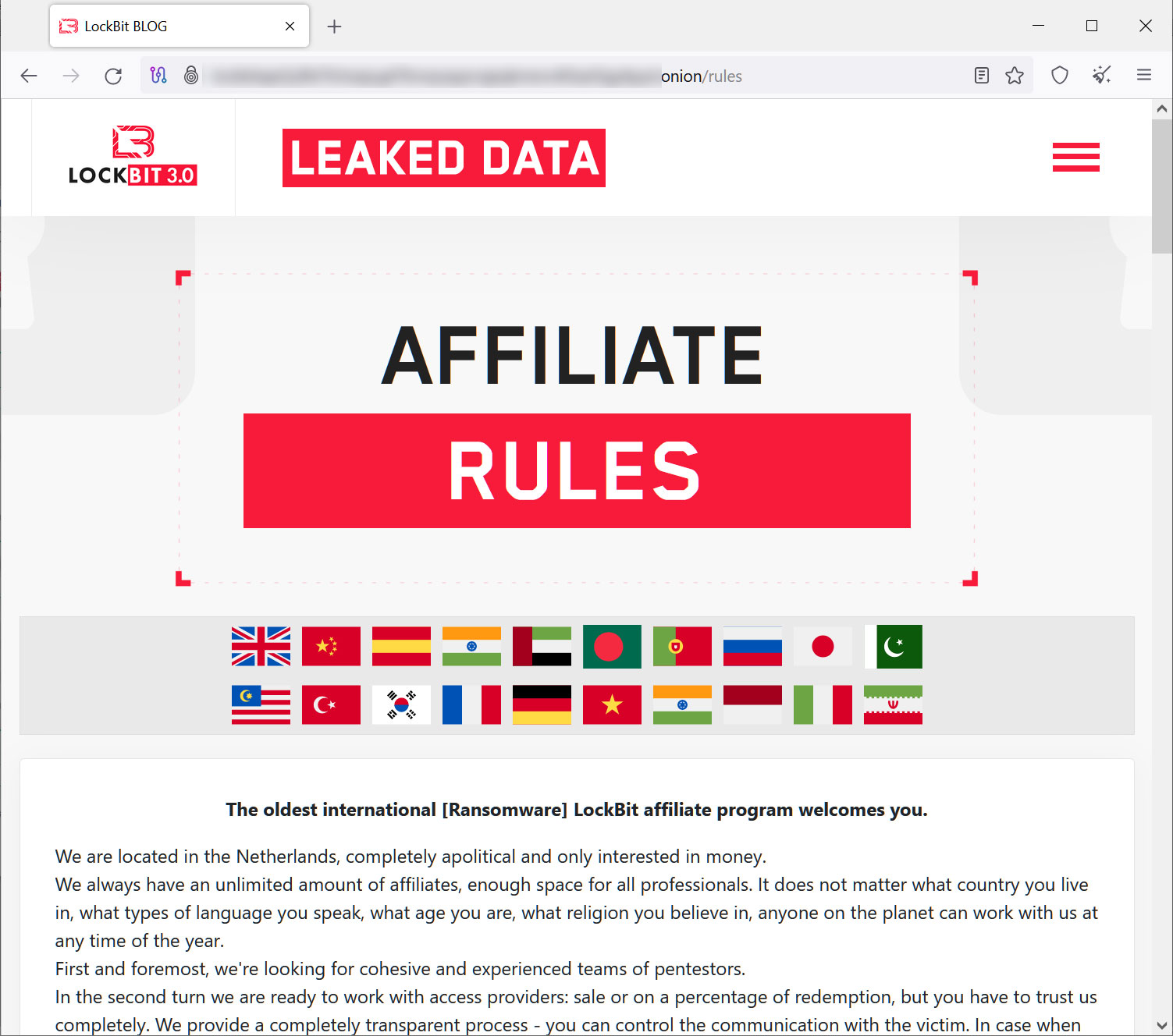

Fidye yazılımı, on yıldan fazla bir süredir kuruluşlar için ciddi bir endişe kaynağı olmuştur, ancak gördüğümüz en yeni eğilimlerden biri, grupların artık altyapı kurması, ancak gerçek bulaşmayı (ve bazı durumlarda müzakereyi) etkili bir şekilde hareket eden “bağlı kuruluşlara” devretmesidir. Hizmet Olarak Fidye Yazılımı (RaaS) grubunun yüklenicileri olarak ve başarılı bir saldırının sonunda kârı paylaştırarak.

Bu, rolde uzmanlaşmaya ve ekonominin “ölçek ekonomileri” ilkesinden yararlanmaya olanak tanır. Bu “siber suçun metalaştırılması” daha fazla enfeksiyona, daha fazla kurbana ve daha yüksek ödemelere olanak tanır.

Aynı zamanda, grupların giderek daha sofistike haraç taktiklerine başvurduklarını gördük. Yalnızca bir şirketin verilerini şifreleyen bir grup artık nadirdir (tek bir gasp), bazı gruplar şifrelemeden tamamen vazgeçer ve bunun yerine veri hırsızlığına ve çalışanlara şantaj yapmaya odaklanır.

Farklı Fidye Yazılımı Haraç Türleri

Peki tekli, çiftli ve üçlü gasp saldırıları nelerdir?

Tek Gasp

Bu, bir grubun bir şirketin verilerini şifrelediği ve verilerin serbest bırakılması için ödeme gerektirdiği “geleneksel” fidye yazılımı saldırınızdır.

Çifte Gasp

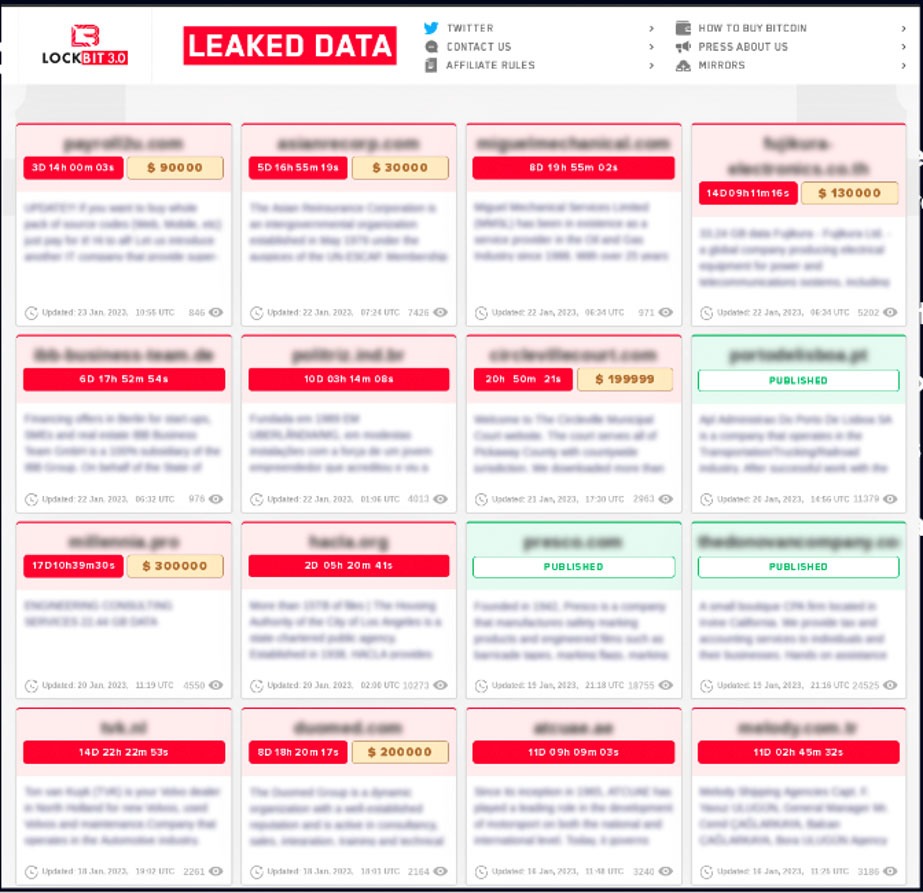

Bir fidye yazılımı grubu, bir şirketin verilerini şifreler, ancak önce, kurban ödeme yapmazsa belirli bir tarihte fidye yazılımı bloglarında yayınlanan verileri sızdırır.

Üçlü Gasp

Grup yalnızca verileri şifrelemekle ve dışarı sızdırmakla kalmaz, ayrıca şunları da dener:

- Belirli çalışanları hedefleyin

- Şirkete bir DDoS saldırısı gerçekleştirin

- Şirketin üçüncü taraflarını bilgilendirin

veya kurbanı ödemeye zorlamak için ek kaldıraç yaratmaya çalışır.

Fidye Yazılım Saldırılarının Tehdidi Ne Kadar Büyük?

2022’de 2.947 şirketin verilerinin fidye yazılımı bloglarına sızdırıldığını gördük. Kuşkusuz yüzlerce veya binlerce şirket daha mağdur oldu ve veri ifşasını önlemek için fidye ödedi.

2023’te, yılın ilk altı ayında fidye yazılımı bloglarında 2.000’den fazla veri sızıntısı gördük, bu da 2023’ün fidye yazılımı verilerinin ifşası için rekor bir yıl olacağını gösteriyor.

Üçlü Gasp Fidye Yazılımı Siber Suç Ekosisteminden Nasıl Yararlanır?

Üçlü gasp fidye yazılımlarının yükselişi, tehdit ortamındaki bir başka önemli değişiklikle de doğrudan örtüşüyor: bilgi hırsızı kötü amaçlı yazılımlarının yükselişi.

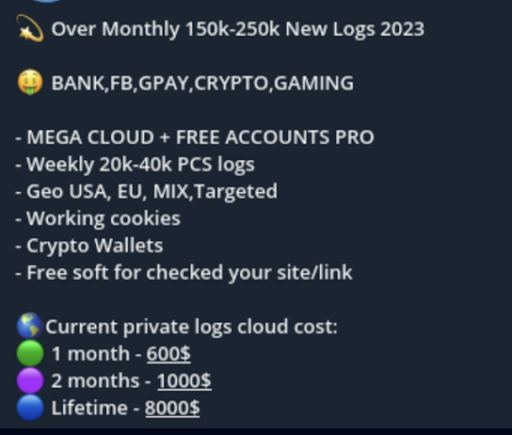

Vidar, Redline ve Raccoon gibi bilgi hırsızı varyantları, tek tek bilgisayarlara bulaşır ve tarayıcı parmak izini, ana bilgisayar verilerini ve en önemlisi tarayıcıda kayıtlı tüm kimlik bilgilerini çalar.

Fidye yazılımına bağlı kuruluşlar, özel forumlar aracılığıyla fidye yazılımı için kolayca alışveriş yapabilir, ardından genel Telegram kanallarında yayınlanan veya Rusya veya Genesis Pazarlarında satışa sunulan virüslü cihaz günlükleri aracılığıyla ilk erişimi arayabilirler.

Stealer Log’da neler var?

Bireysel bir günlük, aşağıdakiler için kimlik bilgileri içerebilir:

- VPN’ler ve iş uygulamaları

- Çevrimiçi bankalar

- Emeklilik hesapları

- E-mail adresleri

- ve dahası.

Dark web ve Telegram’da satılan en az 20 milyon virüslü cihaz olduğunu ve kurumsal ortamların kimlik bilgilerini içeren tek haneli bir yüzde olduğunu tahmin ediyoruz.

Üçlü Gasp Saldırıları ve Hırsız Günlükleri

Fidye yazılımı grupları, üçlü gasp saldırılarının bir parçası olarak hırsız günlüklerini de kullanabilir.

Bağlı kuruluşların, kurumsal BT ortamlarına ilk erişim için günlükleri kullandığını ve belirli çalışanlarla ilgili başarılı bir saldırının ardından önceden listelenmiş günlükleri belirlediğini gördük.

Fidye Yazılım ve İlk Erişim Aracıları

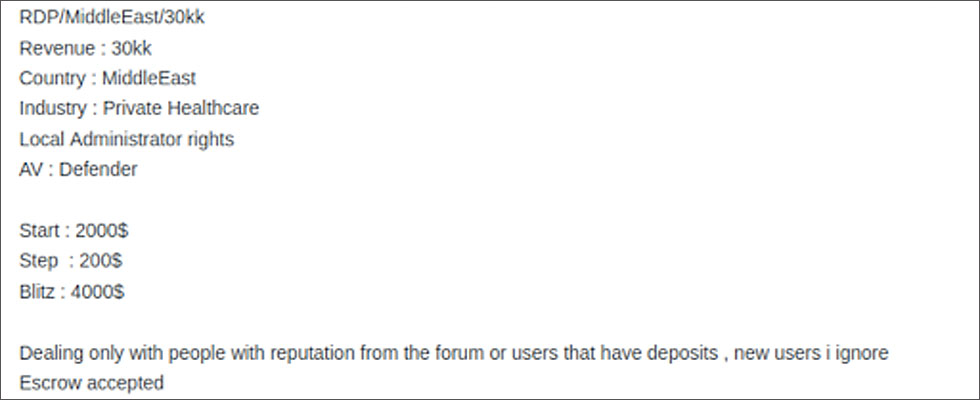

Gördüğümüz bir başka ilginç yakınlaşma, özel karanlık web forumlarında faaliyet gösteren ve bir şirkete ilk erişimi sağlama konusunda uzmanlaşan ve daha sonra “şimdi satın al” fiyatını içerecek şekilde müzayede tarzı formatta satılan “ilk erişim simsarlarının” hızlı artışıdır. ”

İlk erişim aracıları, tehdit aktörlerinin fidye yazılımı dağıtımından önce hedeflere erişim satın almalarını kolaylaştırarak ve doğru hedef için belirli bir miktar “alışveriş” yapmalarını sağlayarak, bulaşma sürecini daha da metalaştırır.

Bu Güvenlik Ekipleri İçin Ne Anlama Geliyor?

Siber suç ekosisteminin artan karmaşıklığı, giderek artan sayıda en basit tehdit aktörlerinin kurumsal ortamlara karşı karmaşık saldırılar başlatmasına olanak tanıyor. Flare’de, sürekli bir tehdide maruz kalma izleme süreci (CTEM) oluşturmanın etkili siber güvenliğin anahtarı olduğuna inanıyoruz.

Gartner, CTEM etrafındaki süreçlerden yararlanan şirketlerin 2026’da veri ihlali riskini %66 oranında azaltacağını tahmin ediyor.

Tüm siber saldırılar, bir ilk erişim vektörü gerektirir. Bu, kimlik avı e-postaları ve güvenlik açığı açıkları gibi geleneksel yöntemlerle elde edilebilir, ancak geliştiricilerin kimlik bilgilerini halka açık GitHub depolarına sızdırmasından, çalışan bilgisayarlarına bulaşan bilgi hırsızı kötü amaçlı yazılımlarından veya kimlik bilgileri doldurma saldırılarından da gelebilir.

Flare ile Fidye Yazılım Saldırılarına Karşı Korunun

Flare, clear & dark web ve yasa dışı Telegram kanallarındaki şirkete özgü tehditleri otomatik olarak algılar, güvenlik programınıza 30 dakika içinde entegre olur ve kullanımı kolay tek bir SaaS platformunda olası yüksek risk maruziyetine ilişkin gelişmiş bildirim sağlar.

Tehdit aktörlerinin ortamınıza erişmesini sağlayabilecek yüksek riskli vektörleri belirliyoruz ve virüslü cihazlar, fidye yazılımına maruz kalma, genel GitHub sır sızıntıları, sızdırılmış kimlik bilgileri ve daha fazlası için sürekli izleme sağlıyoruz.

Kuruluşunuzu koruma hakkında daha fazla bilgi edinmek için ücretsiz deneme için kaydolun.

Sponsorlu ve Flare tarafından yazılmıştır