Bu makale, fidye yazılımı çetelerinin Dark Web sitelerinde yayınladığı bilgileri izleyen Malwarebytes’in fidye yazılımı uzmanı Marcelo Rivero’nun araştırmasına dayanmaktadır. Bu raporda “bilinen saldırılar”, mağdurun yapmadım fidye öde. Bu, fidye yazılımı etkinliğine ilişkin en iyi genel tabloyu sağlar ancak gerçek saldırı sayısı çok daha yüksektir.

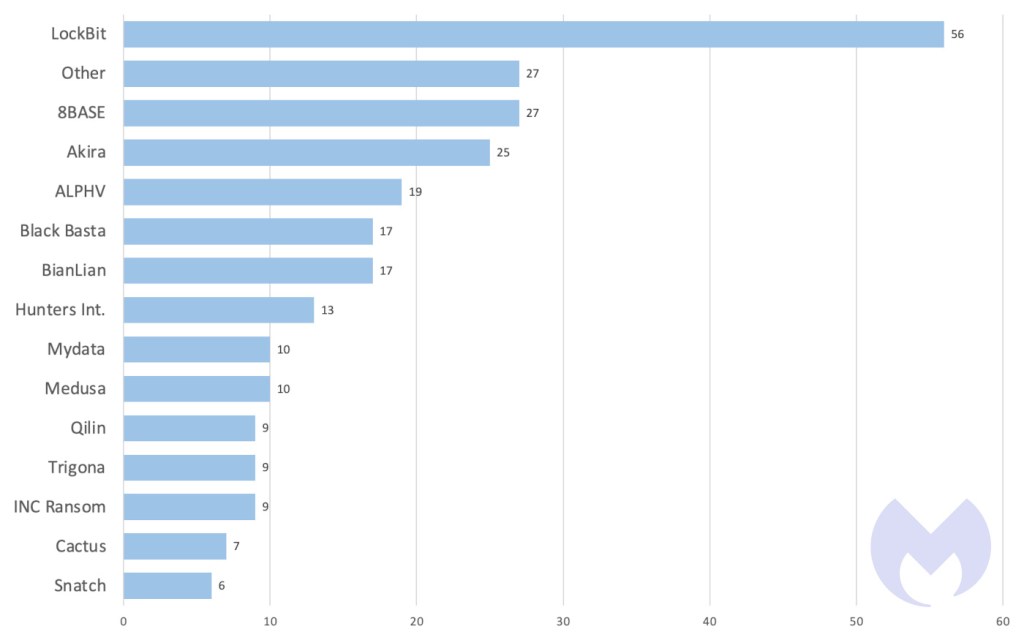

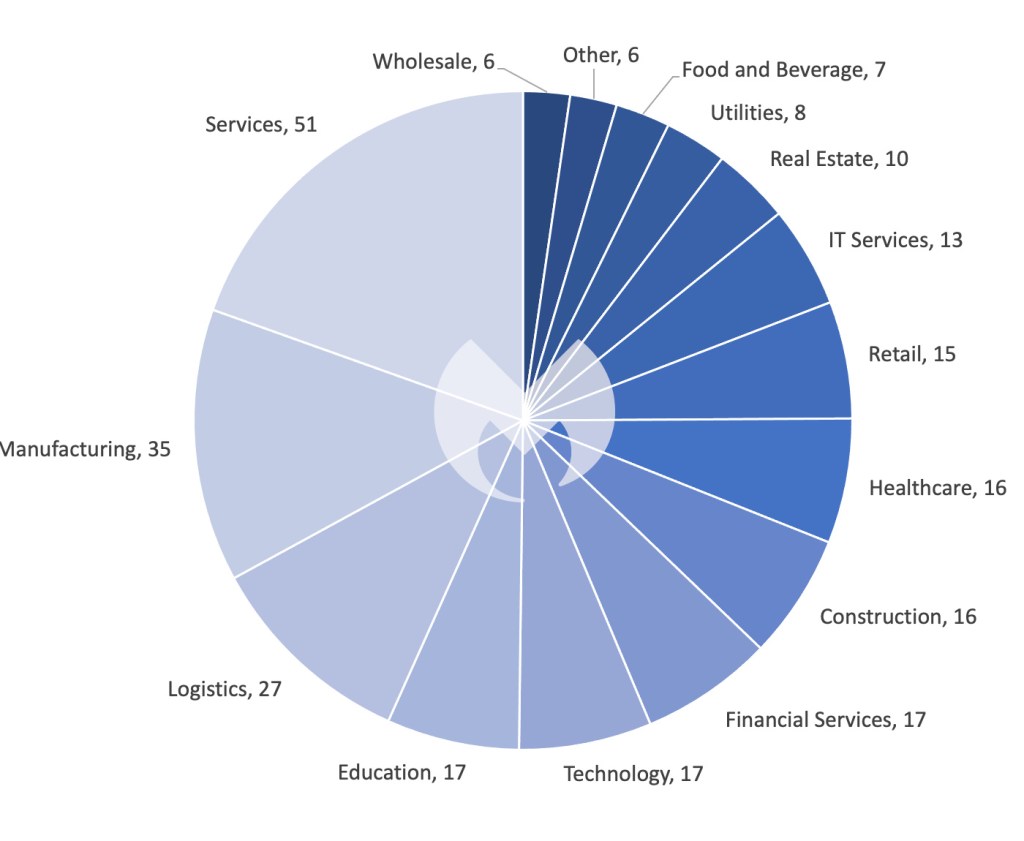

Ocak ayında toplam 261 fidye yazılımı kurbanı kaydettik; bu, Şubat 2023’ten bu yana en düşük saldırı sayısıdır. Geçmiş veriler, tarihi Ocak aylarının fidye yazılımı çeteleri için en az aktif dönemlerden biri olma eğiliminde olduğunu ortaya koyduğu için bu normaldir. Ancak saldırı sayısının nispeten az olması sizi yanıltmasın: Geçen ay çok sayıda önemli fidye yazılımı haberi vardı.

Ocak ayında araştırmacılar, sahte “güvenlik araştırmacılarının” fidye yazılımı kurbanlarını, çalınan verilerini kurtarabileceklerini düşünmeleri için kandırmaya çalıştıklarını gözlemledi. “Devam eden gasp” saldırıları olarak tanımlanan bu dolandırıcılıkların amacı, kurbanların sözde yardım için Bitcoin ödemesini sağlamaktır.

Takip eden gasp saldırılarına ilişkin elimizdeki iki örnek, Royal ve Akira fidye yazılımı çetelerinin kurbanlarını hedef alıyordu, ancak sahte güvenlik araştırmacılarının bu çetelerden herhangi birinin parçası olup olmadığı belli değil. Tahminimiz? Bunların, zaten bu çeteler tarafından hedef alınmış olan kurbanlardan yararlanma fırsatını yakalayan kenar bir grup olmaları daha muhtemeldir.

Nedenini iki senaryo kullanarak, takip eden gaspçıların gerçekten Royal veya Akira olduğunu varsayarak analiz edelim.

Birinci senaryoda, Royal veya Akira verileri çalar ve kurbandan verilerin silinmesi için fidye ödemesine neden olur. Ardından Royal veya Akira, aynı kurbana Royal’in verileri silmediğini iddia eden bir grup göndererek ek ücret karşılığında silme hizmetleri sunuyor. Bu senaryo pek olası değil çünkü kurbanın bakış açısından Royal’in güvenilirliğini zayıflatıyor ve çetenin itibarına zarar veriyor.

İkinci senaryoda, Royal veya Akira verileri çalıyor ancak kurban, silme işlemi için henüz ödeme yapmadı. Royal veya Akira splinter grubu daha sonra verileri bir ücret karşılığında kurtarmayı teklif ediyor. Bu çıkmaz, mağduru kime güveneceğini seçmeye zorlar ve muhtemelen Royal’e güvenmenin daha mantıklı olabileceğine karar verir, çünkü onların bir tür güvenilirlik görüntüsünü sürdürme konusunda daha fazla teşvikleri vardır. Böylece olay normal bir çifte gasp davası haline gelir, ancak gereksiz bir ekstra adım da olur.

İlk durumda, “ilk fidye yazılımı çetesinin”, kendi iddialarıyla çelişmeden ve itibarlarına zarar vermeden ikinci bir gasp turu için hiçbir kozu yoktur. İkinci durumda, ilk fidye yazılımı çetesi aynı sonucu, yani veri silme karşılığında ödemeyi elde etmek için daha fazla çalışır.

Her iki seçenek de orijinal saldırganlarla garantili bir bağlantı sunmaz.

Ocak ayındaki diğer bir haberde, Birleşik Krallık Ulusal Siber Güvenlik Merkezi (NCSC), yapay zekanın önümüzdeki iki yıl içinde özellikle acemi bilgisayar korsanlarının giriş engelini azaltarak fidye yazılımı saldırılarının hacmini ve şiddetini artıracağını öne süren bir rapor yayınladı. Basit bir örnek, daha ikna edici kimlik avı e-postaları oluşturmak için üretken yapay zeka kullanan bir bağlı kuruluştur. Bu, bağlı kuruluşların ağlara erişim için İlk Erişim Aracılarına olan bağımlılığını azaltabilir, bu da daha düşük başlangıç yatırımına kapılan kişilerin daha fazla saldırıya uğramasına yol açabilir.

Ancak genel olarak bu tahminlere karşı dikkatli olmalıyız. Yapay zekayı siber suçlara dahil etmek (NCSC’nin raporunun da belirttiği gibi, özellikle güvenlik açıklarının otomatik olarak keşfedilmesi veya yüksek değerli verilerin verimli bir şekilde çıkarılması için) son derece karmaşık ve maliyetlidir. Multimilyon dolarlık operasyonları yöneten LockBit ve CL0P gibi büyük çeteler için bu yapay zeka gelişmelerini benimsemek daha uygun olabilir, ancak henüz spekülasyon yapmak için henüz çok erken.

Bize göre RaaS grupları kısa vadede mevcut operasyonlarını sürdürecek. Yapay zeka elbette siber suçlular için yeni yöntemler ve teknikler sunabilir, ancak fidye yazılımı çetelerinin erişim, avantaj ve kâra dayalı temel ilkeleri, öngörülebilir gelecekte muhtemelen değişmeden devam edecek.

Öte yandan araştırmacılar geçen ay Black Basta bağlı şirketlerinin PikaBot adında nispeten yeni bir yükleyici sunmayı amaçlayan yeni bir kimlik avı kampanyasından faydalandığına tanık oldu.

Kötü şöhretli OakBot kötü amaçlı yazılımının görünüşte bir alternatifi olan PikaBot, ilk olarak Aralık ortasında yazdığımız bir ilk erişim aracıdır ve görünüşe göre fidye yazılımı çetelerinin onu kullanmaya başlaması çok uzun sürmemiştir. PikaBot hakkındaki orijinal gönderimiz, PikaBot’un kimlik avı e-postaları yerine kötü amaçlı arama reklamları yoluyla dağıtımına odaklanmış olsa da, fidye yazılımı çetelerinin ilk erişim elde etmek için her iki saldırı vektörünü de kullandığı biliniyor.

ThreatDown Intelligence araştırmacısı Jérôme Segura, PikaBot için tipik bir dağıtım zincirinin genellikle harici bir web sitesine bağlantı içeren bir e-postayla (zaten ele geçirilmiş bir ileti dizisi içinde) başladığını yazıyor. Kullanıcılar daha sonra Pikabot’u harici bir sunucudan indiren kötü amaçlı JavaScript içeren bir zip arşivini indirmeleri için kandırılıyor.

Bu haber, PikaBot’un herhangi bir fidye yazılımı operasyonuyla halka açık bir şekilde bağlantılı olduğunu ilk kez gösterdiğinden, kötü amaçlı yazılımın diğer çeteler tarafından da aktif olarak kullanıldığını veya değilse bile yakında kullanılacağını varsaymak yanlış olmaz.

Yeni sızıntı sitesi: MYDATA

Mydata, ALPHV fidye yazılımıyla karıştırılmaması gereken ayrı bir grup olan Alpha fidye yazılımından yeni bir sızıntı sitesidir. Site Ocak ayında 10 mağdurun verilerini yayınladı.

Fidye Yazılımını Önleme

Her ay rapor ettiğimiz fidye yazılımı çeteleriyle mücadele etmek, katmanlı bir güvenlik stratejisi gerektirir. Çeteleri önceden sistemlerinizden uzak tutan teknoloji harikadır ancak yeterli değildir.

Fidye yazılımı saldırganları en kolay giriş noktalarını hedefler: Örnek bir zincir, önce kimlik avı e-postalarını deneyip ardından RDP bağlantı noktalarını açmaları ve bunlar güvenliyse yamalanmamış güvenlik açıklarından yararlanmaları olabilir. Çok katmanlı güvenlik, sızmayı giderek daha da zorlaştırmak ve sızmayı başaranları tespit etmekle ilgilidir.

Uç Nokta Koruması (EP) ve Güvenlik Açığı ve Yama Yönetimi (VPM) gibi teknolojiler, ihlal olasılığını azaltan hayati öneme sahip ilk savunmalardır.

Ancak kilit nokta, motive olmuş çetelerin eninde sonunda savunmaları aşacağını varsaymaktır. Uç Nokta Tespiti ve Yanıtı (EDR), tehditleri hasar meydana gelmeden önce bulmak ve ortadan kaldırmak için çok önemlidir. Ayrıca bir ihlal meydana gelirse fidye yazılımını geri alma araçları değişiklikleri geri alabilir.

ThreatDown Fidye Yazılımını Nasıl Ele Alır?

ThreatDown paketleri bu zorluklara kapsamlı bir yaklaşım getiriyor. Entegre çözümlerimiz, kuruluşunuzun özel ihtiyaçlarına göre uyarlanmış EP, VPM ve EDR teknolojilerini birleştirir. ThreatDown’un seçkin paketleri şunları sunar:

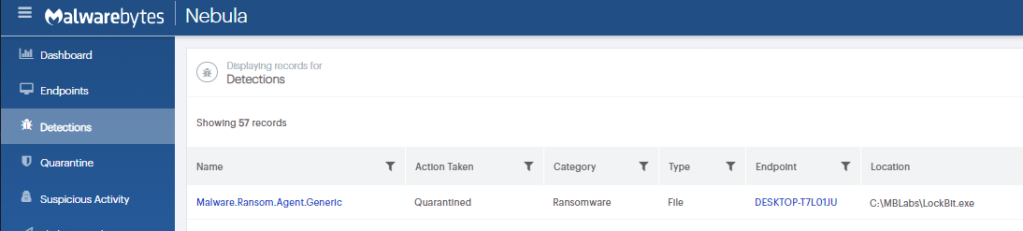

ThreatDown EDR, LockBit fidye yazılımını tespit ediyor

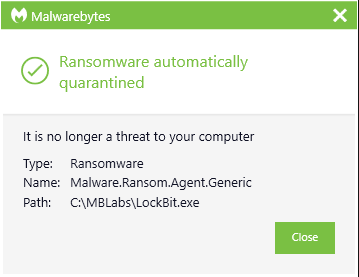

ThreatDown, LockBit fidye yazılımını otomatik olarak karantinaya alıyor

Kaynakları kısıtlı kuruluşlar için, belirli ThreatDown paketleri Yönetilen Tespit ve Yanıt (MDR) hizmetleri sunarak, şirket içi büyük siber güvenlik ekiplerine ihtiyaç duymadan fidye yazılımı tehditlerine karşı uzman izleme ve hızlı tehdit yanıtı sağlar.

İş çözümlerimiz, fidye yazılımının tüm kalıntılarını ortadan kaldırır ve yeniden virüse yakalanmanızı önler. İşletmenizi korumaya nasıl yardımcı olabileceğimiz hakkında daha fazla bilgi edinmek ister misiniz? Aşağıdan ücretsiz deneme sürümünü edinin.