Bu makale, fidye yazılımı çetelerinin Dark Web sitelerinde yayınladığı bilgileri izleyen Malwarebytes’in fidye yazılımı uzmanı Marcelo Rivero’nun araştırmasına dayanmaktadır. Bu raporda “bilinen saldırılar”, mağdurun yapmadım fidye öde. Bu, fidye yazılımı etkinliğine ilişkin en iyi genel tabloyu sağlar ancak gerçek saldırı sayısı çok daha yüksektir.

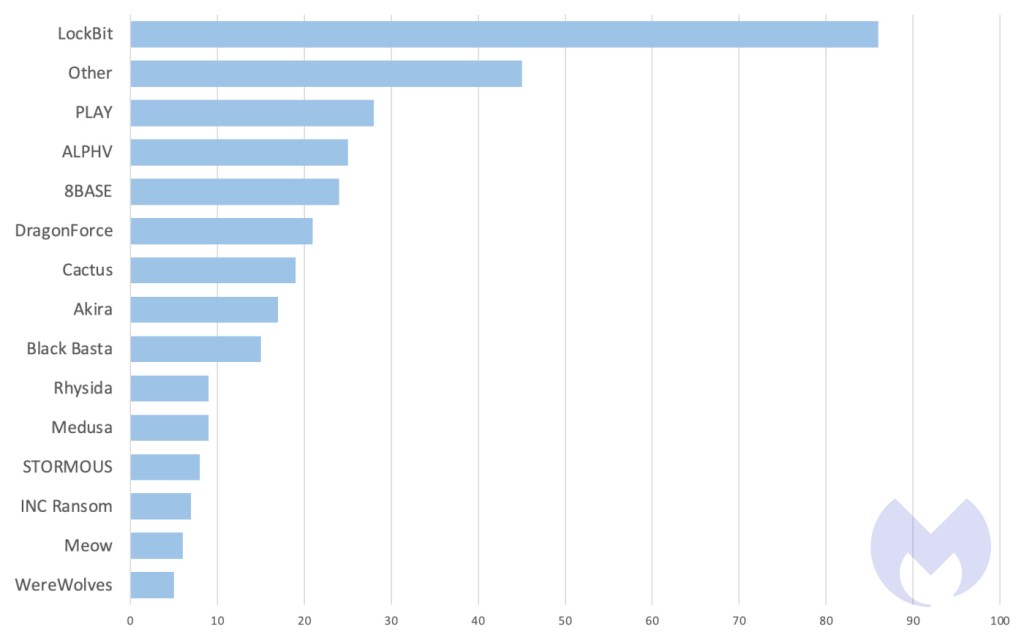

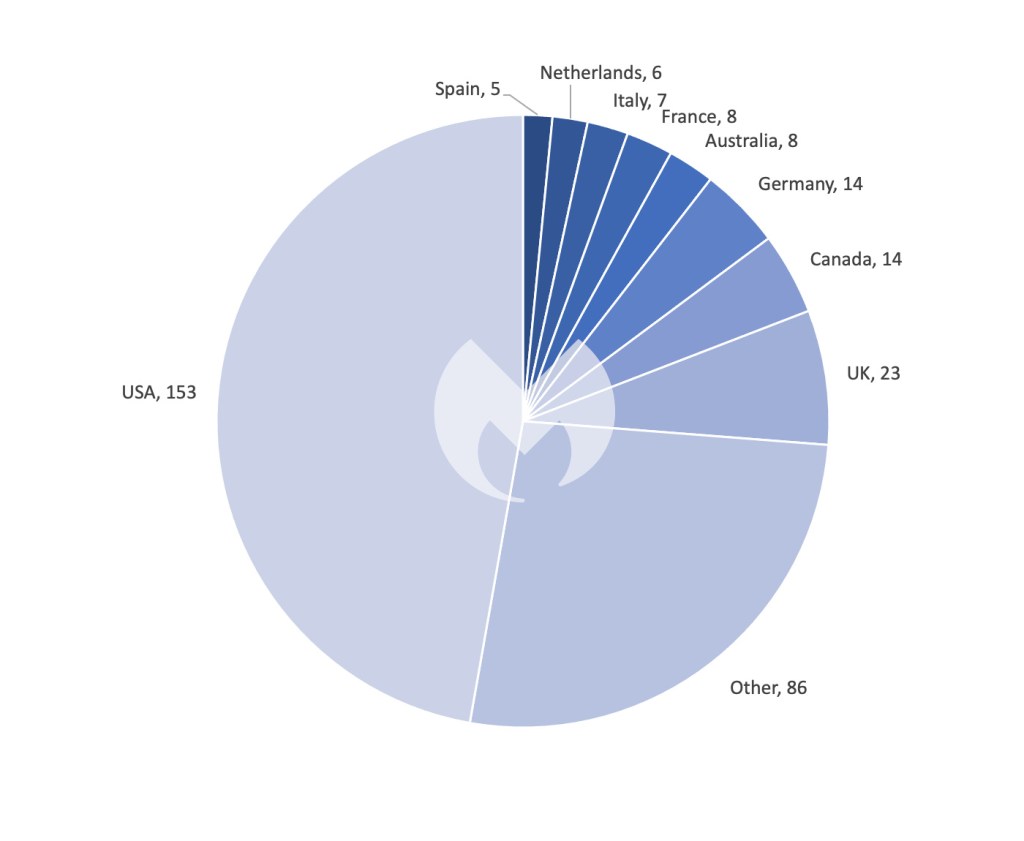

Aralık ayında fidye yazılımı sahnesinde 334 saldırı görüldü ve ALPHV’nin kapanma hikayesi ilgi odağı olmaya devam etti. Geçen ayki incelememizde, ALPHV’nin altyapısının çevrimdışı hale geldiğini yazdığımızda, kolluk kuvvetlerinin müdahalesi konusunda yaygın spekülasyonlar vardı, ancak bunu doğrulayacak somut bir kanıt yoktu. Artık resim daha da netleşiyor.

ALPHV’deki donanım arızalarıyla ilgili önceki teoriler artık onaylanmış kolluk kuvvetleri eyleminin gölgesinde kaldı: son güncellemeler FBI’ın ALPHV’nin operasyonlarını aksatmada çok önemli bir rol oynadığını ortaya çıkardı. Bu müdahale, URL’lerinin ele geçirilmesine yol açtı ve birçok mağdurun şifre çözme anahtarlarının kurtarılmasını sağladı.

FBI’ın ALPHV’ye karşı son operasyonu, sadece grubun faaliyetlerini aksatmakla kalmayıp aynı zamanda siber suçlular camiasındaki itibarını da zedeleyerek oyunun kurallarını değiştirdi. Dalgalanma etkileri? ALPHV üyeleri güvensizlik belirtileri gösteriyor; bazıları e-posta yoluyla mağdurlarla doğrudan iletişime geçiyor, diğerleri ise ittifaklarını LockBit gibi rakip gruplara kaydırıyor.

Dark web forumlarındaki mesajlara göre LockBit ile ALPHV arasında ortaya çıkan bir “kartel”den bahsediliyor. Bu potansiyel ittifak, fidye yazılımı operasyonlarında, rakiplerin artan kolluk kuvvetleri baskısına yanıt olarak kaynakları ve uzmanlığı bir araya toplamaya çalıştığı yeni bir döneme işaret edebilir.

Öte yandan LockBit’in geçen ay Capital Health’e saldırısı, bir yıl önceki olayları bütünüyle anımsatıyordu. Aralık 2022’de LockBit, SickKids’i (hasta çocuklara yönelik bir hastane) cesurca hedef alarak hastanenin iç ve kurumsal sistemlerini, telefon hatlarını ve web sitesini etkiledi. O zamanlar LockBit’in hastane saldırısıyla ilgili beklenmedik özür dilemesi (suçun sahtekar bir bağlı kuruluşa atılması ve ücretsiz bir şifre çözücüyle kendini affetmesi), normalde acımasız olan siber suç dünyasında ender görülen bir pişmanlık anıydı.

Hızlı bir şekilde Aralık 2023’e gelindiğinde LockBit’in geçmişteki eylemlerinin yankıları yankılanıyordu.

Sağlık kurumlarını hedef almaya yönelik önceki vaatlerine ve operasyonel politikalarına rağmen LockBit, Capital Health’e yapılan son saldırıyı üstlendi. Çete, hastanenin dosyalarını şifrelemediklerini iddia etse de bu, hastanenin zarar görmediğini göstermedi.

Geçenlerde yazdığımız gibi:

“[The] hastaneler ve doktor muayenehaneleri, sistem kesintileri için tasarlanmış acil durum protokollerine başvurmaya zorlayan BT kesintileri yaşadı. Birçok ameliyat ileri tarihlere alındı ve ayaktan radyoloji randevuları iptal edildi.”

Ya da fidye yazılımı çetelerinin, ortalığı kasıp kavurmak için muhtemelen klasik “şifreleme yoksa sorun da yok” durumu olarak adlandırdıkları şey.

LockBit’in 2022’deki özrü ile 2023’te devam eden agresif eylemlerinin bu şekilde bir araya getirilmesi, fidye yazılımı manzarasının doğasında olan ikiyüzlülüğü vurguladı. LockBit’in faaliyetleri, ara sıra yapılan kısıtlama veya pişmanlık belirtisi gibi görünen hareketlere rağmen, fidye yazılımı operasyonlarının temel doğasının değişmeden kaldığını, kritik sağlık hizmetleri de dahil olmak üzere savunmasız hedefler pahasına kesinti, veri hırsızlığı ve mali kazançtan kaynaklandığını hatırlatan bir hatırlatma görevi gördü.

Daha genel anlamda konuşursak, Aralık ayında, geçen ayki incelemede değindiğimiz, Massachusetts merkezli Anna Jaques Hastanesi ve Missouri’deki Liberty Hastanesi’ne yönelik yıkıcı saldırılarla birlikte sağlık sektörü saldırılarında sinir bozucu bir eğilimin devam ettiği görüldü. Zamanlamanın ve bilginin ölüm kalım meselesi olabileceği bir sektörde, bu tür aksaklıklar sadece rahatsızlıktan öte bir anlam taşıyor; potansiyel olarak yaşamı tehdit edicidirler.

Yeni fidye yazılımı çeteleri

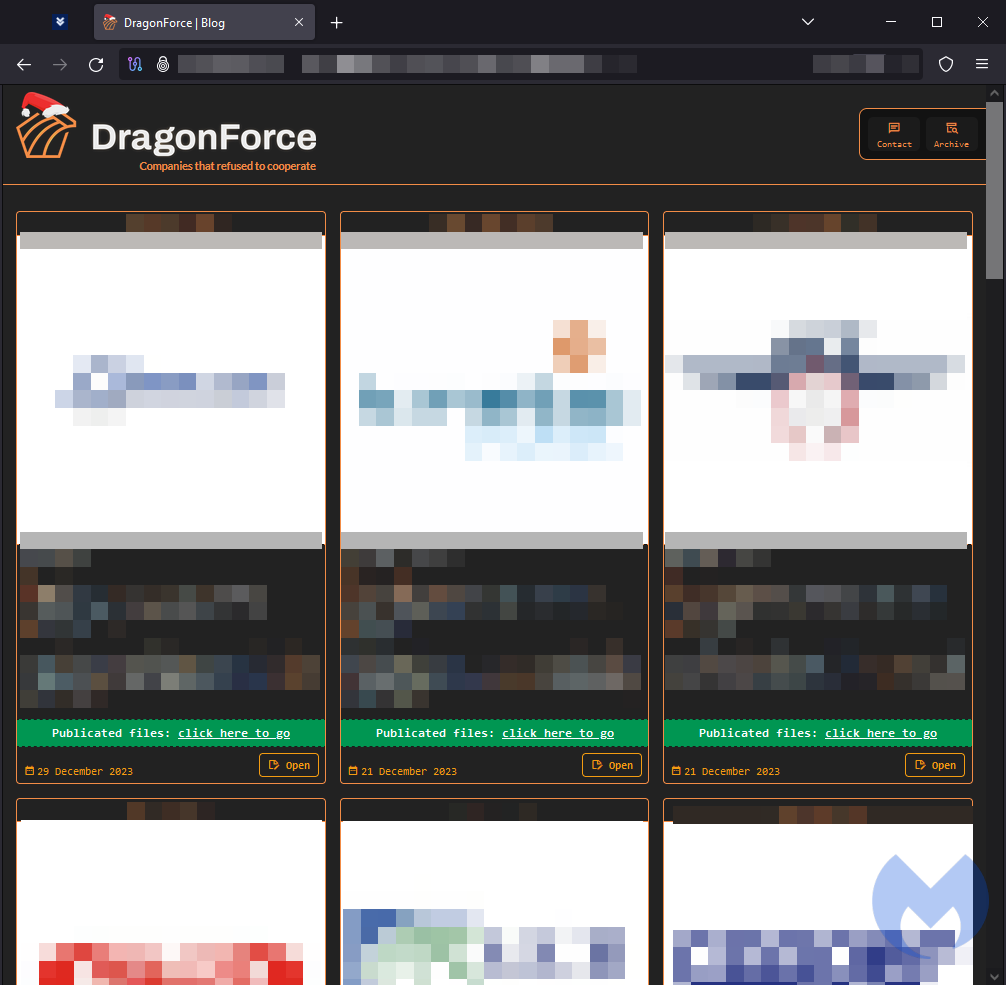

Ejder Gücü

DragonForce, Noel arifesinde Ohio Piyangosu’na yapılan önemli bir saldırı da dahil olmak üzere geçen ay 21 kurbanı sızıntı sitelerinde yayınlayan yeni bir fidye yazılımı çetesidir. Bu saldırıda grup, cihazları şifrelediğini ve 600 GB’ın üzerinde hassas veriyi çaldığını iddia ediyor. Ohio Lottery müşterilerinin ve çalışanlarının kişisel bilgileri dahil.

DragonForce hakkındaki ayrıntılar sınırlı olsa da, Ohio Lottery saldırısı ve gelişmiş müzakere yöntemleri, DragonForce’un önceki bir çetenin yeniden markalanmış bir versiyonu olabileceğini gösteriyor.

DragonForce sızıntı sitesi

Kurtadamlar

WereWolves, geçen ay aralarında Rusya, ABD ve Avrupa’nın bazı bölgelerinin de bulunduğu çeşitli ülkelerde 15 kurban bildiren yeni bir fidye yazılımı grubudur. WereWolves’un Rus varlıklarını hedeflemesi alışılmadık bir durum ve saldırılarında LockBit3 fidye yazılımının bir çeşidini kullanıyor. Özellikle büyük ölçekli işletmelere odaklanarak çeşitli sektörleri hedef aldıkları biliniyor.

Kurt Adamlar sızıntı sitesi

Fidye Yazılımını Önleme

Fidye yazılımı çeteleriyle mücadele etmek katmanlı bir güvenlik stratejisi gerektirir. Çeteleri önceden sistemlerinizden uzak tutan teknoloji harikadır ancak yeterli değildir.

Fidye yazılımı saldırganları en kolay giriş noktalarını hedefler: Örnek bir zincir, önce kimlik avı e-postalarını deneyip ardından RDP bağlantı noktalarını açmaları ve bunlar güvenliyse yamalanmamış güvenlik açıklarından yararlanmaları olabilir. Çok katmanlı güvenlik, sızmayı giderek daha da zorlaştırmak ve sızmayı başaranları tespit etmekle ilgilidir.

Uç Nokta Koruması (EP) ve Güvenlik Açığı ve Yama Yönetimi (VPM) gibi teknolojiler, ihlal olasılığını azaltan hayati öneme sahip ilk savunmalardır.

Ancak kilit nokta, motive olmuş çetelerin eninde sonunda savunmaları aşacağını varsaymaktır. Uç Nokta Tespiti ve Yanıtı (EDR), tehditleri hasar meydana gelmeden önce bulmak ve ortadan kaldırmak için çok önemlidir. Ve bir ihlal meydana gelirse, değişiklikleri geri almak ve dosyaları geri yüklemek için fidye yazılımı geri alma özelliğine sahip bir EDR çözümü seçin.

ThreatDown Fidye Yazılımını Nasıl Ele Alır?

ThreatDown Paketleri fidye yazılımlarına kapsamlı bir yaklaşım getiriyor. Entegre çözümlerimiz, aşağıdakiler de dahil olmak üzere kuruluşunuzun özel ihtiyaçlarına göre uyarlanmış EP, VPM ve EDR teknolojilerini birleştirir:

ThreatDown EDR, LockBit fidye yazılımını tespit ediyor

ThreatDown, LockBit fidye yazılımını otomatik olarak karantinaya alıyor

Kaynakları kısıtlı kuruluşlar için, belirli ThreatDown paketleri Yönetilen Tespit ve Yanıt (MDR) hizmetleri sunarak uzman izleme ve fidye yazılımı saldırılarına karşı hızlı tehdit yanıtı sağlar; şirket içi büyük siber güvenlik ekiplerine ihtiyaç duymaz.

ThreatDown paketlerini bugün deneyin