Bu makale, fidye yazılımı çetelerinin Dark Web sitelerinde yayınladığı bilgileri izleyen Malwarebytes’in fidye yazılımı uzmanı Marcelo Rivero’nun araştırmasına dayanmaktadır. Bu raporda “bilinen saldırılar”, mağdurun yapmadım fidye öde. Bu, fidye yazılımı etkinliğine ilişkin en iyi genel tabloyu sağlar ancak gerçek saldırı sayısı çok daha yüksektir.

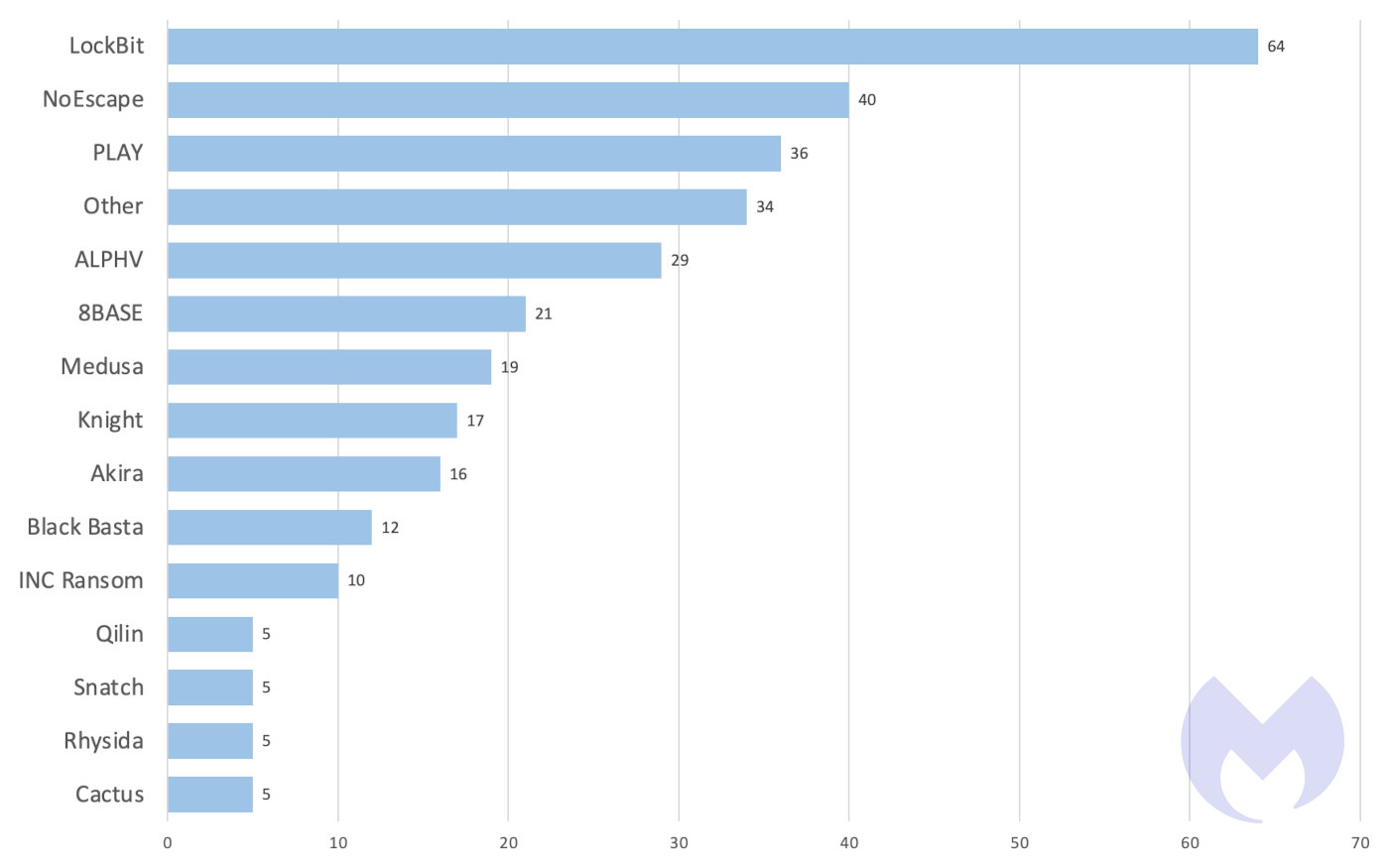

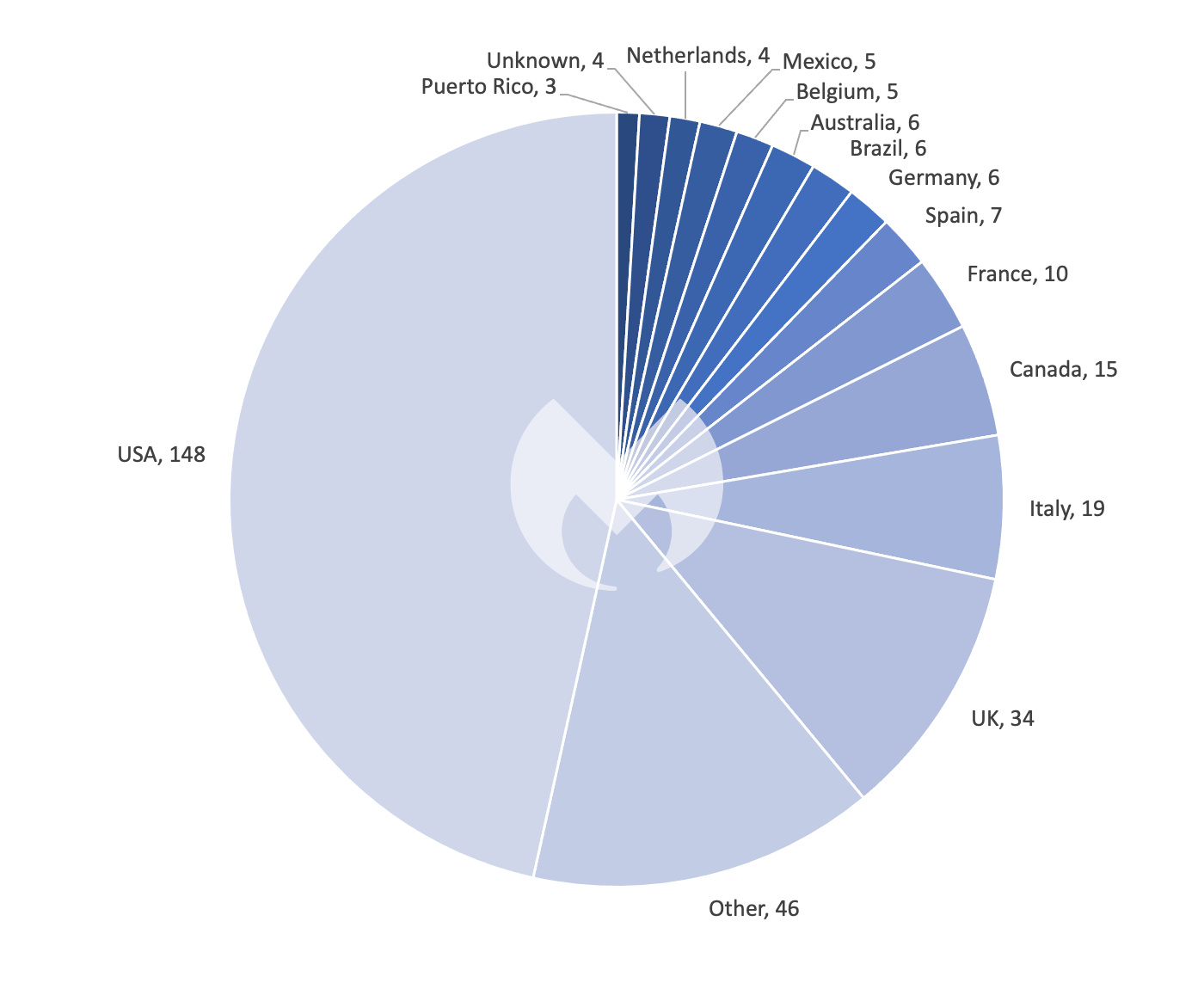

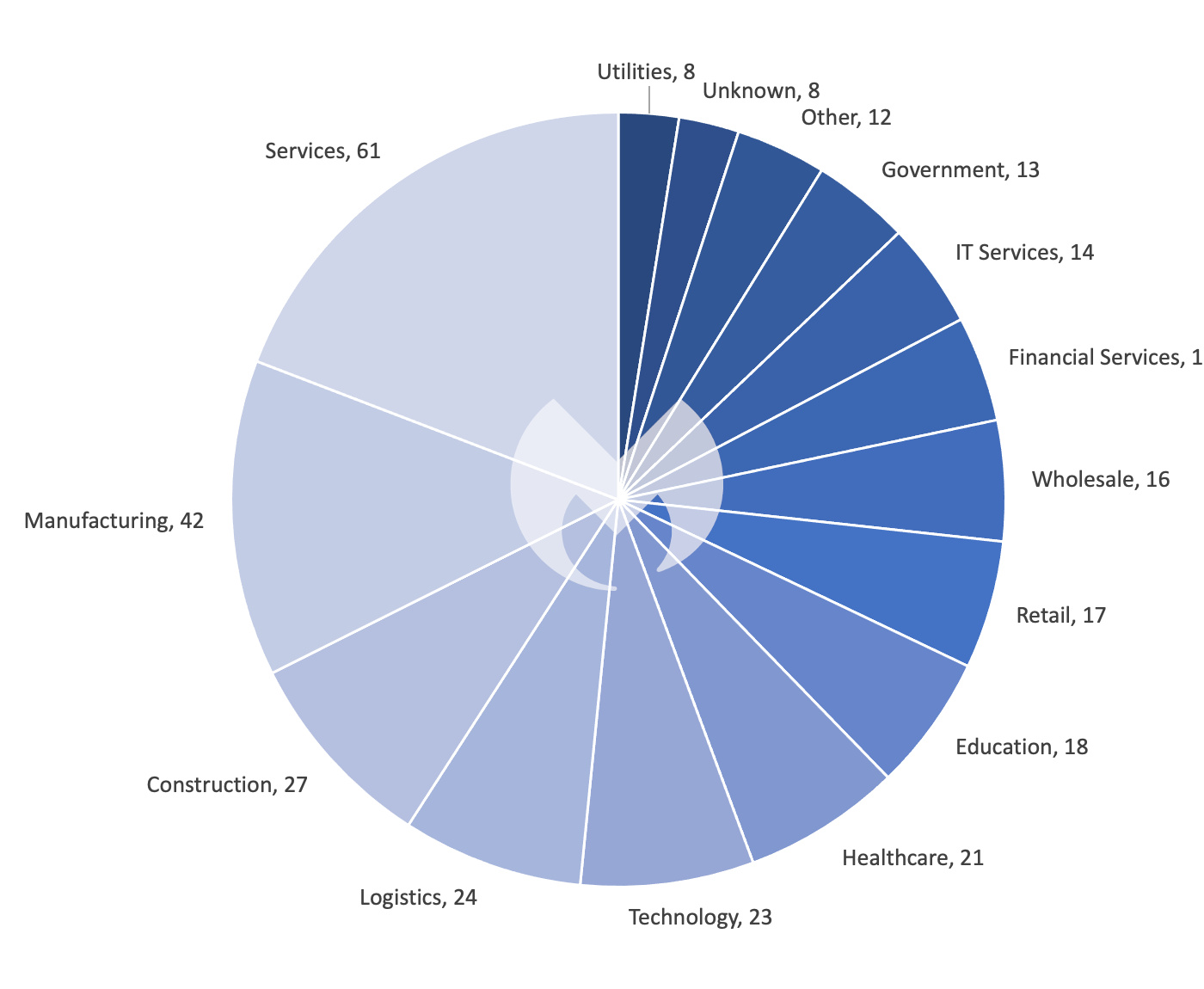

Ekim ayında fidye yazılımı sızıntı sitelerinde 318 yeni kurban paylaşıldı. En aktif çeteler LockBit (64), NoEscape (40) ve PLAY (36) idi. Ayın önemli hikayeleri arasında, aralarında Sony Systems saldırganı olduğu iddia edilen RansomedVC’nin de bulunduğu çok sayıda yüksek profilli grubun çökertilmesi, Cl0p’nin eğitim sektörü önyargısına ışık tutan yeni veriler ve Eylül ayındaki kötü şöhretli kumarhane saldırılarının ardındaki grubun tehlikesini ortaya çıkaran derin bir inceleme yer alıyordu.

Geçen ay üç büyük fidye yazılımı grubu (RansomedVC, Ragnar ve Trigona) kapatıldı; ilk ikisi kolluk kuvvetleri tarafından, üçüncüsü ise Ukraynalı bilgisayar korsanları tarafından kapatıldı. Ağustos ayında sahneye çıkan ve birçok tanınmış şirkete sızma iddiasıyla hızla ün kazanan bir grup olan RansomedVC’ye dalalım. Ekim ayı sonlarında grubun arkasındaki lider hacker, Telegram’da operasyonu satmaya çalışırken görüldü. Sadece birkaç gün sonra hesap, üyelerinden altısının tutuklanmış olabileceğini öğrendikten sonra gruba “son verdiğini” duyurdu. Grup, yayından kaldırıldıklarında sızıntı sitelerinde 42 kurban yayınlamıştı.

Kolluk kuvvetleri henüz RansomedVC tutuklamalarını doğrulayan bir açıklama yapmasa da aynı şey, Europol ve Eurojust’ın geçen ay çökerttiğini açıkladığı RagnarLocker grubu için geçerli değil. RagnarLocker 2019’da başladı ve dünya çapında belediyelere ve kritik altyapılara yönelik çok sayıda yüksek profilli saldırıdan sorumluydu. Yayından kaldırma eylemi sırasında grup, sızıntı sitelerinde toplam 42 kurban yayınlamıştı.

Öte yandan Trigona’nın ölümü araştırmacıların değil aktivistlerin elindeydi; bu da daha geniş jeopolitik mücadelelerin fidye yazılımı manzarası üzerinde yaratabileceği etkiyi vurguluyor. Ekim ortasında, Ukrayna Siber İttifakı (UCA), Trigona Confluence sunucusuna saldırdı ve sitelerini tamamen sildi ve tahrif etti. Ukrayna’nın siber uzayını Rus müdahalesine karşı savunmak için 2016 civarında kurulan UCA, Trigona altyapısına erişim sağlamak için CVE-2023-22515’in kamuya açık bir istismarını kullandı. Trigona, ilk ortaya çıktığı Ekim 2022’den bu yana çeşitli sektörlerde en az 30 saldırıdan sorumlu.

Diğer Ekim haberlerinde, bir siber sigorta şirketi olan Resilience, 2023’ün ilk yarısında müşteri tabanındaki tüm MOVEit siber saldırı kurbanlarının %48’inin eğitim sektöründen olduğunu bildirdi. Bu, Cl0p kampanyasının eğitim kurumlarına yönelik olası bir hedefleme tercihini akla getirmektedir. Ancak bu rakam durumu tam olarak yansıtmayabilir.

Örneğin, Resilience’ın eğitim sektöründeki müşteri oranı daha yüksekse, bu durum verileri o sektöre yönlendirebilir. Öte yandan, Malwarebytes’ten elde edilen veriler aslında eğitim sektörünün tüm MOVEit ana bilgisayarlarının yalnızca %3’ünü oluşturmasına rağmen mağdurların %6’sını oluşturduğunu gösteriyor. Ancak bu eğilim muhtemelen saldırıları kapsam olarak daha fırsatçı olan Cl0p’nin kasıtlı odaklanmasından değil, daha ziyade eğitim sektörlerinin genellikle MOVEit’teki gibi güvenlik açıklarını derhal ele almak için daha az kaynağa sahip olmasından kaynaklanmaktadır. Bu nedenle, gözlemlenen önyargı kasıtlı olmaktan ziyade ikinci derecedendir. Her halükarda, eğitim sektörünün sıklıkla MOVEit gibi üçüncü taraf uygulamalarına dayandığı göz önüne alındığında, Cl0p’nin faaliyetlerinin etkisi, bu kurumların sağlam üçüncü taraf güvenlik en iyi uygulamalarını benimsemeleri konusunda net bir hatırlatma görevi görüyor.

Microsoft’un geçen ay Scattered Spider’a yaptığı derin dalış, Eylül ayında MGM Resorts ve Caesar Entertainment’a saldırarak manşetlere çıkan nispeten yeni ama tehlikeli fidye yazılımı çetesine yeni bir ışık tuttu. Küçük güvenlik ekipleri için grupla ilgili en önemli bulgulardan biri, tespit edilmekten kaçınmak için Living Of The Land (LOTL) tekniklerini kullanmalarıdır: Dağınık Örümcek, keşif için PowerShell gibi günlük araçları kullanır ve güvenlik önlemlerini atlatmak için ağ ayarlarını gizlice değiştirir. Ayrıca kimlik sağlayıcılardan yararlanırlar ve güvenlik sistemlerini değiştirerek kötü niyetli faaliyetlerini normal ağ operasyonlarıyla harmanlarlar.

Scattered Spider gibi grupların LOTL saldırılarına giderek daha fazla güvenmeye başlamasıyla, savunucuların meşru araçlar ve ağ yapılandırmaları içindeki anormal etkinlikleri tespit etmeye odaklanması hayati önem taşıyor. İzleme ve analiz yeteneklerinin güçlendirilmesi, bu fidye yazılımı çetelerinin kullandığı incelikli, karmaşık tekniklerin belirlenmesine ve bunlarla mücadele edilmesine yardımcı olabilir.

Yeni(?) oyuncu: Hunters International

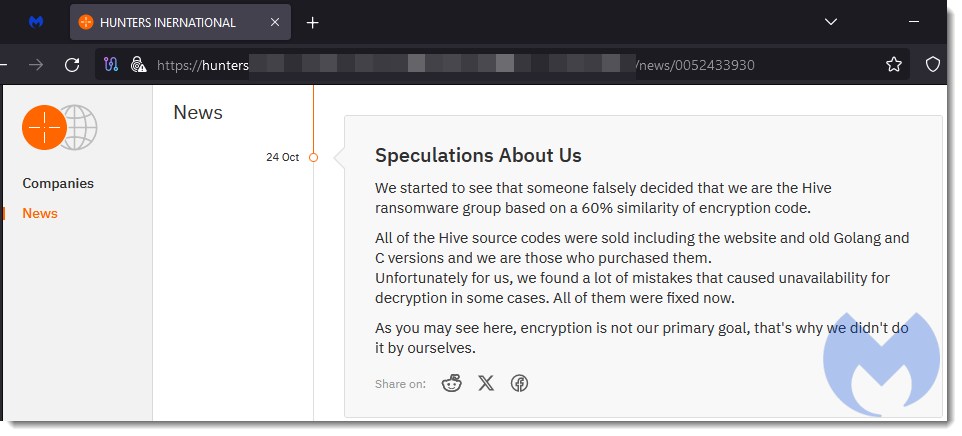

Hunters International, Ocak 2023’te kolluk kuvvetleri tarafından kapatılan Hive fidye yazılımının yeniden markası olduğundan şüphelenilen yeni bir fidye yazılımı oynatıcısıdır. Hunters International, Hive’ın kaynak kodunu satın alan farklı bir kuruluş olduklarını iddia ederek inkar etmesine rağmen, kötü amaçlı yazılımlarının kodlaması ve işlevselliğindeki örtüşme, doğrudan Hive’dan geldiğini gösteriyor.

Sınırlı da olsa faaliyetleri arasında Birleşik Krallık’taki bir okula yapılan kayda değer bir saldırı da yer alıyor.

Fidye yazılımından nasıl kaçınılır

- Yaygın giriş biçimlerini engelleyin. İnternete açık sistemlerdeki güvenlik açıklarını hızlı bir şekilde düzeltmek için bir plan oluşturun; RDP ve VPN’ler gibi uzaktan erişimi devre dışı bırakın veya güçlendirin.

- İzinsiz girişleri önleyin. Tehditleri, uç noktalarınıza sızmadan veya onları etkilemeden önce durdurun. Fidye yazılımı dağıtmak için kullanılan kötüye kullanımları ve kötü amaçlı yazılımları önleyebilecek uç nokta güvenlik yazılımı kullanın.

- İzinsiz girişleri tespit edin. Ağları bölümlere ayırarak ve erişim haklarını ihtiyatlı bir şekilde atayarak davetsiz misafirlerin kuruluşunuzun içinde çalışmasını zorlaştırın. Bir saldırı meydana gelmeden önce olağandışı etkinlikleri tespit etmek için EDR veya MDR’yi kullanın.

- Kötü amaçlı şifrelemeyi durdurun. Fidye yazılımını tanımlamak için birden fazla farklı algılama tekniği kullanan ve hasarlı sistem dosyalarını geri yüklemek için fidye yazılımını geri döndüren Malwarebytes EDR gibi Uç Nokta Tespit ve Yanıt yazılımını kullanın.

- Tesis dışında, çevrimdışı yedeklemeler oluşturun. Yedeklemeleri saldırganların erişemeyeceği bir yerde ve çevrimdışı olarak saklayın. Temel iş işlevlerini hızlı bir şekilde geri yükleyebileceğinizden emin olmak için bunları düzenli olarak test edin.

- İki kez saldırıya uğramayın. Salgını izole ettikten ve ilk saldırıyı durdurduktan sonra, tekrar saldırıya uğramamak için saldırganların, kötü amaçlı yazılımlarının, araçlarının ve giriş yöntemlerinin tüm izlerini kaldırmalısınız.

İş çözümlerimiz, fidye yazılımının tüm kalıntılarını ortadan kaldırır ve yeniden virüse yakalanmanızı önler. İşletmenizi korumaya nasıl yardımcı olabileceğimiz hakkında daha fazla bilgi edinmek ister misiniz? Aşağıdan ücretsiz deneme sürümünü edinin.