Bu makale, fidye yazılımı çetelerinin Dark Web sitelerinde yayınladığı bilgileri izleyen Malwarebytes’in fidye yazılımı uzmanı Marcelo Rivero’nun araştırmasına dayanmaktadır. Bu raporda “bilinen saldırılar”, mağdurun yapmadım fidye öde. Bu, fidye yazılımı etkinliğine ilişkin en iyi genel tabloyu sağlar ancak gerçek saldırı sayısı çok daha yüksektir.

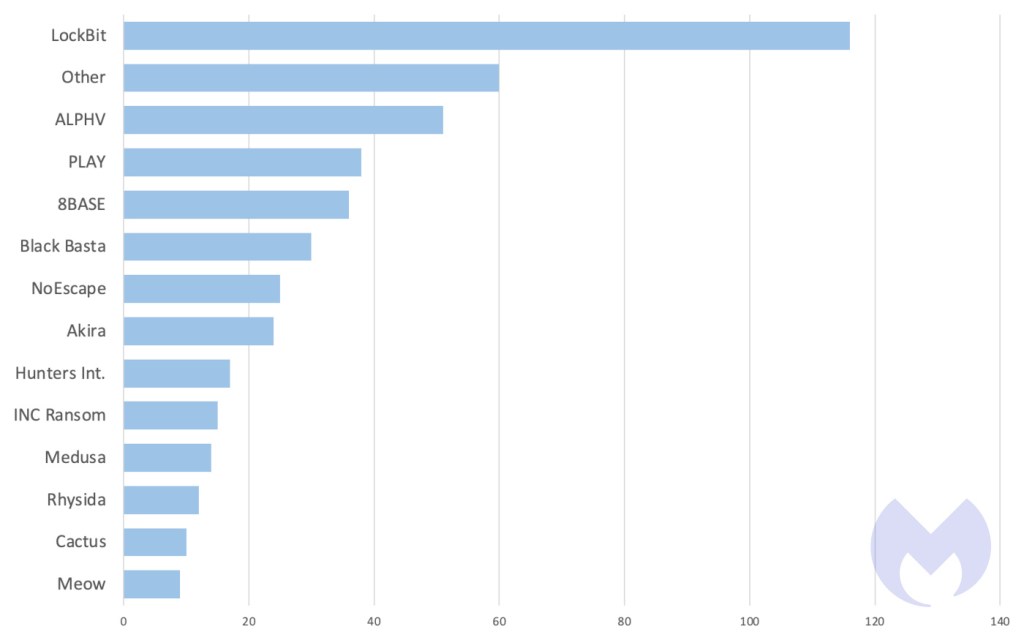

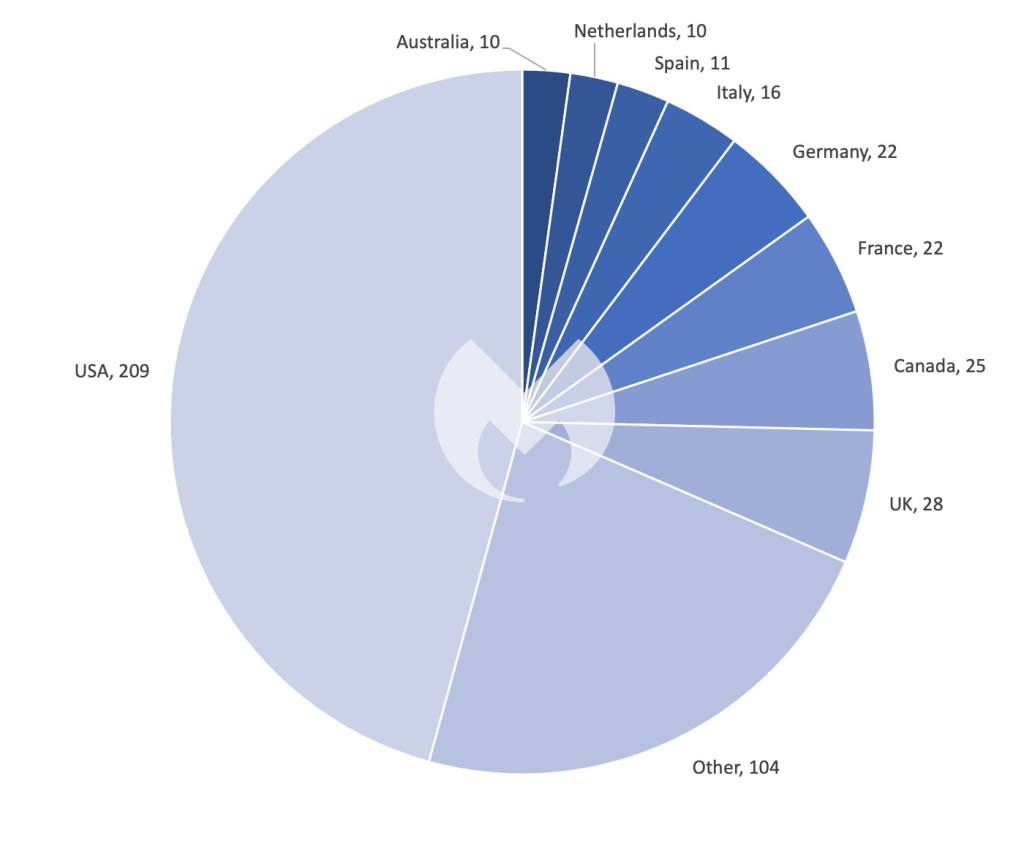

Kasım ayında toplam 457 fidye yazılımı kurbanı yaşandı ve bu da fidye yazılımı çetelerinin 2023’te Mayıs ayının yanı sıra şu ana kadarki en aktif ayı oldu. Ayın öne çıkan haberleri arasında ALPHV’nin kapatılması, sağlık sektörüne daha fazla odaklanılması ve Citrix Bleed güvenlik açığı (CVE-2023-4966) kullanılarak Toyota, Boeing ve daha fazlasına yönelik yüksek profilli saldırılar yer alıyor.

Ocak ayındaki Hive ve Ekim ayındaki RansomedVC dahil olmak üzere bu yıl birkaç fidye yazılımı çetesinin kapatılacağını yazdık, ancak ALPHV, 2023’te kolluk kuvvetlerinin ölüm listesinden silinecek en son ve tartışmasız en büyük isim. Çetenin tüm üyeleri Aralık ayı başında veri sızıntısı sitelerinin aniden kullanılamaz hale gelmesiyle mühürlendi. Kısa bir süre sonra RedSense’teki araştırmacılar, kaldırma eyleminin arkasında gerçekten kolluk kuvvetlerinin olduğunu doğruladılar.

ALPHV’nin kapatılması, fidye yazılımı dünyası için büyük bir darbe ve savunucular için büyük bir kazanç anlamına geliyor. Şubat 2022’den bu yana toplam 573 kurbanla ALPHV’nin, kuruluşların en büyük fidye yazılımı tehdidi olma konusunda LockBit’ten sonra ikinci sırada yer aldığını söylemek abartı olmaz. ALPHV’nin ölümü birkaç farklı mercekle incelenebilir. Öncelikle, ne kadar üretken veya iyi kaynaklara sahip olursa olsun, hiçbir fidye yazılımı çetesinin çöküşten muaf olmadığını hatırlatmak isteriz.

Bütün bunlarla ilgili iyi haber şu ki, bugünün kim kim yarının olabilir hiç kimse. Kötü haber mi? Aynı mantık tersten de işliyor: Bugünün hiç kimsesi yarın kim olamaz.

Medusa ve 8BASE gibi çetelerde de gördüğümüz durum bu. Fidye yazılımı Hydra’dan kesilen her kafaya karşılık, sanki onun yerine üç kafa daha çıkıyormuş gibi geliyor. Ancak bunların hiçbiri, kararlı yasa uygulama eylemlerinin fidye yazılımı çetelerini bir dereceye kadar caydırmadığı anlamına gelmiyor; öyledir. Fidye yazılımı çetelerinin, ALPHV gibi bir Goliath’ın öldürüldüğünü görmeleri ve son zamanlarda gördüğümüz hızda kuruluşlara ahlaksızca saldırmak konusunda iki kez düşünmeleri umulabilir.

Öte yandan geçen ay sağlık sektörüne yönelik saldırılar toplam 38 saldırıyla tüm zamanların en yüksek seviyesine ulaştı.

Rekor, geçen yıl sektöre yönelik gözlemlediğimiz saldırılarda istikrarlı bir artışın ardından geldi. Sağlık ve İnsani Hizmetler Bakanlığı’nın geçen ay açıkladığı bulgulara göre, son dört yılda sağlık sektörüne yönelik fidye yazılımı saldırılarında %278’lik bir artış yaşandı. Ajans ayrıca, “Bu yıl bildirilen büyük ihlaller, geçen yıla göre %60 artışla 88 milyondan fazla kişiyi etkiledi” dedi.

Sağlık hizmetlerine yönelik fidye yazılımı saldırıları, 03/22 – 011/23

Geçen ay Ardent Sağlık Hizmetlerine yapılan saldırı, bu eğilimin yıkıcı bir somutlaşması olarak duruyor. Şükran Günü’nde meydana gelen saldırı, ABD’nin dört eyaletindeki çok sayıda hastanenin acil servis odalarının beş gün süreyle kapatılmasına neden oldu.

Sağlık sektörüne yönelik saldırıların artışını ve odaklanılmasını ne açıklıyor? Öncelikle, bir çetenin orantısız bir şekilde sağlık hizmetlerini hedef almasına dair açık bir önyargı yok; verilerimiz LockBit’in çoğu sektör için olduğu gibi sürekli olarak listenin başında yer aldığını gösteriyor. O halde açıklama muhtemelen gerçeklerin bir kombinasyonunda yatmaktadır:

- Fidye yazılımı saldırıları genel olarak tüm sektörler için artıyor

- Sağlık hizmetlerine saldırılması kolaydır (Eski sistemlerin, üçüncü taraf satıcıların vb. kullanımı nedeniyle çok sayıda zayıf nokta vardır).

- Sağlık hizmetlerinin ödeme yapma olasılığı daha yüksek olabilir (Hassas hasta verilerini koruma isteği daha yüksek).

Buna Şükran Günü tatili de eklendiğinde sağlık hizmetlerine yönelik saldırılarda daha büyük bir artış bekleniyor.

Öte yandan fidye yazılımı çeteleri geçen ay Citrix Bleed güvenlik açığından yararlanmaya koştu ve 8.300’den fazla savunmasız cihazın bulunduğu devasa bir saldırı yüzeyinden yararlandı. LockBit, Çin Sanayi ve Ticaret Bankası (ICBC), DP World, Allen & Overy ve Boeing gibi bankaların güvenlik açığını kullanarak bu mücadeleye öncülük etti. Ağustos sonundan bu yana sıfır gün olarak kullanıldığı bildirilen Citrix Bleed, saldırganlara çok faktörlü kimlik doğrulamayı (MFA) atlama ve meşru kullanıcı oturumlarını ele geçirme yeteneği sağlıyor. Ayrıca istismar edilmesinin de çok kolay olduğu söyleniyor.

Geçen ayın en ilginç gelişmelerinden biri, Rhysida’nın kötü şöhretli Vice Society fidye yazılımı çetesinin yeniden markalaşmış olabileceği yönündeki iddiaları güçlendiren yeni raporlardı. Rhysida, Vice Society ile yalnızca (‘temp_l0gs’ yedeklemeleri için NTDSUtil ve C2 iletişimleri için SystemBC’yi kullanmak dahil) pek çok operasyonel ve teknik modeli paylaşmakla kalmıyor, aynı zamanda aylık saldırılarının dağılımını da sıralıyor. Vice Society, Haziran 2023’ten beri aktif değil; aynı ay, Rhysida’nın yükselişine tanık olduğumuz ay.

Vice Society ve Rhysidia aylık fidye yazılımı saldırıları. Rhysida, Vice Society’nin bıraktığı yerden devam ediyor gibi görünüyor

Bununla birlikte, yeniden markalama onaylanmadı. Belki Rhysida parçalanmış bir gruptur. Ancak açıklaması ne olursa olsun, bu modelin sadece bir tesadüf olmadığı neredeyse kesin; özellikle de iki grubun mağduriyetinin son derece benzer olduğu (eğitim ve sağlık sektörlerine odaklanma) dikkate alındığında.

Yeni Oyuncu: MEOW

İlk olarak Ağustos 2022’de tespit edilen ve Conti v2 varyantıyla bağlantılı Meow fidye yazılımı, Şubat 2023’te ortadan kaybolduktan sonra yeniden ortaya çıktı. Grup, Kasım ayında sızıntı sitesinde dokuz kurbanı yayınladı.

MeowCorp veya MeowCorp2022 olarak çalışan bu program, dosyaları “.MEOW” uzantılı olarak şifreliyor ve e-posta veya Telegram yoluyla iletişim talep eden fidye notları gönderiyor. ChaCha20 ve RSA-4096 şifrelemesini kullanan Meow, sızdırılan Conti varyantından kaynaklanan diğer kötü amaçlı yazılım türleriyle ilişkilidir. Karanlık web sitesinde, yüksek profilli kuruluş Sloan Kettering Kanser Merkezi de dahil olmak üzere sınırlı bir kurban listesi gösteriliyor.

ThreatDown ile Fidye Yazılımını Önleme

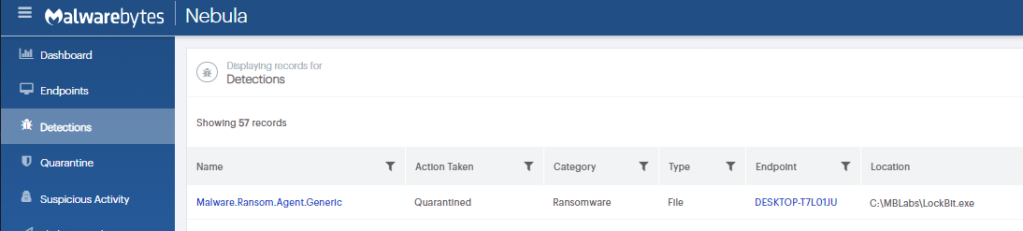

ThreatDown, LockBit fidye yazılımını tespit ediyor

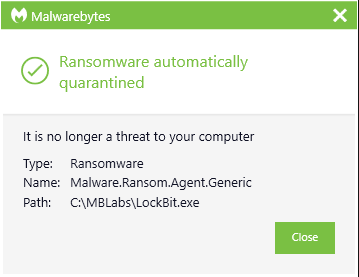

ThreatDown, LockBit fidye yazılımını otomatik olarak karantinaya alıyor

ThreatDown Paketleri, kaynakları kısıtlı olan BT ekiplerinin ihtiyaç duyduğu teknolojileri ve hizmetleri, tehditleri ortadan kaldıran ve fidye yazılımı çetelerini ortadan kaldıran dört adet basitleştirilmiş, uygun maliyetli pakette birleştirir:

- ThreatDown Çekirdek Paketi: Yeni nesil AV ve tehdit yüzeyinin azaltılması. Ödüllü uç nokta koruma teknolojilerini entegre eden basit ama üstün bir çözüm.

- ThreatDown Gelişmiş Paketi: Temel pakete dahil olan her şeyin yanı sıra Yönetilen Tehdit Avcılığı ve Fidye Yazılımı Geri Alma. Sınırlı kaynaklara sahip daha küçük güvenlik ekipleri için tasarlandı.

- ThreatDown Elit Paketi: Gelişmiş sürümdeki her şeye ek olarak Malwarebytes MDR analistleri tarafından 7/24/365 uzman izleme ve yanıt. Tüm güvenlik uyarılarını ele alacak kaynaklara sahip olmayan, küçük (veya hiç olmayan) güvenlik ekiplerine sahip kuruluşlar için amaca yönelik olarak tasarlanmıştır.

- ThreatDown Ultimate Paketi: Elite’teki her şeye ek olarak kötü amaçlı web sitelerinin tüm kategorilerine karşı koruma. Siber güvenliğin doğru şekilde sağlanması için tek seferde yapılabilecek bir kısayol arayan ekipler için mükemmeldir.