Fidye yazılımı grupları hedeflerini nasıl seçiyor? Bu retorik bir soru: vakaların büyük çoğunluğunda bunu yapmıyorlar. Hizmet olarak fidye yazılımı (RaaS) platformları ve fidye yazılımı bağlı ekosistemleri tek başına çalışmaz; bunun yerine kurumsal BT ortamlarına erişim sağlayan gelişmiş bir siber suç tedarik zincirine dayanırlar.

Fidye yazılımı grupları ve bağlı kuruluşlar çoğu durumda hedefleri “seçmez”, onları satın alırlar.

Fidye yazılımı saldırganları, kolayca erişilebilen hedeflerden yararlanan, genellikle bu erişim noktalarını kendileri oluşturmak yerine diğer siber suçlular tarafından sağlanan ilk erişim noktalarından yararlanan fırsatçı suçlulardır.

Son yıllarda siber suç ekosisteminin boyutu, karmaşıklığı ve karmaşıklığı önemli ölçüde arttı. Modern ekonomimize benzer şekilde, artık karmaşık karşılıklı bağımlılıklarla birlikte çalışan birçok bağımsız tedarik zinciri var.

Bu makale, siber suç tedarik zincirinin birçok parçasını inceleyecek ve son iki yılda siber suçlarda gördüğümüz patlamaya neden olmak için bunların birlikte nasıl çalıştıklarına ilişkin bağlam sağlayacaktır.

Infostealer Kötü Amaçlı Yazılımların Yükselişi

Çoğu durumda, fidye yazılımı saldırıları, bilgi hırsızı kötü amaçlı yazılım bulaşmasının eserleri olan “hırsız günlükleri” sonucunda başlar. Geçtiğimiz üç yılda, tüm tarayıcı kimlik bilgilerini, çerezleri, kripto para birimi cüzdan bilgilerini ve diğer hassas verileri tek bir ana bilgisayardan çalan, bunları C2 altyapısına aktaran ve ardından makinede kendi kendini sonlandıran bir tür kötü amaçlı yazılım olan bilgi hırsızlarının patlayıcı bir şekilde büyümesine tanık olduk.

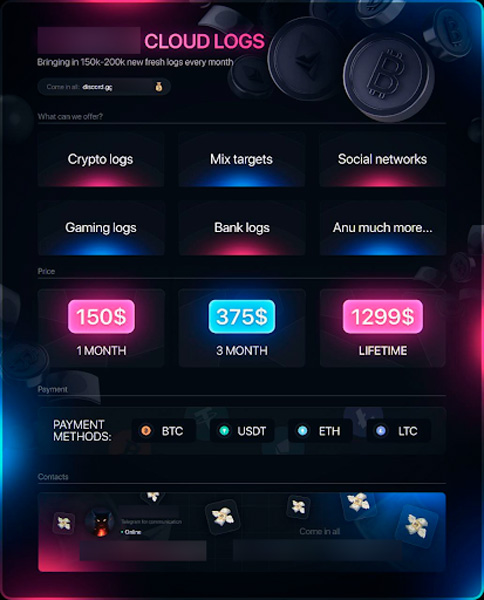

Uzmanlaşmış kötü amaçlı yazılım satıcıları, Telegram kanallarında, genellikle aylık veya ömür boyu lisans modelinde, bilgi hırsızlığı yapan kötü amaçlı yazılımların çeşitlerini oluşturur ve satar.

Diğer tehdit aktörleri daha sonra lisansları satın alır ve kötü amaçlı yazılımı kırık yazılım, kötü amaçlı reklam ve kimlik avı e-postaları aracılığıyla dağıtır ve sonuçta ortaya çıkan hırsız günlüklerinden para kazanmaya başlar.

Hırsız günlüğü, tek bir kullanıcı için yukarıda belirtilen bilgilerin tümünü içeren tek bir sıkıştırılmış dosyadır.

Yasadışı Telegram kanalları, tehdit aktörlerinin günlüklerinden para kazanmak için kullandıkları birincil yoldur. Ücretsiz kanallar, aktörün yüksek değerli ve benzersiz loglara sahip olduğunu kanıtlamak için “örnek” görevi görür. Bunlar, daha yüksek değerli günlüklere sahip olma eğiliminde olan, sınırlı sayıda üyeye sahip ücretli kanallara yönelik reklamlardır.

Flare şu anda karanlık ağ ve Telegram’da dağıtılan 46 milyondan fazla hırsız günlüğünü tespit etti ve ele geçirdi; her bir günlük, virüslü cihaz başına yüzlerce kullanıcı kimlik bilgisi içeriyor.

Şu anda haftada yaklaşık 400.000 yeni enfeksiyon görüyoruz ve bunların yaklaşık %5’inin kurumsal kimlik bilgilerini içerdiğini tahmin ediyoruz.

Bilgi hırsızları, hırsız günlüğündeki oturum çerezlerinin varlığı nedeniyle özellikle ciddi risk oluşturur. Etkin oturum çerezleri, aktörün çok faktörlü kimlik doğrulamayı atlayabildiği oturum tekrarlama saldırıları için kullanılabilir.

Bilgi hırsızları, kurumsal BT altyapısına ve sistemlerine ilk erişimi sağlamak ve kalıcılık sağlamak için son derece basit ve anlaşılır bir mekanizmayı temsil eder.

Birçok fidye yazılımı grubunun ve bağlı kuruluşunun bilgi hırsızları aracılığıyla elde edilen erişimden doğrudan yararlandığından şüpheleniyoruz, ancak birçoğu ilk erişim aracılarının sunduğu “beyaz eldiven” hizmetini seçiyor.

İlk Erişim Broker Ekosistemi

İlk erişim aracıları, bir saldırının ilk aşamalarını gerçekleştirmeye, kurumsal BT ortamına ilk erişimi sağlamaya ve kalıcılık sağlamaya odaklanan son derece uzmanlaşmış tehdit aktörleridir.

Bu erişim daha sonra üç büyük dark web forumunda diğer aktörlere satılıyor: Exploit, XSS ve RAMP, açık artırma tarzı bir formatta veya mevcut ilişkilerde doğrudan mesajlar yoluyla özel olarak satılıyor.

İlk erişim aracıları, fidye yazılımı grupları ve bağlı kuruluşlar için önemli bir tedarik kaynağıdır. Ayrıcalıklı BT erişimini kurarak ve ardından bunu açık artırmaya çıkararak, özellikle düşük karmaşıklığa sahip fidye yazılımı bağlı kuruluşları için önemli bir giriş engelini ortadan kaldırıyorlar.

Flare’in orijinal araştırması, ilk erişim komisyoncularının 2023’te 500’den fazla şirketin güvenliğini ihlal ettiğini, orantısız bir şekilde NATO ülkelerinde bulunan kuruluşları hedef aldığını ve kritik altyapı satışlarının yüksek ücret karşılığında tehlikeye atıldığını gösterdi.

Flare, ilk erişim komisyoncularının “toplu olarak hırsız günlükleri” satın aldığına dair doğrudan kanıtlar gördü. Bu günlükler daha sonra kurumsal e-postalar, SSO portalları ve geliştirme ortamları gibi yüksek değerli kimlik bilgilerinin belirlenmesi için elenebilir.

Erişimden Yararlanmak: Fidye Yazılımı Grupları ve Bağlı Kuruluşları

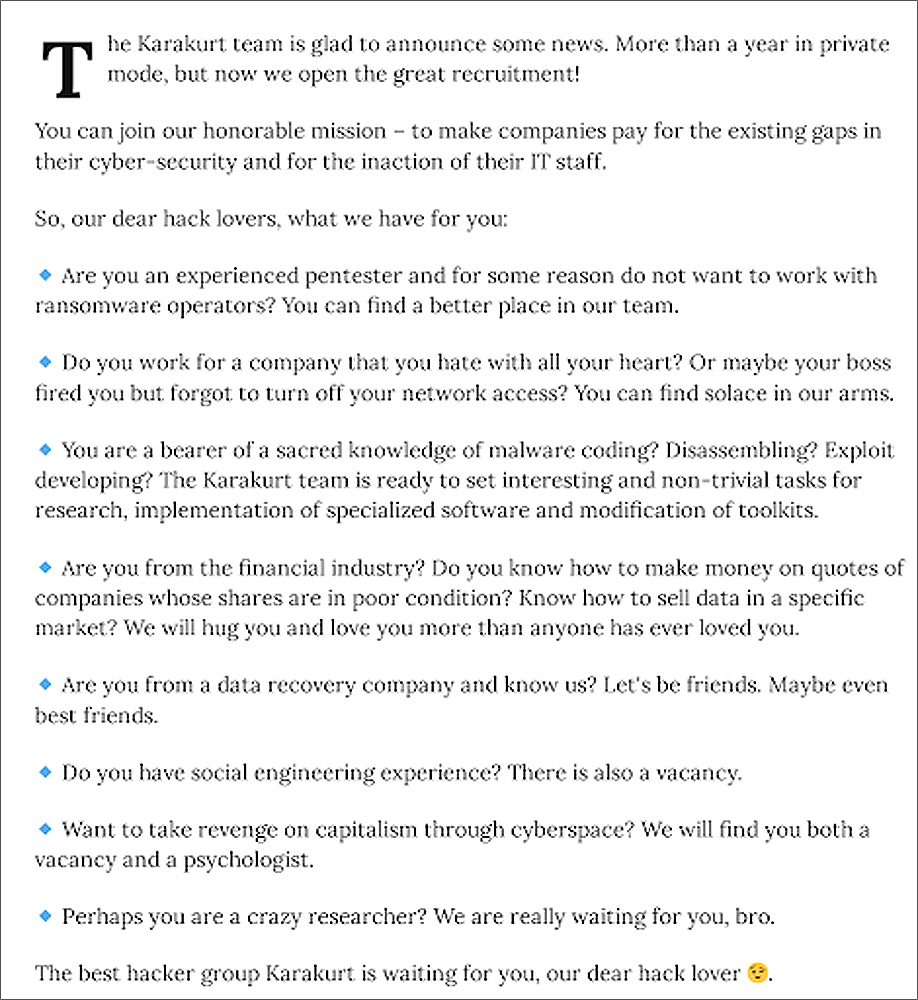

Fidye yazılımı ekonomisi karmaşıklık ve gelişmişlik açısından büyümeye devam ediyor. Bugün 50’den fazla fidye yazılımı grubunun faaliyette olduğu biliniyor ve birçoğu işleri bağlı kuruluşlara devrediyor.

Fidye yazılımı bağlı kuruluşları, gruba kârdan bir pay sağlamak karşılığında daha geniş grup tarafından sağlanan ad tanıma ve yazılımdan yararlanır.

Bağlı kuruluşlar ekosistemde kritik bir role sahiptir. Yetkili bağlı kuruluşlar, fidye yazılımı grubunun giderek daha karmaşık hale gelen fidye yazılımı kodu geliştirmeye ve gasp tekniklerini mükemmelleştirmeye odaklanmasına olanak tanır.

Bu rol uzmanlığı, suç örgütü genelinde verimlilik oluşturarak daha fazla saldırı, daha fazla ödeme ve daha büyük teşviklerle sonuçlanır.

Büyük şirketlerin başarılı fidyeleri birkaç gün içinde yüzbinlerce dolar getirebildiğinden, yerleşik fidye yazılımı grupları sıklıkla üst düzey bağlı kuruluşlarla rekabet halindedir.

Bu rekabet, LockBit’in CL0P liderini kendisini FSB tarafından tutuklanması ve hatta polonyumla zehirlenmesi için tuzak kurmakla suçladığı Rus karanlık web forumu XSS’nin son bölümünde açıkça görülüyordu.

Siber suç ekosistemi karmaşıktır ve burada detaylandırdığımız şey, TOR forumlarını, Telegram’ı, diğer sosyal medyayı ve hatta net internet sitelerini kapsayan, önemli ve büyüyen bir ekonominin yalnızca çok kısa ve üst düzey bir özetidir.

Siber suç tedarik zincirinin her yönünü bozabilecek sağlam bir kurumsal sürekli tehdide maruz kalma yönetimi (CTEM) programı oluşturmak günümüz ortamında çok önemlidir.

Flare ile Hırsız Günlüklerini Algıla ve Düzelt

Flare Sürekli Tehdit Maruziyeti Yönetimi (TEM) çözümü, kuruluşlara, tehdit aktörleri tarafından yaygın olarak kullanılan maruz kalma türlerini proaktif bir şekilde tespit etme, önceliklendirme ve azaltma yetkisi verir.

Platformumuz, bilinmeyen olayları keşfetmek, riskleri önceliklendirmek ve güvenliği artırmak için anında kullanabileceğiniz eyleme dönüştürülebilir istihbarat sağlamak için açık ve karanlık web ile yasa dışı Telegram kanallarını 7/24 otomatik olarak tarar.

Flare, güvenlik programınıza 30 dakika içinde entegre olur ve çoğu zaman birçok SaaS ve açık kaynak aracının yerini alır.

Ücretsiz denememize kaydolarak daha fazla bilgi edinin.

Flare tarafından desteklenmiş ve yazılmıştır.