Fidye yazılımı etkinliği tekrar tırmanıyor, mağdur sayısında dik bir artış ve saldırı başlatan grup sayısı. Searchlight siberden yeni bir yıl ortası raporu, tehdit manzarasının ne kadar hızlı değiştiğini ve CISOS’un neden savunmalarını ayarlamaya devam etmeleri gerektiğini gösteriyor.

Kayıt seviyelerinde fidye yazılımı etkinliği

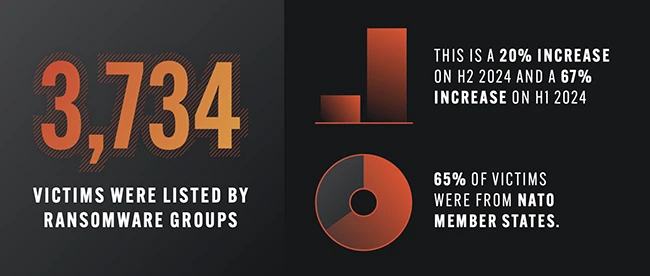

Ocak -Haziran ayları arasında, fidye yazılımı grupları kamu gasp alanlarında 3.734 kurban listeledi. Bu, 2024’ün son yarısında% 20’lik bir artış ve geçen yılın aynı dönemine göre% 67’lik bir sıçrama.

Rapor, büyümenin 2023 yılının başından beri, hizmet olarak fidye yazılımı modelinin yükselişinden kaynaklandığını gösteriyor. Bağlı kuruluşların fidye yazılımı araçlarını kiralamasına izin vererek, çekirdek gruplar her saldırıyı kendileri ele almadan erişimlerini genişletebilirler.

Rapordaki ilk beş fidye yazılımı grubunun çoğu bu model altında çalışır. Bu, bireysel gruplar sessizleştiğinde veya kapatıldığında bile mağdur sayısının neden büyümeye devam ettiğini açıklamaya yardımcı olur.

Daha fazla grup, daha fazla aktivite

Rapor, 2025’in ilk yarısında 88 aktif fidye yazılımı grubunu izledi, 2024’ün sonlarında 76’dan 35’i, daha önce aktivitesi olmayan tamamen yeni gruplardı.

Bu sürekli ciro, savunucuların tehditleri izlemesini zorlaştırıyor. Gruplar genellikle parçalanır, birleştirilir veya yeniden marka ve iştirakler sık sık bir gruptan diğerine geçer. Bir grup kaybolduğunda bile, üyeleri nadiren fidye yazılımı dünyasını iyilik için terk eder.

Rapor, bu değişimlerin daha hızlı gerçekleştiğini vurgulamaktadır, bu da saldırılara karşı savunmanın karmaşıklığını arttırır ve onları belirli tehdit aktörlerine atfetir.

Searchlight Cyber’daki tehdit istihbaratı başkanı Luke Donovan, bu değişen manzaranın fidye yazılımı saldırılarının oynama şeklini de etkilediğini söyledi. Donovan, “Fidye yazılımı grupları, bir kurbanın içeriğini şifreleme etkinliğinin artık bir zamanlar olduğu kadar etkili olmadığını belirledi. Geliştirilmiş yedekleme ve restorasyon yeteneklerinin savaş üzerinde bir etkisi olduğunu. “Tek başına pesfiltrasyon, mağdura verilen baskı yoluyla önemli ölçüde daha fazla hasar sağlama yeteneğine sahiptir ve saldırıyı gerçekleştirmenin gürültüsünü ve zaman tüketimini azaltır.”

Donovan, bu tam bir değişiklikten ziyade bir evrim olsa da, güçlü algılama yeteneklerine olan ihtiyacı güçlendirdiğini de sözlerine ekledi. “Kuruluşların bu değişen fidye yazılımı TTP ile nasıl başa çıkmasındaki değişim sismik değildi. Çift gasp fidye yazılımı saldırıları her zaman pessfiltrasyonda bir onus vardı. Bununla birlikte, başlangıç erişiminin, yanal hareketin ve içeriğin eksfiltrasyonunun erken tespitini sürekli olarak izlemek için devam eden gereksinimi vurgulamaktadır.”

Saldırıların vurduğu yer

Gözlenen faaliyetin çoğu Kuzey Amerika ve Avrupa’daki kuruluşları hedef aldı. Listelenen toplam kurbanlardan% 65’i NATO üyesi ülkelerdeydi. Amerika Birleşik Devletleri en fazla kurbana sahipti, bunu Kanada, Almanya, Birleşik Krallık, Fransa ve İtalya izledi.

Rapor, bu konsantrasyonun üç ana nedenini not ediyor: yüksek ekonomik değer, ileri teknoloji ortamları tarafından oluşturulan büyük saldırı yüzeyleri ve devlet bağlantılı gruplardan jeopolitik motivasyonlar.

İlk erişim brokerleri bahisleri yükseltiyor

Raporda ayrıca yeraltı forumlarında ağ erişimi satan ilk erişim brokerlerinin (IAB) rolünü vurgulamaktadır. Bu, fidye yazılımı gruplarının kendi başlarına ilk girişi elde etmek için gereken zamanı ve çabayı atlamalarını sağlar.

Donovan, bu satışların saldırıları nasıl önceden haber verebileceğine dair gerçek dünya bir örnek verdi. “Şubat ayında, bir başlangıç erişim brokeri, Alcott HR Group adlı bir kuruluşa bir hack forumu erişimine yayınladı. Bu tür yayınlarla tipik olarak, broker kurbanı isimlendirmedi, ancak on sekiz gün sonra, fidye yazılım grubu, gasp sitesine gönderilen oyun fidye grubu, hack forumunda hack forumunda tanımladı” dedi.

“Proaktif izleme ile görevi almış olabilir, bir soruşturma yapılabilir ve güvenlik önlemleri uygulanabilir, böylece fidye yazılımı saldırısı veya herhangi bir yetkisiz erişimin meydana gelmesinden azaltılır.”

Donovan, her aracı erişim satışının fidye yazılımı saldırısına yol açmadığını, ancak bu forumların izlenmesinin güvenlik ekiplerine değerli erken uyarı sağladığını belirtti. “İlk erişim broker etkinliğindeki zeka, göstergelerin ve uyarıların tanımlanmasını sağlar. Bu, tehdit aktörlerini daha önce önlemeye, tespit etmeye veya bozmaya yardımcı olur, siber öldürme zincirini mümkün olduğunca erken kırar ve tehdit oyuncusunun hedeflerine ulaşma olasılığını azaltır.”

Güvenlik açıklarından yararlanmak

En aktif fidye yazılımı gruplarının çoğu, hedef ağlara ilk erişim elde etmek için açılmamış güvenlik açıklarına güvenmeye devam etmektedir. Raporda, popüler kurumsal yazılım ve ağ cihazlarını etkileyenler de dahil olmak üzere bu yıl sömürülen birkaç ana güvenlik açıkını listelemektedir.

Bu güvenlik açıkları genellikle yamalar serbest bırakılmadan önce hızlı bir şekilde kaldırılır. Bu hız, maruz kalan sistemleri tanımlamak ve mümkün olduğunca hızlı bir şekilde yamalamak için güvenlik ekiplerine ekstra baskı oluşturur.