Fidye yazılımı çeteleri, sofistike ağ müdahalelerini, kalıcılığı, yanal hareketi ve veri sızıntısını düzenlemek için orijinal olarak BT operasyonları için tasarlanmış giderek daha fazla seçilmiş uzaktan izleme ve yönetim (RMM) araçlarına sahiptir.

2024’ün ikinci yarısında ve 2025’in ilk çeyreğinde yapılan soruşturmalar, bu modeli ABD merkezli iki kuruluşu ve bir Birleşik Krallık merkezli varlığı etkileyen olaylarda ortaya koydu.

Yazılım dağıtım ve sistem izleme gibi görevler için kurumsal ortamlarda güvenilen bu araçlar, meşru durumları nedeniyle geleneksel güvenlik kontrollerinden kaçınarak, yetkili idari eylemler ve gizli kötü niyetli davranışlar arasındaki çizgileri bulanıklaştırır.

Cato Networks’ten araştırmacılar, 2025 CTRL tehdit raporlarında, Huntesk, Screenconnect, SimpleHelp ve PDQ dağıtım dahil olmak üzere, Hunters International ve Medusa gibi gruplar tarafından kullanılan çoklu ticari ve açık kaynaklı RMM çözümlerini analiz etti.

Bu çift kullanım özelliği, uzaktan erişim truva atlarının (sıçanlar), uzaktan yürütme, komut dosyası dağıtımını, gizli oturumlar aracılığıyla gizli erişim ve algılama ve ilişkilendirmeyi karmaşıklaştıran şifreli eşler arası bağlantılarını mümkün kılar.

Gerçek dünya olayları

Ayrıntılı adli analiz bu kampanyalarda tekrar eden taktikleri ortaya çıkardı. Bir üçüncü çeyrek 2024 olayında, Hunters International, bir ay boyunca kalıcı erişim için AnyDesk ve Screenconnect kullanan bir Birleşik Krallık imalat firmasını hedef aldı ve fidye yazılımı dağıtımından önce potansiyel büyük ölçekli veri açığa çıktı.

Çetenin yakın zamanda kapatılması ve ücretsiz şifrelemelerin sağlanması, bu operasyonların değişken doğasının altını çiziyor.

Benzer şekilde, 4. çeyrek 2024’te Medusa, bir ABD inşaat şirketine kötü niyetli bir Screenconnect yükleyicisi aracılığıyla sızdı, dahili tarama ve yan hareket için PDQ dağıtımını kullandı ve araçların önceden varlayıp sağlamadığı veya saldırgan olarak çalıştırılıp verilmediğine dair sorular sordu.

ABD kar amacı gütmeyen bir Q1 2025 saldırısı, ilk kalıcılık için SimpleHelp’i dağıtan bilinmeyen bir fidye yazılımı grubunu, ardından ağ kontrolünü genişletmek için ek ana bilgisayarlarda herhangi bir şey içeriyordu.

Bu durumlarda, saldırganlar esnekliği artırmak, ajansız erişim, sertifika sabitleme ve uç nokta algılama ve yanıt (EDR) sistemlerini atlayan yüksek ayrıcalıklar gibi özelliklerden yararlanmak için aynı anda birden fazla RMM aracı kullandılar.

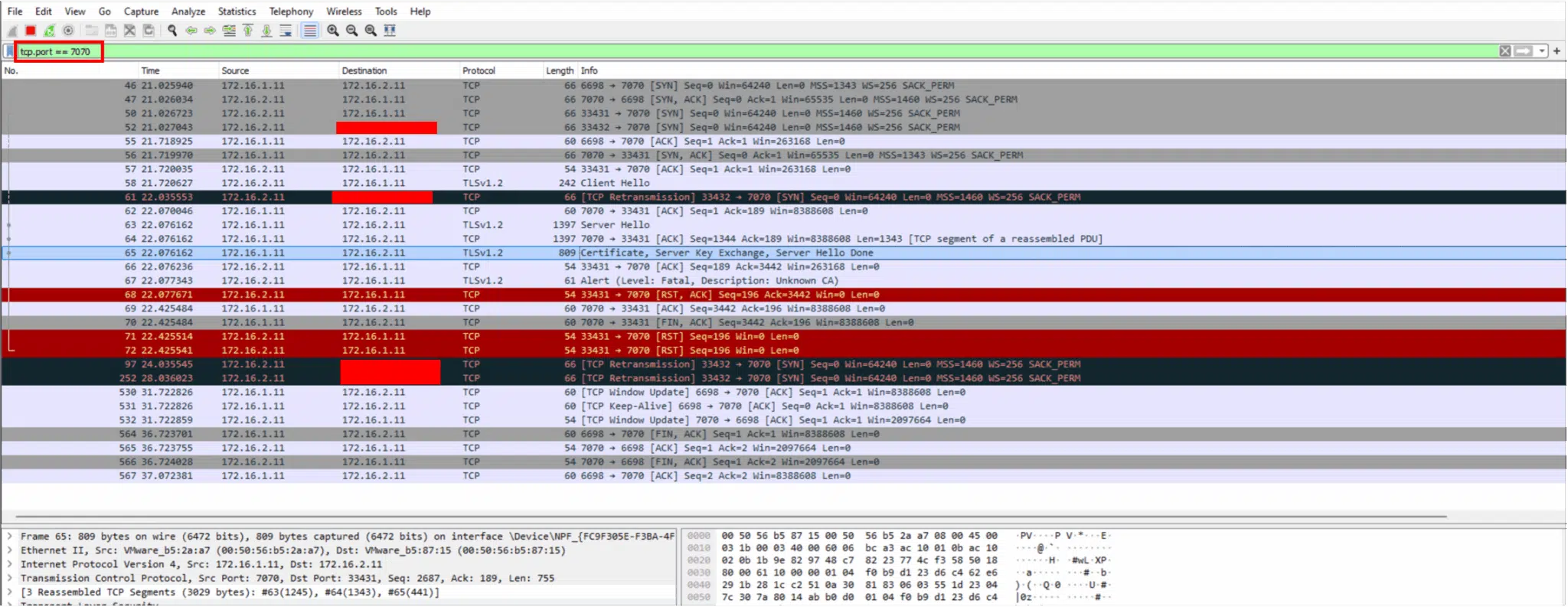

7070 numaralı bağlantı noktasındaki Wireshark oturumlarının yakalanması ve Cato XDR’deki anomali tespitleri de dahil olmak üzere ağ davranış analizi, bu araçların şüpheli WAN’a bağlı bağlantılar ürettiğini, ana bilgisayardan konakçı etkileşimleri veya ilk kez kullanım için otomatik uyarıları tetiklediğini gösterdi.

Kavram kanıtı

Sömürme kolaylığını göstermek için, bir kavram kanıtı saldırısı, PowerShell’i önceden yüklemek için PowerShell’i başlatan, bir saldırganın uç noktasıyla bağlantı kurma ve kalıcılığı mümkün kılan bir powershell’i başlatan bir LNK dosyasını simüle etti.

Cato’nun algılama mekanizmaları anormal ağ sinyallerini işaretleyerek hızlı yanıt için XDR hikayeleri üretti.

CISA’nın #Stopransomware danışmanlarından gelen tehdit istihbaratıyla bilgilendirilen bu eğilim, fidye yazılımlarının ötesinde düşük maliyetli sıçan alternatifleri arayan ulus devlet aktörlerine uzanıyor.

Azaltma, gelişmiş ağ görünürlüğü ve operasyonel kontroller gerektirir: Kuruluşlar RMM kullanım modellerini izlemeli, onaylanmış araçların izin verilmesini, en az fakir prensipleri uygulamalı, çok faktörlü kimlik doğrulaması ile güvenli konsollar, standart dışı portlarda olağandışı trafik gibi davranışsal anomalileri izlemeli ve düzenli olarak yapılandırmalar yapmalıdır.

Bunları bağlamsal analizle birleştirerek, işletmeler Meşru BT faaliyetini tehditlerden ayırabilir ve silahlanmalarına karşı koyarken RMM faydalarını koruyabilir.

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now