Fidye yazılımı saldırıları, büyük suç gruplarının çöküp yeniden şekillenmesine rağmen 2025 boyunca artmaya devam etti. Symantec ve Carbon Black Tehdit Avcısı Ekibi tarafından yürütülen yeni bir çalışma, fidye yazılımı ekonomisindeki bozulmanın faaliyeti yalnızca kısa bir süre yavaşlattığını, gasp yöntemlerinin ise genişleyip çeşitlendiğini gösteriyor.

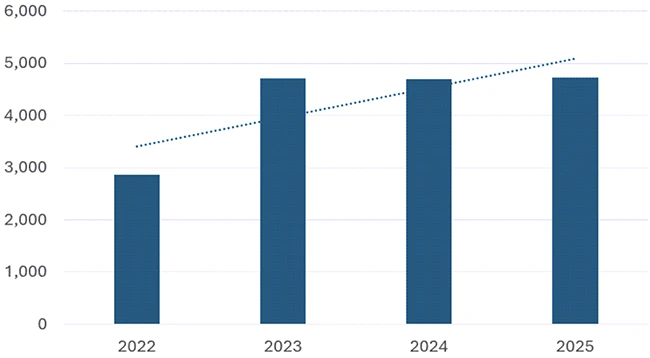

Veri sızıntısı sitelerini işleten aktörlerin gerçekleştirdiği iddia edilen fidye yazılımı saldırıları, 2022–2025 (Kaynak: Symantec ve Carbon Black)

Büyük yayından kaldırmalara rağmen etkinliği kaydedin

Fidye yazılımı aktörleri 2025’te 4.737 saldırı gerçekleştirerek veri setinde kaydedilen en yüksek yıllık saldırıyı gerçekleştirdi. Aylık aktivite yıl boyunca istikrarlı bir şekilde arttı; o dönemde en aktif operasyon olan RansomHub’un aniden kapatılmasının ardından Nisan ayında keskin bir düşüş yaşandı.

Duraklama uzun sürmedi. Eski RansomHub üyeleri hızla diğer gruplara geçti ve saldırı hacimleri birkaç hafta içinde eski seviyelere geri döndü. Ağustos ayında, önceki yıllarda gözlemlenen mevsimsel yavaşlamalarla tutarlı olarak başka bir düşüş görüldü.

Düşen operasyonların yerini yeni liderler alıyor

Yıl içinde iki baskın fidye yazılımı operasyonu ortadan kalktı. Raporda Syrphid olarak takip edilen LockBit, 2024’ün sonlarında kolluk kuvvetlerinin müdahalelerinden sonra toparlanamadı. Greenbottle olarak da bilinen RansomHub, Nisan 2025’te aniden kapandı.

Sonuç olarak diğer gruplar güç kazandı. Akira ve Qilin, 2025 yılında iddia edilen saldırıların %16’sını oluşturdu. Inc ve Safepay %6’lık payla onu takip ederken DragonForce, iddiaların %5’inden sorumlu yeni bir katılımcı olarak ortaya çıktı.

Bu değişiklik, bağlı kuruluşların fidye yazılımı hizmetleri arasında nasıl akıcı bir şekilde hareket ettiğini ortaya koyuyor. Erişim komisyoncuları, araçlar ve ödeme yapıları gruplar arasında dolaşmaya devam etti ve bu da genel faaliyet seviyelerinin sürdürülmesine yardımcı oldu.

Gasp, şifrelemenin ötesine geçiyor

Çalışmanın en önemli bulgularından biri şifrelemeye dayanmayan şantaj kampanyalarıdır. Bu saldırılar, fidye yazılımının dağıtımını tamamen atlayarak verileri çalmaya ve yayınlamakla tehdit etmeye odaklanır.

Şifreleme tabanlı saldırıların sayısı yılda 4.700’ün biraz üzerinde kaldı. Veri hırsızlığı da dahil edildiğinde 2025 yılında toplam gasp olayı 6.182’ye ulaştı. Bu, 2024’e kıyasla %23’lük bir artışı temsil ediyor.

Cl0p fidye yazılımı operasyonunu yürüten Snakefly, bu değişimde önemli bir rol oynadı. Bu aktörler, geniş ölçekte veri elde etmek için yaygın olarak kullanılan kurumsal yazılımlardaki güvenlik açıklarından yararlandı. Kurbanlar arasında hükümet ve endüstrideki büyük kuruluşlar da vardı ve bazı kampanyalar tek bir kusurla yüzlerce şirketi etkiliyordu.

Araştırmacılar bu operasyonların birçoğunu ortak araçlara ve sızıntı altyapısına bağladı; bu da veri hırsızlığı ve kamu baskısı konusunda uzmanlaşmış, birbirine gevşek bağlı aktörler arasında koordinasyon olduğunu öne sürdü.

Symantec ve Carbon Black Tehdit Avcısı Ekibi şunları söyledi: “Şifrelemeli fidye yazılımını içeren saldırılar her zamanki kadar yaygın ve hâlâ tehdit oluşturmaya devam ederken, yeni tür şifrelemesiz saldırıların ortaya çıkışı başka bir risk düzeyi daha ekleyerek fidye yazılımının yalnızca bir bileşeni haline gelebileceği daha geniş bir gasp ekosistemi yaratıyor.”

Birincil erişim yolu olarak sosyal mühendislik

Araştırma, özellikle bulut platformlarına ve kimlik sistemlerine yönelik sosyal mühendislik kaynaklı saldırılarda artış olduğunu belgeliyor. ShinyHunters ve Scattered Spider ile ilişkili gruplar, kurumsal ortamlara erişim sağlamak için telefon tabanlı kimliğe bürünme, kimlik bilgileri toplama ve OAuth iş akışlarının kötüye kullanılması gibi yöntemlerden yararlandı.

Birçok kampanyada saldırganlar, BT desteği kisvesi altında çalışanları kötü amaçlı uygulamalara yetki vermeye veya kimlik doğrulama kodlarını paylaşmaya ikna etti. Erişim sağlandıktan sonra aktörler büyük miktarda veriyi dışarı aktardı ve şantaj taleplerinde bulundu.

Bu teknikler, kötü amaçlı yazılımlara olan bağımlılığı azalttı ve yoğun meşru bulut kullanımının olduğu ortamlarda karmaşık tespitleri azalttı.

Fidye yazılımı etkinliği eski casusluk araçlarına bağlı

Warlock olarak takip edilen daha yeni bir fidye yazılımı türü, araçları ve altyapısı nedeniyle dikkat çekti. İlk olarak 2025’in ortalarında gözlemlenen Warlock saldırıları, Microsoft SharePoint’teki sıfır gün güvenlik açığından yararlandı ve yük dağıtımı için DLL yan yüklemesini kullandı.

Analiz, Warlock’u imzalı sürücüler ve özel komut çerçeveleri de dahil olmak üzere daha önce Çin casusluk faaliyetleriyle ilişkilendirilen araçlarla ilişkilendirdi. Bazı fidye yazılımı yüklerinin, eski kötü amaçlı yazılım bileşenleriyle birlikte sızdırılan LockBit kodunun değiştirilmiş versiyonları olduğu ortaya çıktı.

Çalışma, fidye yazılımı faaliyeti ile fidye yazılımı dağıtımının daha geniş izinsiz giriş çabaları kapsamında operasyonel veya finansal hedeflere hizmet edebileceği uzun süreli casusluk kampanyaları arasındaki örtüşmelere dikkat çekiyor.

Paylaşılan teknikler saldırı zincirlerine hakimdir

Araştırmacılar fidye yazılımı saldırı zincirlerinin tutarlı kaldığını buldu. Aktörler keşif, yanal hareket ve kimlik bilgilerine erişim için yerleşik yönetim araçlarını kullanarak karadan geçinme tekniklerine güvendiler.

Uzaktan yönetim yazılımı, yedekleme yardımcı programları ve kimlik bilgileri dökümü araçları tarafından desteklenen PowerShell en sık ortaya çıktı. Kötü amaçlı yazılımlar genellikle izinsiz girişin sonlarında, veri hırsızlığı veya şifreleme aşamalarının yakınında ortaya çıkar.

Bu paylaşılan yöntemler, özel araçlara olan ihtiyacı azalttı ve savunmacılar belirli teknikleri engellediğinde saldırganların hızlı bir şekilde uyum sağlamasına olanak tanıdı.