Araştırmacılar, bir hizmet olarak fidye yazılımı (RaaS) operasyonuna katılmak için bir reklama yanıt verdiklerinde, kendilerini bağlı kuruluş işindeki en aktif tehdit aktörlerinden biriyle siber suç iş görüşmesine götürdüler; bu kişinin arkasında olduğu ortaya çıktı. en az beş farklı fidye yazılımı türü.

Nokoyawa fidye yazılımı grubunun potansiyel bir üyesi gibi davranan bir Grup-IB tehdit araştırmacısına çok fazla ayrıntı verdikten sonra maskesi düşen “farnetwork” ile tanışın. Ekip, siber suçlunun aynı zamanda jingo, jsworm, razvrat, piparuka ve farnetworkit gibi takma adlarla da tanındığını öğrendi.

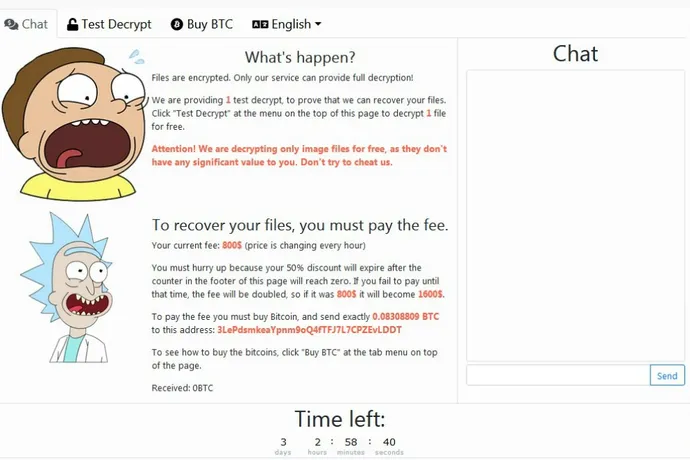

Gizli araştırmacı ayrıcalık yükseltme işlemini gerçekleştirebileceklerini, dosyaları şifrelemek için fidye yazılımı kullanabileceklerini ve sonunda bir şifreleme anahtarı için nakit talep edebileceklerini gösterdikten sonra farnetwork ayrıntıları konuşmaya hazırdı.

Yazışmaları sırasında Group-IB araştırmacısı, farnetwork’ün çeşitli kurumsal ağlarda zaten bir yer edindiğini ve bir sonraki adımı atacak, yani fidye yazılımını dağıtıp para toplayacak birine ihtiyaç duyduğunu öğrendi. Grup IB ekibi, anlaşmanın şu şekilde işleyeceğini öğrendi: Nokoyawa üyesi şantaj parasının %65’ini, botnet sahibi %20’sini ve fidye yazılımı sahibi %15’ini alacak.

Ancak Group-IB son raporunda Nokayawa’nın farnetwork’ün yürüttüğü en son fidye yazılımı operasyonu olduğunu açıkladı. Tehdit aktörü sonuçta ekibin farnetwork’ün 2019 yılına kadar uzanan fidye yazılımı faaliyetlerini takip edebilmesi için yeterli ayrıntıyı verdi.

Farnetwork, araştırmacılara Nefilim ve Karma fidye yazılımıyla ilgili geçmiş operasyonlarının yanı sıra 1 milyon dolara varan fidye yazılımı ödemelerinin alıcısı olduğu konusunda övündü. Dolandırıcı ayrıca Hive ve Nemty ile geçmişte yapılan çalışmalardan da bahsetti.

Bu, Grup-IB ekibinin farnetwork’ün geçmişindeki üretken bir fidye yazılımı özgeçmişini bir araya getirmesi için yeterli bilgiydi.

Group-IB, 2019’dan 2021’e kadar JSWORM, Karma, Nemty ve Nefilim fidye yazılımı türlerinin arkasında farnetwork’ün olduğunu söyledi. Raporda, Nefilim’in RaaS programının tek başına 40’tan fazla kurbandan sorumlu olduğu belirtildi.

2022 yılına gelindiğinde farnetwork, Nokoyawa operasyonunda kendisine bir yuva buldu ve geçtiğimiz Şubat ayında aktif olarak programa üye üye toplamaya başladı.

Raporda, “Operasyonlarının zaman çizelgesine bakıldığında farnetwork’ün RaaS pazarındaki en aktif oyunculardan biri olduğunu varsaymak doğru olur” dedi.

Nokoyawa o zamandan beri RaaS operasyonunu durdurdu ve farnetwork yakında kullanımdan kaldırılacağını duyurdu, ancak Group-IB araştırmacıları seri fidye yazılımı operatörünün yakında başka bir türle yeniden ortaya çıkacağından şüpheleniyor.

Group-IB’nin raporunda, “farnetwork’ün emeklilik duyurusuna ve aktörün bilinen en son projesi olan Nokoyawa DLS’nin kapatılmasına rağmen, Group-IB Tehdit İstihbaratı ekibi, tehdit aktörünün işi bırakacağına inanmıyor.” ifadesine yer verildi. “Geçmişte birkaç kez olduğu gibi, yeni fidye yazılımı ortaklık programlarına ve farnetwork tarafından yönetilen büyük ölçekli suç operasyonlarına tanık olma ihtimalimiz yüksek.”