Bir fidye yazılımı operasyonu, Putty ve WinSCP için sahte indirme sitelerini tanıtmak amacıyla Google reklamlarını yayınlayarak Windows sistem yöneticilerini hedef alıyor.

WinSCP ve Putty popüler Windows yardımcı programlarıdır; WinSCP bir SFTP istemcisi ve FTP istemcisidir ve Putty bir SSH istemcisidir.

Sistem yöneticileri genellikle Windows ağında daha yüksek ayrıcalıklara sahiptir, bu da onları bir ağa hızla yayılmak, verileri çalmak ve fidye yazılımı dağıtmak için ağın etki alanı denetleyicisine erişim kazanmak isteyen tehdit aktörleri için değerli hedefler haline getirir.

Rapid7 tarafından yakın zamanda yayınlanan bir rapor, bir arama motoru kampanyasının, arama yaparken sahte Putty ve WinSCP sitelerine yönelik reklamlar gösterdiğini söylüyor. Winscp’yi indir veya macun indir. Bu kampanyanın Google’da mı yoksa Bing’de mi gerçekleştiği belli değil.

Bu reklamlarda puutty.org, puutty gibi yazım hatası yapan alan adları kullanıldı[.]org, wnscp[.]net ve vvinscp[.]açık.

Bu siteler WinSCP’nin meşru sitesini (winscp.net) taklit ederken, tehdit aktörleri PuTTY’nin (putty.org) bağımsız bir sitesini taklit etti ve birçok kişi bunun gerçek site olduğuna inanıyordu. PuTTY’nin resmi sitesi aslında https://www.chiark.greenend.org.uk/~sgtatham/putty/’dir.

Bu siteler, tıklandığında sizi meşru sitelere yönlendirecek veya kampanyadaki bir arama motoru veya başka bir site tarafından yönlendirildiğinize bağlı olarak tehdit aktörünün sunucularından bir ZIP arşivi indirecek indirme bağlantıları içerir.

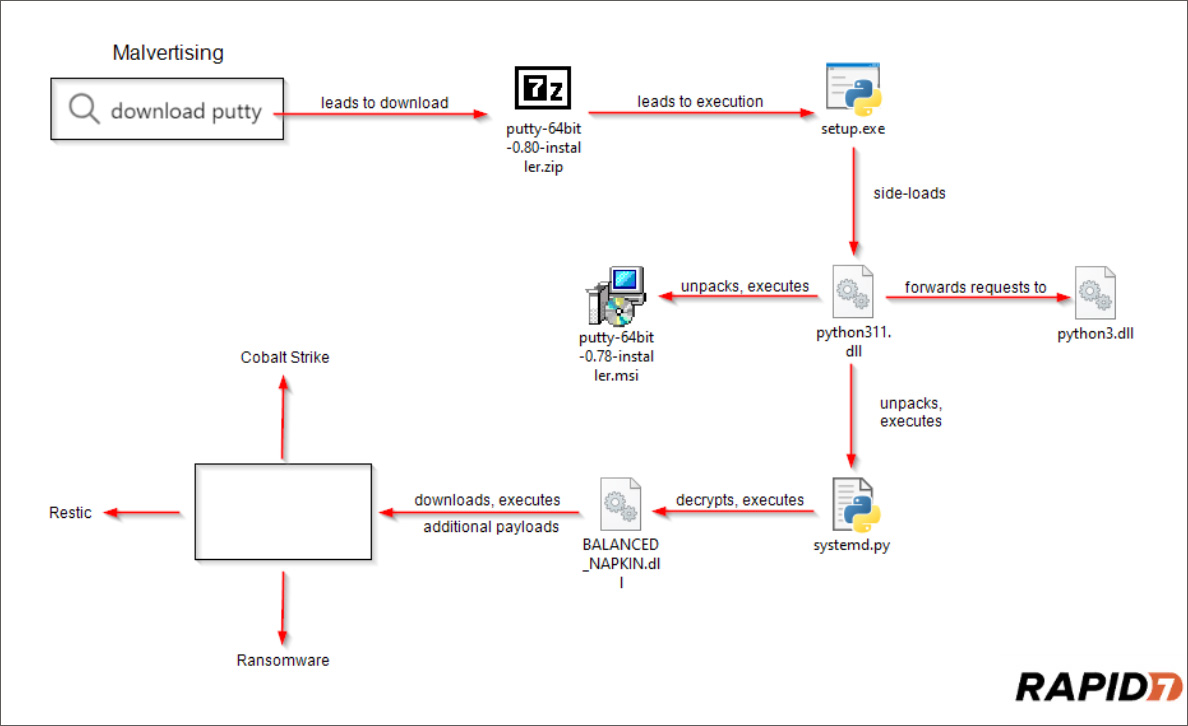

Kaynak: Rapid7

İndirilen ZIP arşivleri şunları içerir: Kurulum.exe Windows için Python için yeniden adlandırılmış ve meşru bir yürütülebilir dosya olan yürütülebilir dosya (pythonw.exe) ve kötü niyetli python311.dll dosya.

Pythonw.exe yürütülebilir dosyası başlatıldığında meşru bir python311.dll dosyasını başlatmaya çalışacaktır. Ancak tehdit aktörleri bu DLL dosyasını, DLL Sideloading’i kullanmak yerine yüklenen kötü amaçlı bir sürümle değiştirdi.

Bir kullanıcı PuTTY veya WinSCP yüklediğini düşünerek Setup.exe dosyasını çalıştırdığında, şifrelenmiş bir Python betiğini çıkarıp çalıştıran kötü amaçlı DLL dosyasını yükler.

Bu komut dosyası, sonuçta kurumsal ağlara ilk erişim için kullanılan popüler bir araç olan Sliver kullanım sonrası araç setini yükleyecektir.

Rapid7, tehdit aktörünün Sliver’ı Cobalt Strike işaretçileri de dahil olmak üzere daha fazla yükü uzaktan düşürmek için kullandığını söylüyor. Bilgisayar korsanı bu erişimi veri sızdırmak ve bir fidye yazılımı şifreleyicisi dağıtmaya çalışmak için kullandı.

Kaynak: Rapid7

Rapid7, fidye yazılımıyla ilgili sınırlı ayrıntıları paylaşsa da araştırmacılar, kampanyanın, şu anda kapatılan BlackCat/ALPHV fidye yazılımını kullanan Malwarebytes ve Trend Micro tarafından görülenlere benzer olduğunu söylüyor.

Rapid7’den Tyler McGraw şöyle açıklıyor: “Yakın zamanda meydana gelen bir olayda, Rapid7, tehdit aktörünün Restic yedekleme yardımcı programını kullanarak verileri sızdırmaya ve ardından fidye yazılımını dağıtmaya çalıştığını gözlemledi; bu girişim sonuçta yürütme sırasında engellendi.”

“Rapid7 tarafından gözlemlenen ilgili teknikler, taktikler ve prosedürler (TTP), Trend Micro tarafından geçen yıl rapor edilen geçmiş BlackCat/ALPHV kampanyalarını anımsatıyor.”

Arama motoru reklamları, son birkaç yılda çok büyük bir sorun haline geldi; çok sayıda tehdit aktörü, bunları kötü amaçlı yazılım ve kimlik avı sitelerini yönlendirmek için kullanıyor.

Bu reklamlar Keepass, CPU-Z, Notepad++, Grammarly, MSI Afterburner, Slack, Dashlane, 7-Zip, CCleaner, VLC, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer gibi popüler programlar içindi. Thunderbird ve Cesur.

Yakın zamanda bir tehdit aktörü, kripto ticaret platformu Whales Market’in meşru URL’sini içeren Google reklamlarını yayınladı. Ancak reklam, ziyaretçilerin kripto para birimini çalmak için bir kripto-boşaltıcı içeren bir kimlik avı sitesine yönlendirdi.