Fidye yazılımı çeteleri, çalışanları uzaktan kontrole izin vermeleri ve şirket ağına erişim sağlayan kötü amaçlı yazılım yüklemeleri için kandırmak amacıyla Microsoft Teams çağrılarında teknik destek kılığına girerek e-posta bombalamayı giderek daha fazla benimsiyor.

Tehdit aktörleri kısa bir süre içinde binlerce spam mesajı gönderiyor ve ardından BT desteği sağlıyormuş gibi davranarak hedefi rakip kontrolündeki bir Office 365 örneğinden arıyor.

Bu taktik geçen yılın sonlarından bu yana Black Busta fidye yazılımına atfedilen saldırılarda gözlemleniyor ancak siber güvenlik şirketi Sophos’taki araştırmacılar aynı yöntemin FIN7 grubuyla bağlantılı olabilecek diğer tehdit aktörleri tarafından da kullanıldığını gördü.

Bilgisayar korsanları, şirket çalışanlarına ulaşmak için, hedeflenen kuruluşta harici alanlardan arama ve sohbetlere izin veren varsayılan Microsoft Teams yapılandırmasından yararlanıyor.

Gözlemlenen aktivite

Sophos’un araştırdığı ilk kampanya, araştırmacıların dahili olarak takip ettiği STAC5143 grubuyla bağlantılıydı. Bilgisayar korsanları e-posta göndermeye başlayarak 45 dakika içinde 3.000’e varan çok sayıda mesajı hedef alıyor.

Kısa bir süre sonra hedeflenen çalışan, “Yardım Masası Yöneticisi” adlı hesaptan harici bir Teams araması aldı. Tehdit aktörü, kurbanı Microsoft Teams aracılığıyla uzaktan ekran kontrolü oturumu kurmaya ikna etti.

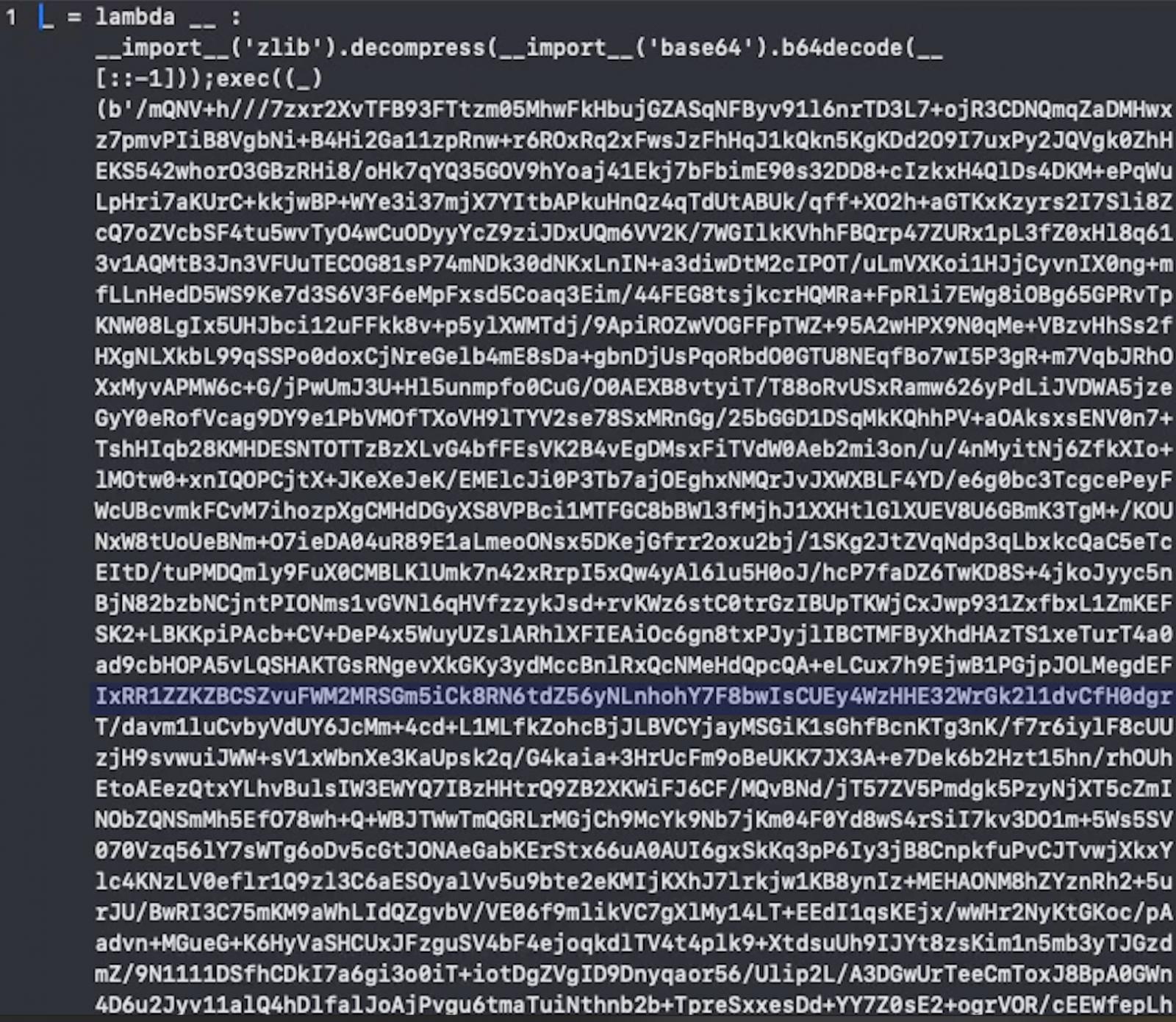

Saldırgan, harici bir SharePoint bağlantısında barındırılan bir Java arşiv (JAR) dosyasını (MailQueue-Handler.jar) ve Python komut dosyalarını (RPivot arka kapısı) düşürdü.

JAR dosyası, kötü amaçlı bir DLL’yi (nethost.dll) yandan yükleyen meşru bir ProtonVPN yürütülebilir dosyasını indirmek için PowerShell komutlarını yürüttü.

DLL, harici IP’lerle şifrelenmiş bir komut ve kontrol (C2) iletişim kanalı oluşturarak saldırganların ele geçirilen bilgisayara uzaktan erişmesini sağlar.

Saldırgan ayrıca sistem ayrıntılarını kontrol etmek için Windows Yönetim Araçları (WMIC) ve whoami.exe’yi çalıştırdı ve komut göndermek için SOCKS4 proxy tünellemeye izin veren bir sızma testi aracı olan RPivot’u çalıştırmak için ikinci aşama Java kötü amaçlı yazılımını kullandı.

Kaynak: Sophos

RPivot geçmişte FIN7 saldırılarında kullanılmıştı. Ek olarak, kullanılan gizleme teknikleri daha önce FIN7 kampanyalarında da gözlemlenmişti.

Ancak hem RPivot hem de gizleme yönteminin kodu kamuya açık olduğundan Sophos, özellikle FIN7’nin geçmişte araçlarını diğer siber suç çetelerine sattığı bilindiğinden, STAC5143 saldırılarını FIN7 etkinliğine yüksek güvenle bağlayamıyor.

Araştırmacılar, “Sophos, bu saldırıda kullanılan Python kötü amaçlı yazılımının FIN7/Sangria Tempest’in arkasındaki tehdit aktörleriyle bağlantılı olduğunu orta derecede güvenle değerlendiriyor” diye açıklıyor.

Saldırı son aşamaya gelmeden durdurulduğu için araştırmacılar, bilgisayar korsanlarının amacının verileri çalmak ve ardından fidye yazılımı dağıtmak olduğuna inanıyor.

İkinci kampanya ‘STAC5777’ olarak takip edilen bir gruba aitti. Bu saldırılar aynı zamanda e-posta bombardımanıyla başladı ve bunu BT destek departmanından geldiği iddia edilen Microsoft Teams mesajlarıyla takip etti.

Ancak bu durumda kurban, saldırganlara Azure Blob Depolama’da barındırılan kötü amaçlı yazılımları indirmek için kullandıkları uygulamalı klavye erişimini sağlamak üzere Microsoft Hızlı Yardım’ı yüklemesi için kandırılıyor.

Kötü amaçlı yazılım (winhttp.dll) yasal bir Microsoft OneDriveStandaloneUpdater.exe işlemine yan olarak yüklenir ve bir PowerShell komutu, onu sistem başlangıcında yeniden başlatan bir hizmet oluşturur.

Kötü amaçlı DLL, kurbanın tuş vuruşlarını Windows API aracılığıyla günlüğe kaydeder, dosyalardan ve kayıt defterinden depolanan kimlik bilgilerini toplar ve SMB, RDP ve WinRM aracılığıyla ağı potansiyel pivot noktaları açısından tarar.

Sophos, STAC5777’nin ağ üzerinde Black Basta fidye yazılımını dağıtma girişimini gözlemledi; dolayısıyla tehdit aktörünün bir şekilde kötü şöhretli fidye yazılımı çetesiyle ilişkili olması muhtemeldir.

Araştırmacılar, tehdit aktörünün dosya adında ‘şifre’ bulunan yerel Not Defteri ve Word belgelerine eriştiğini gözlemledi. Bilgisayar korsanları ayrıca olası kimlik bilgileri konumlarını arayarak iki Uzak Masaüstü Protokolü dosyasına da erişti.

Bu taktikler fidye yazılımı alanında daha yaygın hale geldikçe kuruluşlar, harici etki alanlarının Microsoft Teams’de mesaj ve çağrı başlatmasını engellemeyi ve kritik ortamlarda Hızlı Yardım’ı devre dışı bırakmayı düşünmelidir.