Fidye yazılımı çeteleri yakın zamanda, dünya çapında en az 148 kuruluşun ihlaline yol açan daha geniş bir sömürü kampanyasının bir parçası olan bir Microsoft SharePoint güvenlik açığı zincirini hedefleyen devam eden saldırılara katıldı.

Palo Alto Networks ‘Unit 42’deki güvenlik araştırmacıları, bu SharePoint istismar zincirini (“Araç Koyusu” olarak adlandırılan) olayları analiz ederken, açık kaynaklı MAURI870 koduna dayanan bir 4L4MD4R fidye yazılımı varyantı keşfettiler.

Fidye yazılımı, TheInnovationFactory’den fidye yazılımını indiren ve yürüten bir kötü amaçlı yazılım yükleyicisini keşfettikten sonra 27 Temmuz’da tespit edildi.[.](145.239.97[.]206).

Yükleyici, hedeflenen cihazda güvenlik izlemesini devre dışı bırakmak için tasarlanmış kötü niyetli PowerShell komutlarını ortaya çıkaran başarısız bir sömürü denemesi sonrasında tespit edildi.

Ünite 42, “4L4MD4R yükünün analizi UPX dolu ve GoLang’da yazıldığını ortaya koydu. Yürütme üzerine, örnek, AES şifreli bir yükü belleğe şifreledi, şifre çözülmüş PE dosyasını yüklemek için bellek tahsis ediyor ve yürütmek için yeni bir iş parçacığı oluşturuyor.” Dedi.

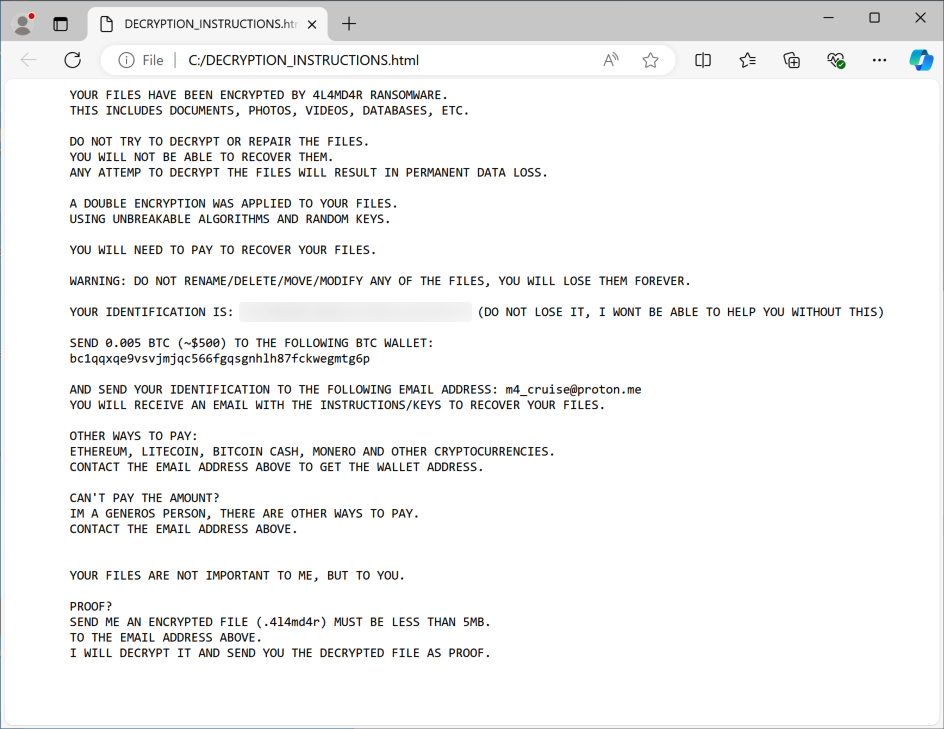

4L4MD4R fidye yazılımı, tehlikeye atılan sistemdeki dosyaları şifreler ve enfekte sistemlerde fidye notları ve şifreli dosya listeleri oluşturarak 0.005 bitcoin ödeme talep eder.

Microsoft ve Google, araç kabı saldırılarını Çin tehdit aktörlerine bağladılar ve Microsoft güvenlik araştırmacıları üç ayrı devlet destekli hack grubu adını verdi: Linen Typhoon, Violet Typhoon ve Storm-2603.

Bugüne kadar, ABD Ulusal Nükleer Güvenlik İdaresi, Eğitim Bakanlığı, Florida Gelir Bakanlığı, Rhode Island Genel Kurulu ve Avrupa ve Orta Doğu’daki hükümet ağları da dahil olmak üzere bu devam eden kampanyada çok sayıda yüksek profilli hedef tehlikeye atılmıştır.

Microsoft, “Microsoft, Çin ulus devlet aktörleri, Linen Typhoon ve Violet Typhoon’u internete bakan SharePoint sunucularını hedefleyen bu güvenlik açıklarından yararlanarak gözlemledi.” Dedi. “Buna ek olarak, Storm-2603 olarak izlenen ve bu güvenlik açıklarından yararlanan başka bir Çin merkezli tehdit oyuncusu gözlemledik. Bu istismarları kullanan diğer aktörlerle ilgili soruşturmalar hala devam ediyor.”

Hollanda Siber Güvenlik Firması Göz Güvenliği ilk olarak CVE-2025-49706 ve CVE-2025-49704’ü sıfır gün saldırılarında hedefleyen araç köyü sömürüsünü tespit etti ve başlangıçta devlet kuruluşları ve çok uluslu şirketler de dahil olmak üzere 54 uzlaştırılmış organizasyonu tanımladı. Kontrol noktası araştırması daha sonra 7 Temmuz’a tarihlenen sömürü işaretlerini, hükümeti, telekomünikasyonları ve Kuzey Amerika ve Batı Avrupa’daki teknoloji organizasyonlarını hedefleyen sömürü işaretlerini ortaya çıkardı.

Microsoft, Temmuz 2025 Patch Salı güncellemeleriyle iki kusuru yamaladı ve tam yama SharePoint sunucularını tehlikeye atmak için sıfır günler için iki yeni CVE kimliği (CVE-2025-53770 ve CVE-2025-53771) atadı.

Göz Güvenliği Şefi Teknoloji Sorumlusu Piet Kerkhofs, BleepingComputer’a gerçek kapsamın ilk tahminlerin çok ötesine uzandığını, firmanın verileri, saldırganların en az 148 kuruluşun ağları arasında kötü amaçlı yazılımları olan en az 400 sunucuyu enfekte ettiğini ve birçoğu uzatılmış dönemler boyunca tehlikeye girdiğini söyledi.

Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), CVE-2025-53770 Uzak Kod Yürütme Güvenlik Açığı’nı, araç kabuğu istismar zincirinin bir kısmını sömürülen kusurlar kataloğuna ekledi ve federal ajanslara 24 saat içinde sistemlerini güvence altına almasını emretti.

Şifre mağazalarını hedefleyen kötü amaçlı yazılımlar, saldırganlar gizli mükemmel soygun senaryolarını yürütürken, kritik sistemleri sızdırarak ve sömürerek 3 kat arttı.

Saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 Miter ATT & CK tekniklerini keşfedin.