Fidye yazılımı çeteleri artık JetBrains’in TeamCity sürekli entegrasyon ve dağıtım sunucusundaki yakın zamanda yamalanan kritik bir güvenlik açığını hedef alıyor.

Kusur (şu şekilde izlenir: CVE-2023-42793 ve 9,8/10 önem puanıyla etiketlenmiş), kimliği doğrulanmamış saldırganların, kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırılarda bir kimlik doğrulama atlama zayıflığından başarıyla yararlandıktan sonra uzaktan kod yürütme (RCE) elde etmesine olanak tanır.

İsviçreli güvenlik firması Sonar (araştırmacıları güvenlik açığını keşfedip bildirdi), JetBrains’in 21 Eylül’de TeamCity 2023.05.4’ün piyasaya sürülmesiyle kritik güvenlik sorununu ele almasından bir hafta sonra tüm teknik ayrıntıları yayınladı.

JetBrains, kusurun yamalı sürümden önceki tüm TeamCity sürümlerini etkilediğini, ancak yalnızca Windows, Linux ve macOS’ta yüklü veya Docker’da çalışan Şirket İçi sunucuları etkilediğini söylüyor.

Sonar güvenlik açığı araştırmacısı Stefan Schiller, “Bu, saldırganların yalnızca kaynak kodunu çalmakla kalmayıp aynı zamanda depolanan hizmet sırlarını ve özel anahtarlarını da çalmasına olanak tanıyor” dedi.

“Ve daha da kötüsü: Saldırganlar derleme sürecine erişim sayesinde kötü amaçlı kodlar yerleştirebilir, yazılım sürümlerinin bütünlüğünü tehlikeye atabilir ve tüm alt kullanıcıları etkileyebilir.”

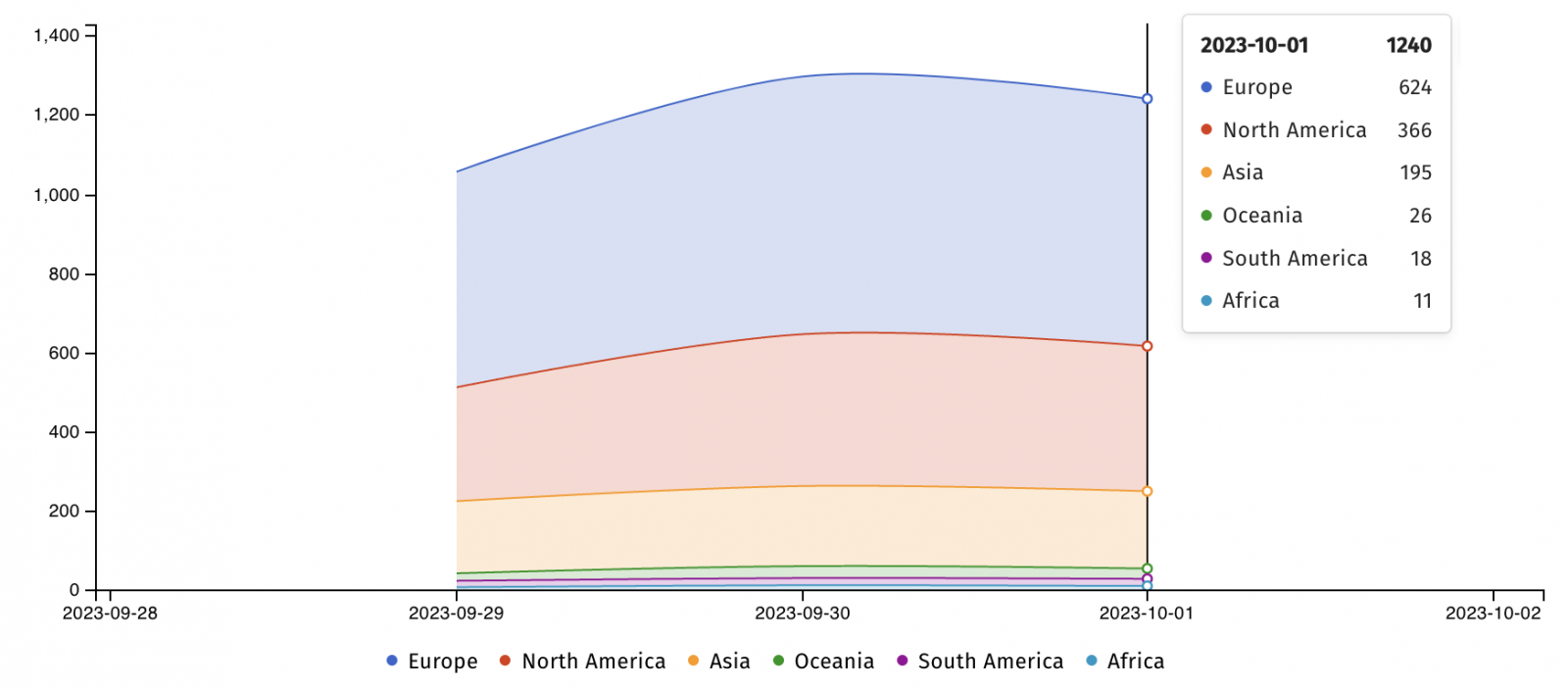

Kâr amacı gütmeyen internet güvenlik kuruluşu Shadowserver Foundation’daki güvenlik araştırmacıları, yama yapılmamış 1240 TeamCity sunucusunun saldırılara karşı savunmasız olduğunu buldu.

Savunmasız TeamCity sunucularına belirlenen hedefler

Tehdit istihbaratı şirketleri GreyNoise ve PRODAFT’a göre, Sonar’ın blog gönderisini yayınlamasından sadece birkaç gün sonra birden fazla saldırgan bu kritik kimlik doğrulama hatasından yararlanmaya başladı.

PRODAFT, çok sayıda fidye yazılımı operasyonunun halihazırda CVE-2023-42793 açıklarını cephaneliğine eklediğini ve bunları savunmasız TeamCity sunucularını ihlal etmek için kullandığını söyledi.

“Birçok popüler fidye yazılımı grubu, CVE-2023-42793’ü silah haline getirmeye başladı ve iş akışlarına yararlanma aşamasını ekledi.” PRODAFT uyardı hafta sonu boyunca.

“BLINDSPOT platformumuz, son üç gün içinde tehdit aktörleri tarafından istismar edilen çok sayıda kuruluş tespit etti. Ne yazık ki, önümüzdeki haftalarda çoğunun başı büyük dertte olacak.”

En az 56 farklı IP adresinden kaynaklanan saldırılar, yama yapılmamış kurulumlara sızmak için ortak çabalarla, GreyNoise tarafından aktif olarak Internet’e açık JetBrains TeamCity sunucularını hedef aldığı görüldü.

İki gün önce GreyNoise uyarıldı 29 Eylül’den önce sunucularına yama uygulayamayan tüm kuruluşların sistemlerinin zaten tehlikeye girmiş olma ihtimali yüksektir.

JetBrains, TeamCity yazılım oluşturma ve test otomasyon platformunun, aralarında Citibank, Ubisoft, HP, Nike ve Ferrari’nin de bulunduğu dünya çapında 30.000’den fazla kuruluştaki geliştiriciler tarafından kullanıldığını söylüyor.