Ağ rehine durumlarından ve bunları nasıl yönettiğinden otantik hikayeler paylaşan gerçek bir fidye yazılımı arabulucusundan özel bilgiler edinin.

Fidye Yazılımı Endüstrisi

Ransomware bir endüstridir. Bu nedenle, kendi iş mantığına sahiptir: kuruluşlar, sistemleri ve verileri üzerinde kontrolü yeniden kazanmak için kripto para biriminde para öderler.

Bu endüstri ortamı, başlangıçta fidye yazılımının kötü amaçlı yazılımını geliştiren yaklaşık 10-20 temel tehdit aktöründen oluşuyor. Kötü amaçlı yazılımı dağıtmak için, yaygın olarak kullanılan bağlı kuruluşlar ve distribütörlerle çalışırlar. kimlik avı saldırıları organizasyonları ihlal etmek. Kârların yaklaşık %70’i bağlı kuruluşlara ve %10-%30’u bu geliştiricilere tahsis edilerek dağıtılır. Kimlik avının kullanımı, oyun, finans ve sigorta gibi çevrimiçi tabanlı sektörleri özellikle savunmasız hale getirir.

Fidye yazılımı endüstrisi, finansal motivasyonlarının yanı sıra jeopolitik politikalardan da etkilenir. Örneğin, Haziran 2021’de Colonial Pipeline ve JBS’ye yapılan fidye yazılımı saldırılarının ardından Byden yönetimi, fidye yazılımının Ulusal Güvenlik için bir tehdit olduğunu duyurdu. Yönetim daha sonra saldırganlar için “sınır dışı” olan kritik altyapıları listeledi.

Bu adımların ardından bir takım tehdit aktörleri yön değiştirmeye karar vererek hastaneler, enerji santralleri ve eğitim kurumları gibi temel ve temel kuruluşlara saldırmayacaklarını açıkladılar. Birkaç ay sonra FBI, önde gelen fidye yazılımı grubu REvil’e saldırdıklarını bildirdi:

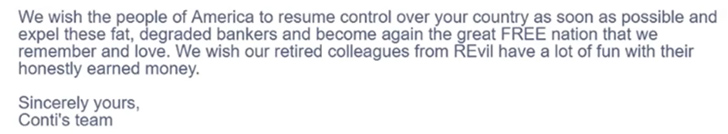

Saldırı, Conti grubundan ideolojik amaçlarını yansıtan bir yanıt aldı:

Fidye Yazılımı Aşıları

Bir fidye yazılımı olayını yönetmek, bir rehine durumunu yönetmeye benzer. Bu nedenle, bir fidye yazılımı olayına hazırlanmak için kuruluşların benzer bir kriz yönetimi yapısı kullanması önerilir. Bu yapı aşağıdaki işlevlere dayanmaktadır:

1. Bir kriz yöneticisi:

- Teknolojik, ticari ve yasal yolları koordine eder.

- Teknolojik takip, adli tıp, soruşturma, kontrol altına alma, iyileştirme ve kurtarma ile profesyonel diyaloğu içerir. Bu aşamada, organizasyon ve olay müdahale ekipleri olayın kapsamını değerlendirir. Örneğin, saldırganların sistemde ne kadar derinde olduğu, ne kadar veri sızdırıldığı vb.

- İş yolu, iş sürekliliği planları ile medya ve halkla ilişkiler konularını kapsar. Bunlar genellikle olayın kapsamı netleştiğinde yürütülür. Kamu açıklamaları yapılırken mümkün olduğunca şeffaf ve doğru olunması tavsiye edilir.

- Yasal yol, yasal, düzenleyici ve uyumluluk hususlarını içerir. Hangi yönergelere uyulması gerektiğini ve hangi zaman dilimlerinde takip ederler. Bazen kriz yöneticileri de olurlar.

- Kriz yöneticisi karar verici olamaz.

2. Bir karar verme grubu:

- Kriz yöneticisinden gelen verilere dayanarak bilinçli kararlar veren grup veya kişi.

3. Kolluk kuvvetleri:

- Bu ilişkiyi önceden tanımlamanız önerilir. Kapsam, onları bilgilendirmek kadar minimal ve tüm krizi yönetmelerine izin verecek kadar derin olabilir.

4. Sigorta:

Cato Networks Kıdemli Güvenlik Stratejisi Direktörü Etay Maor’a göre, “Bu fidye yazılımı hizmetlerinin paketlerini sunan daha fazla şirket görüyoruz. Ancak, en profesyonel yanıtı sağlamak için bu rolleri ayırmanız önerilir.”

Profesyonel Arabulucunun Rolü

Profesyonel müzakere, çeşitli gasp durumlarında bilgisayar korsanı ile profesyonel iletişimden yararlanma eylemidir. Rol dört temel unsurdan oluşur:

1. Etkinliğin kapsamının belirlenmesi – İlk 24-48 saat içinde gerçekleşir. Neyin tehlikeye atıldığını, saldırganların sistemde ne kadar derinde olduğunu, eylemin tek, çift veya üçlü fidye yazılımı olup olmadığını, saldırının mali amaçlı mı yoksa siyasi mi yoksa kişisel bir saldırı mı olduğunu vb. anlamayı içerir.

Vakaların %90’ında saldırı mali amaçlıdır. Politik amaçlarla kullanılıyorsa, fidye ödendikten sonra bile bilgiler kurtarılamayabilir.

2. Tehdit aktörünün profilini çıkarma – Grubun bilinip bilinmediğini, davranış kalıplarını ve örgütsel yapılarını anlamayı içerir. Saldırganın kim olduğunu anlamak iletişimi etkiler.

Örneğin, arabulucu saldırganın yerel saatinin kaç olduğunu öğrenerek saldırganın nereden geldiğini belirleyebilir. Bu, indirim istemek için resmi tatillerden yararlanmak gibi pazarlık şartlarını iyileştirmek için kullanılabilir.

3. “Anlaşmasızlığın maliyeti”nin değerlendirilmesi – Fidyeyi ödemezlerse ne olacağını karar vericilere ve kriz yöneticilerine yansıtmak.

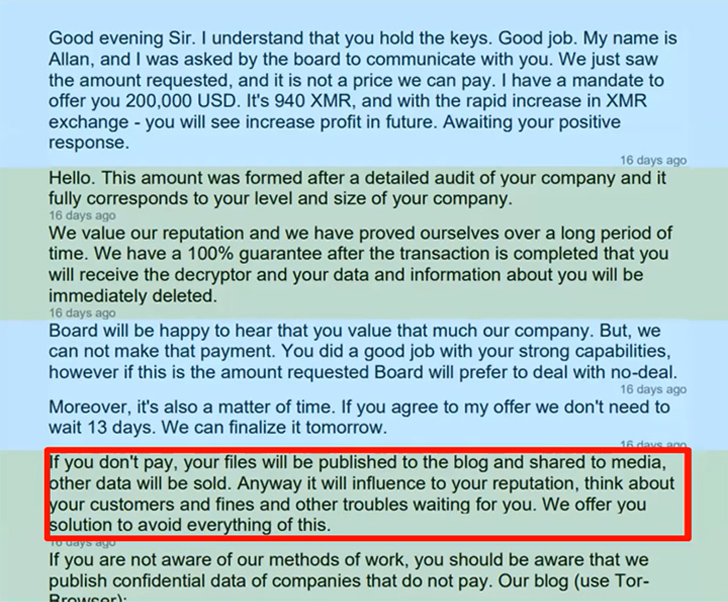

4. Müzakere hedeflerini tanımlama – Sorun ödeyip ödememek değil. Bu bir iş kararı. Müzakerelerin amacı bilgi, zaman ve daha iyi şartlar için müzakere etmektir. Bazen bu, daha düşük bir ödeme ile sonuçlanabilir veya hatta şirketin kendi kendine iyileşmesine izin verebilir.

Örneğin, bir şirket müzakereler yoluyla 13 gün satın alarak bilgilerini geri almalarını ve fidye ödemekten tamamen vazgeçmelerini sağladı.

Ödemek mi Ödememek mi?

Etay Maor, “Fidye yazılımı bir BT sorunu değil, bir iş sorunudur” yorumunda bulunuyor. Ödeme yapıp yapmama kararı, birçok faktörden etkilenen bir iş kararıdır. Resmi FBI politikası ödememek olsa da, CEO karar verirse şirketlerin bunu yapmasına olanak tanır.

Örneğin, bir çevrimiçi oyun şirketi, operasyonlarının kesintiye uğradığı her saat için fidye talebinden daha fazla para kaybediyordu ve bu durum, pazarlık süresini en aza indirirken fidyeyi mümkün olan en kısa sürede ödeme kararlarını etkiliyordu. ABD milletvekilleri fidye yazılımı ödemesini de yasaklamadı. Bu da sorunun ne kadar karmaşık olduğunu gösteriyor.

Fidye Yazılım Saldırılarına Karşı Koruma İpuçları

Fidye yazılımı daha belirgin hale geliyor, ancak kuruluşlar buna karşı koruma sağlayabilir. Fidye yazılımı, kimlik avı saldırılarına ve yama uygulanmamış hizmetlere dayanır. Bu nedenle, CEO’ların yazılım ve altyapının yamalı ve güncel olduğundan ve tüm önemli bilgilerin yedeklendiğinden emin olmak için BT ekipleriyle düzenli olarak görüşmeleri önerilir. Bu, fidye yazılımının güvenlik açıklarından yararlanma ve sistemlere girme şansını önemli ölçüde azaltacaktır.

Fidye yazılımı saldırıları ve bunların gerçek zamanlı olarak nasıl yönetildiği hakkında daha fazla bilgi edinmek için ana sınıfın tamamını buradan izleyin.