Dolandırıcılık Yönetimi ve Siber Suçlar , Yönetişim ve Risk Yönetimi , Sağlık Hizmetleri

HHS: Grup, VPN’lerde MFA Eksikliği Olan Küçük ve Orta Ölçekli Kuruluşları Hedeflemeyi Tercih Ediyor Gibi Görünüyor

Marianne Kolbasuk McGee (SağlıkBilgi Güvenliği) •

13 Eylül 2023

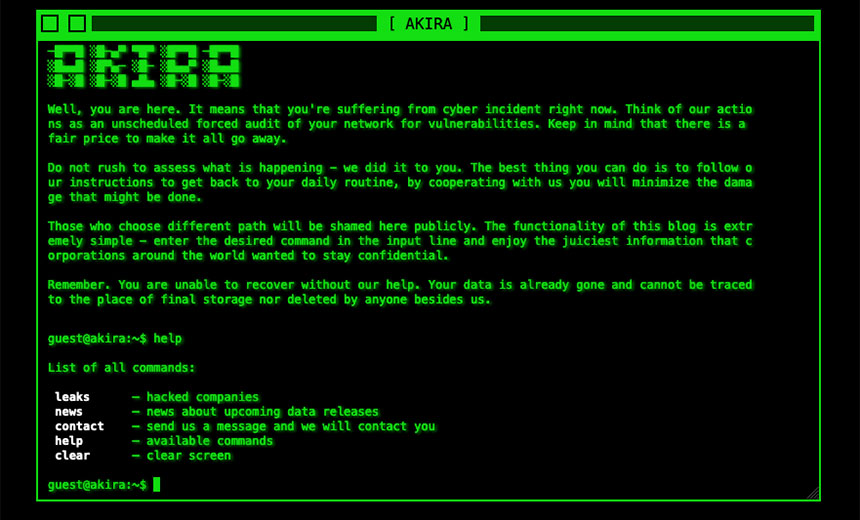

Federal yetkililer sağlık sektörünü, yaklaşık altı ay önce ortaya çıkan ve birçok sektörde ağırlıklı olarak küçük ve orta ölçekli kuruluşlara yönelik düzinelerce saldırıyla ilişkilendirilen bir hizmet olarak fidye yazılımı grubu olan Akira’nın oluşturduğu tehditler konusunda uyarıyor.

Ayrıca bakınız: İsteğe Bağlı | İnsan Davranışını Anlamak: Perakendenin ATO ve Dolandırıcılığı Önleme Zorluklarıyla Mücadele

Sağlık ve İnsani Hizmetler Bakanlığı Sağlık Sektörü Siber Güvenlik Koordinasyon Merkezi Salı günü yayınlanan bir tehdit uyarısında, grubun sanal özel ağlarda çok faktörlü kimlik doğrulamanın uygulanmadığı kuruluşları tercih ettiğini söyledi.

HHS HC3, veri hırsızlığı ve ardından fidye yazılımı şifrelemesini içeren çifte gasp saldırıları gerçekleştiren Akira’nın, ilk kötü amaçlı yazılım dağıtımını, güvenliği ihlal edilmiş kimlik bilgilerinden yararlanmak ve özellikle çok faktörlü kimlik doğrulamanın kullanılmadığı sanal özel ağlardaki zayıflıklardan yararlanmak da dahil olmak üzere çeşitli yöntemlerle elde ettiğini söyledi. .

HHS HC3, ek saldırı yöntemlerinin kimlik avı e-postalarını, kötü amaçlı web sitelerini, arabadan indirme saldırılarını ve Truva atlarını içerdiğini söyledi.

HHS HC3, araştırmacıların Akira’nın dağılmış Conti fidye yazılımı grubuyla benzerlikler taşıdığını gözlemlediğini söyledi. Ajans, “Bu, tespit edilen bazı kod örtüşmelerinin ve ChaCha 2008 uygulamasının yanı sıra anahtar oluşturma kodunun bir sonucuydu; her ikisi de Conti tarafından kullanılan koda benziyor” dedi.

İki grup aynı zamanda başka benzerlikler de paylaşıyor: Winnt ve Trend Micro da dahil olmak üzere Akira fidye yazılımının şifrelemekten kaçındığı liste hariç tutulan öğeler Conti fidye yazılımı türlerinde aynıdır ve HHS HC3, araştırmacıların Akira ve Conti tarafından kullanılan kripto para cüzdanlarında çakışmalar bulduğunu söyledi. .

Ajans, Akira’nın sağlık sektörünün yanı sıra finans, emlak ve imalat gibi diğer sektörleri de hedeflediğini söyledi.

Çifte Gasp

Akrira, dosyaları şifrelemeden önce kurban organizasyonun verilerini sızdırıyor ve fidye ödenmediği takdirde hassas bilgileri kamuya açıklayacağı tehdidinde bulunuyor. HHS HC3, “Grup ayrıca mağdurlara şifre çözücüye para ödememeleri ve özellikle hassas bilgilerin yayınlanmaması için daha düşük maliyetli bir seçenek sunuyor.” diye yazıyor.

“Kötü amaçlı yazılım bulaştığında gölge birim kopyalarını kaldırmak için PowerShell’i başlatacak ve şifreleme tamamlandıktan sonra dosyanın uzantısı ‘.akira’ uzantısıyla yeniden atanacak. Saldırganlar ayrıca LSASS kimlik bilgisi dökümleri aracılığıyla yanal hareket etmeye ve ayrıcalık yükseltmeye çalışıyor.” ajans söyledi.

HHS HC3, Akira’nın fidye ödemesi taleplerinin 200.000 ila 4 milyon dolar arasında değiştiğini söyledi.

Saldırı Kalıpları

Haziran ayında güvenlik firması Avast, Akira fidye yazılımı için hem etkilenen Windows hem de Linux dosyalarının şifresini çözebileceğini söylediği ücretsiz bir şifre çözücü yayınladı (bkz.: Akira Ransomware’in Kripto Kilitleyen Kötü Amaçlı Yazılım Günleri Sayılı mı?).

Ancak ücretsiz bir şifre çözücünün bulunmasının Akira’nın saldırılarını caydırıp caydırmadığı belirsiz. Haziran ayında grubun karanlık web sitesi 63 kurbanın olduğunu iddia etti. Ancak karanlık ağı izleyen tehdit istihbarat firması Darkfeed.io’ya göre Perşembe günü itibarıyla bu sayı 96 kuruluşa yükseldi.

Geçtiğimiz Perşembe günü güncellenen yeni bir blogda, Güvenlik firması Rapid7, yönetilen tespit ve müdahale ekiplerinin, Cisco ASA SSL VPN cihazlarını (fiziksel ve sanal) hedef alan, en az Mart 2023’e (Akira zamanına) kadar uzanan tehdit faaliyetlerinde artış gözlemlediğini bildirdi. ilk kez ortaya çıktı.

Rapid7, “Yönetilen hizmet ekiplerimizin müdahale ettiği birçok olay, Akira ve LockBit gruplarının fidye yazılımı dağıtımıyla sonuçlandı” dedi.

Ayrıca firma, Rapid7’nin yönetilen hizmet ekiplerinin 2023’ün ilk yarısında müdahale ettiği tüm olayların yaklaşık %40’ının VPN veya sanal masaüstü altyapısında MFA eksikliğinden kaynaklandığını bildirdi.

Rapid7, “Bu olaylar, zayıf veya varsayılan kimlik bilgilerinin kullanımının hala yaygın olduğunu ve genel olarak kimlik bilgilerinin, kurumsal ağlardaki gevşek MFA uygulamalarının bir sonucu olarak genellikle korunmadığını güçlendiriyor” diye yazdı.

Güvenlik firması Emsisoft’tan tehdit analisti Brett Callow, gerçekten de, çalışanların kimlik bilgilerinin kimlik avı veya diğer yöntemlerle tehlikeye atılması durumunda, MFA kullanmayan bir kuruluşun “kötü bir sonuca sahip olma ihtimalinin, mevcut olandan çok daha yüksek olduğunu” söyledi.

Information Security Media Group’a şöyle konuştu: “Kuruluşların risk profillerini azaltmak için yapabilecekleri en iyi şey kendilerini daha az savunmasız hale getirmektir ve bunu MFA kullanarak ve diğer siber güvenlik 101’lerini işaretleyerek yapabilirler.”

“Sonuç olarak siber saldırıların çoğu fırsatçı ve önlenebilirdir” dedi.

HHS HC3, MFA uygulamasının yanı sıra, sağlık sektörü kuruluşlarının, sistemleri düzenli olarak güncelleme ve düzeltme ekleri uygulama, kaba kuvvet saldırılarına karşı savunma için hesap kilitleme politikaları uygulama, ağ bölümlemesi uygulama ve sağlam bir kurtarma ve olay müdahale planına sahip olma dahil olmak üzere diğer birçok kritik önleyici adımı atmasını önermektedir. .