ABD ve İngiltere yetkilileri, tarafından işletilen darknet web sitelerine el koydu Kilit Biti, dünya çapında 2.000’den fazla kurbanı olduğunu iddia eden ve 120 milyon doların üzerinde zorla ödeme alan üretken ve yıkıcı bir fidye yazılımı grubu. LockBit’in kurbanları utandıran web sitesi, ödeme yapmayan fidye yazılımı kurbanlarından çalınan verileri listelemek yerine artık ücretsiz kurtarma araçlarının yanı sıra LockBit bağlı kuruluşlarının dahil olduğu tutuklamalar ve cezai suçlamalar hakkında haberler sunuyor.

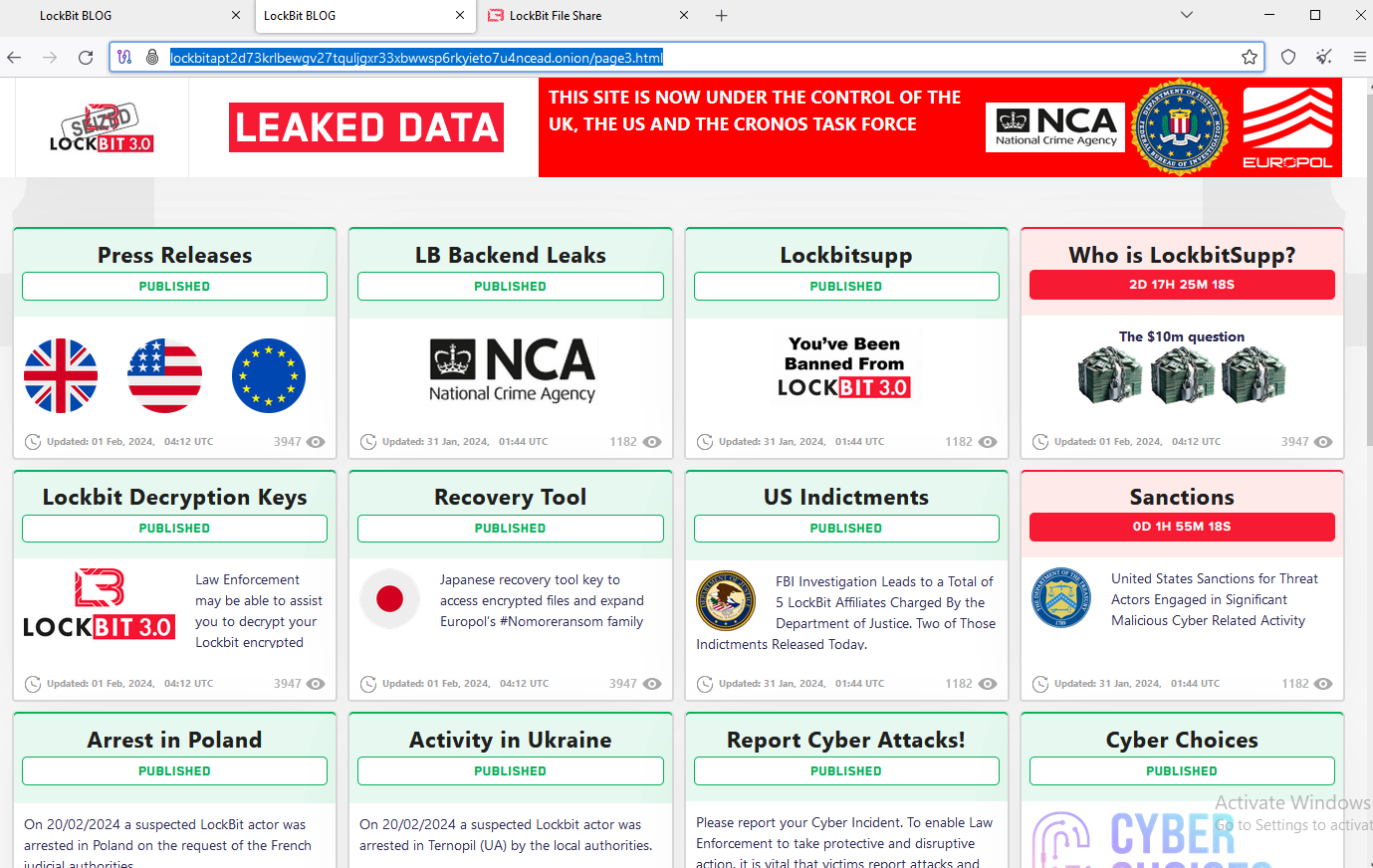

Müfettişler, basın bültenleri ve ücretsiz şifre çözme araçlarını öne çıkarmak için LockBit’in kurbanları utandıran web sitesindeki mevcut tasarımı kullandı.

“Cronos Operasyonu” olarak adlandırılan kolluk kuvvetleri eylemi, yaklaşık üç düzine sunucunun ele geçirilmesini içeriyordu; LockBit üyesi olduğu iddia edilen iki kişinin tutuklanması; iki iddianamenin mühürlenmesi; ücretsiz bir LockBit şifre çözme aracının piyasaya sürülmesi; ve çetenin faaliyetleriyle bağlantılı olduğu düşünülen 200’den fazla kripto para birimi hesabının dondurulması.

LockBit üyeleri, Amerika Birleşik Devletleri’nde ve dünya çapında binlerce kurbana yönelik saldırılar gerçekleştirdi. ABD Adalet Bakanlığı (DOJ). İlk kez Eylül 2019’da ortaya çıkan çetenin yüz milyonlarca ABD doları fidye talebinde bulunduğu ve 120 milyon doların üzerinde fidye ödemesi yaptığı tahmin ediliyor.

LockBit, bir hizmet olarak fidye yazılımı grubu olarak çalışıyordu; burada fidye yazılımı çetesi, kurşun geçirmez barındırma ve etki alanlarından kötü amaçlı yazılımın geliştirilmesine ve bakımına kadar her şeyle ilgileniyor. Bu arada, yeni kurbanları bulmaktan yalnızca bağlı kuruluşlar sorumlu ve gruba ödenen fidye miktarının yüzde 60 ila 80’ini alabiliyorlar.

Avrupa polis teşkilatı Europol’den Cronos Operasyonu hakkında yapılan açıklamada, aylarca süren sızmanın, LockBit’in birincil platformunun ve Hollanda, Almanya, Finlandiya, Fransa, İsviçre, Avustralya’daki 34 sunucunun devre dışı bırakılması da dahil olmak üzere diğer kritik altyapının tehlikeye atılmasıyla sonuçlandığı belirtildi. Amerika Birleşik Devletleri ve Birleşik Krallık. Europol, Polonya ve Ukrayna’da iki şüpheli LockBit aktörünün tutuklandığını ancak gözaltına alınanlar hakkında daha fazla bilgi yayınlanmadığını söyledi.

Adalet Bakanlığı bugün LockBit’in aktif üyesi oldukları iddia edilen iki Rus adama yönelik iddianameleri açıkladı. Hükümet Rus uyruklu olduğunu söylüyor Artur Sungatov ABD genelinde imalat, lojistik, sigorta ve diğer şirketlerdeki kurbanlara karşı LockBit fidye yazılımını kullandı.

Ivan Gennadievich Kondratyevnamı diğer “Bassterlord”un LockBit’i ABD, Singapur, Tayvan ve Lübnan’daki hedeflere karşı kullandığı iddia ediliyor. Kondratyev ayrıca Sodinokibi (diğer adıyla “REvil”) fidye yazılımı varyantını verileri şifrelemek, kurban bilgilerini sızdırmak ve Alameda County, California merkezli bir kurumsal kurbandan zorla fidye ödemesi almak için kullandığı iddiasından kaynaklanan üç suçla da suçlanıyor (PDF) .

Sungatov ve Kondratyev’in suçlamalarıyla birlikte toplam beş LockBit üyesi resmi olarak suçlandı. Mayıs 2023’te ABD yetkilileri, LockBit üyesi olduğu iddia edilen iki kuruluşa karşı iddianameleri açıkladı. Mikhail “Wazawaka” Matveev Ve Mihail Vasilyev.

Bradford, Ontario, Kanada’dan 35 yaşındaki Vasiliev, Kanada’da gözaltında tutuluyor ve Amerika Birleşik Devletleri’ne iade edilmeyi bekliyor (Vasiliev’e karşı şikayet bu PDF’de bulunmaktadır). Matveev hâlâ kaçak durumda, muhtemelen hâlâ Rusya’da. Ocak 2022’de KrebsOnSecurity, Wazawaka’nın Rusça siber suç forumlarındaki birçok takma ad ve iletişim ayrıntılarından Abaza, RU’dan 31 yaşındaki Mikhail Matveev’e kadar uzanan ipuçlarını takip eden Ağ Erişim Aracısı Kimdir ‘Wazawaka’yı yayınladı.

FBI’ın Matveev için aranan posteri.

Haziran 2023’te Rus vatandaşı Ruslan Magomedoviç Astamirov New Jersey’de, LockBit’in Florida, Japonya, Fransa ve Kenya’daki kurbanlara karşı konuşlandırılması da dahil olmak üzere LockBit komplosuna katılmakla suçlandı. Astamirov şu anda ABD’de tutuklu olarak yargılanmayı bekliyor.

LockBit’in aynı anda birden fazla fidye yazılımı grubuyla çalışan bağlı kuruluşları işe aldığı biliniyordu ve bu yayından kaldırma işleminin rakip fidye yazılımı bağlı kuruluş operasyonları üzerinde ne gibi bir etkisi olabileceği belirsiz. Güvenlik firması ProDaft Twitter/X’te, araştırmacılar tarafından LockBit’e sızmanın “FIN7, Wizard Spider ve EvilCorp gibi diğer kötü şöhretli gruplarla bağlantılar da dahil olmak üzere her bağlı kuruluşun yapılarına derinlemesine görünürlük” sağladığını söyledi.

Çetenin liderlerinden biri, Rus dilindeki siber suç forumu XSS’de LockBit’in kaldırılmasıyla ilgili uzun bir başlıkta şunları söyledi: FBI ve İngiltere’nin Ulusal Suç Ajansı (NCA), Web geliştirmede yaygın olarak kullanılan bir komut dosyası dili olan PHP’deki bilinen bir güvenlik açığını kullanarak sunucularına sızmıştı.

XSS’nin birçok sakini, PHP kusurunun neden LockBit’in övülen “Bug Bounty” programı tarafından işaretlenmediğini yüksek sesle merak etti; bu program, LockBit’in çevrimiçi altyapısını zayıflatma tehdidi oluşturan tüm güvenlik açıklarını bulup sessizce bildirebilecek bağlı kuruluşlara mali bir ödül vaat ediyordu.

Bu, birkaç XSS üyesinin, güvenlik hatasıyla ilgili gruba alay eden memler yayınlamaya başlamasına neden oldu.

Bir sakin, “Bu, FBI’ın ortaklık programına sızma testi hizmeti sağladığı anlamına mı geliyor?” diye espri yaptı. “Yoksa hata ödül programına katılmaya mı karar verdiler? 🙂 :)”

Federal müfettişler ayrıca LockBit üyelerini ele geçirme bildirimleriyle trollüyor gibi görünüyor. LockBit’in veri sızıntısı sitesinde daha önce listelenen her kurban organizasyonu için, kurbanın çalınan dosyalarının çevrimiçi yayınlanmasından önce fidye talebini ödemesi için kalan süreyi gösteren bir geri sayım sayacı bulunuyordu. Şimdi, utanç verici sitenin en üstteki girişi, LockBit çetesinin resmi olmayan sözcüsü veya kuklası olan “LockBitSupp”un kamuya açık olarak ifşa edilmesine kadar olan geri sayım sayacıdır.

Ocak 2024’te LockBitSupp, XSS forum üyelerine, FBI’ın kişisel bilgilerinin ifşa edilmesi ve/veya tutuklanması için bir ödül teklif etmemesi nedeniyle hayal kırıklığına uğradığını ve buna karşılık olarak kendi başına bir ödül koyduğunu, bu ödülü keşfedebilen herkese 10 milyon dolar teklif ettiğini söyledi. gerçek adı.

LockBitSupp 22 Ocak 2024’te “Tanrım, bana kimin ihtiyacı var?” diye yazdı. “FBI web sitesinde benim için bir ödül bile yok. Bu arada bu şansı bana tam adımı söyleyebilecek kişiye verilecek ödül miktarını 1 milyon dolardan 10 milyon dolara çıkarmak için kullanmak istiyorum. Adımı öğrenip bana söyleyen ve nasıl bulduğunu açıklayan kişi 10 milyon dolar alacak. FBI’ın suçluları ararken 10 milyon ABD dolarına varan bir ödül teklif eden belirsiz ifadeler kullandığını lütfen unutmayın; bu FBI’ın size 100 ABD doları ödeyebileceği anlamına gelir, çünkü teknik olarak bu 10 milyona kadar bir miktardır. Öte yandan ne eksik ne fazla, 10 milyon dolar ödemeye hazırım.”

Mark StockleyMalwarebytes güvenlik firmasının siber güvenlik savunucusu, NCA’nın LockBit sitesini devralarak ve onu bu şekilde kullanarak açıkça LockBit grubunu ve lideri LockBitSupp’u trollediğini söyledi.

Stockley, “Bunun bir kaza olduğunu düşünmüyorum; fidye yazılımı grupları birbirleriyle bu şekilde konuşuyor” dedi. “Bu, kolluk kuvvetlerinin anın tadını çıkarmak için zaman ayırması ve LockBit’i kendi dilinde küçük düşürmesi ve muhtemelen itibarını kaybetmesidir.”

Bugün düzenlenen basın toplantısında FBI, Cronos Operasyonu’nun Fransa’daki Jandarma-C3N’den gelen soruşturma yardımını da içerdiğini söyledi; Almanya’daki Eyalet Kriminal Polis Ofisi LKA ve Federal Kriminal Polis Ofisi; İsviçre’de Fedpol ve Zürih Kanton Polisi; Japonya’daki Ulusal Polis Teşkilatı; Avustralya Federal Polisi; İsveç Polis Otoritesi; Finlandiya Ulusal Soruşturma Bürosu; Kanada Kraliyet Atlı Polisi; ve Hollanda Ulusal Polisi.

Adalet Bakanlığı, LockBit’in hedef aldığı kurbanların, etkilenen sistemlerin şifresinin başarılı bir şekilde çözülüp çözülemeyeceğini belirlemek için https://lockbitvictims.ic3.gov/ adresinden FBI ile iletişime geçmesi gerektiğini söyledi. Ayrıca Europol tarafından desteklenen Japon Polisi, LockBit 3.0 Black Ransomware tarafından şifrelenen dosyaları kurtarmak için tasarlanmış bir kurtarma aracı yayınladı.