CISA, NSA ve MS-ISAC bugün ortak bir danışma belgesinde, saldırganların kötü amaçlı amaçlar için meşru uzaktan izleme ve yönetim (RMM) yazılımlarını giderek daha fazla kullandıkları konusunda uyardı.

Daha da endişe verici bir şekilde, CISA, Ekim 2022’nin ortalarında bir Silent Push raporunun yayınlanmasının ardından, EINSTEIN izinsiz giriş tespit sistemini kullanan çok sayıda federal sivil yürütme şubesi (FCEB) kurumunun ağlarında kötü amaçlı etkinlik keşfetti.

Bu etkinlik, Silent Push tarafından bildirilen “yaygın, finansal amaçlı kimlik avı kampanyası” ile bağlantılıydı ve Eylül 2022’nin ortalarında tek bir FCEB ağında tespit edildikten sonra “diğer birçok FCEB ağında” tespit edildi.

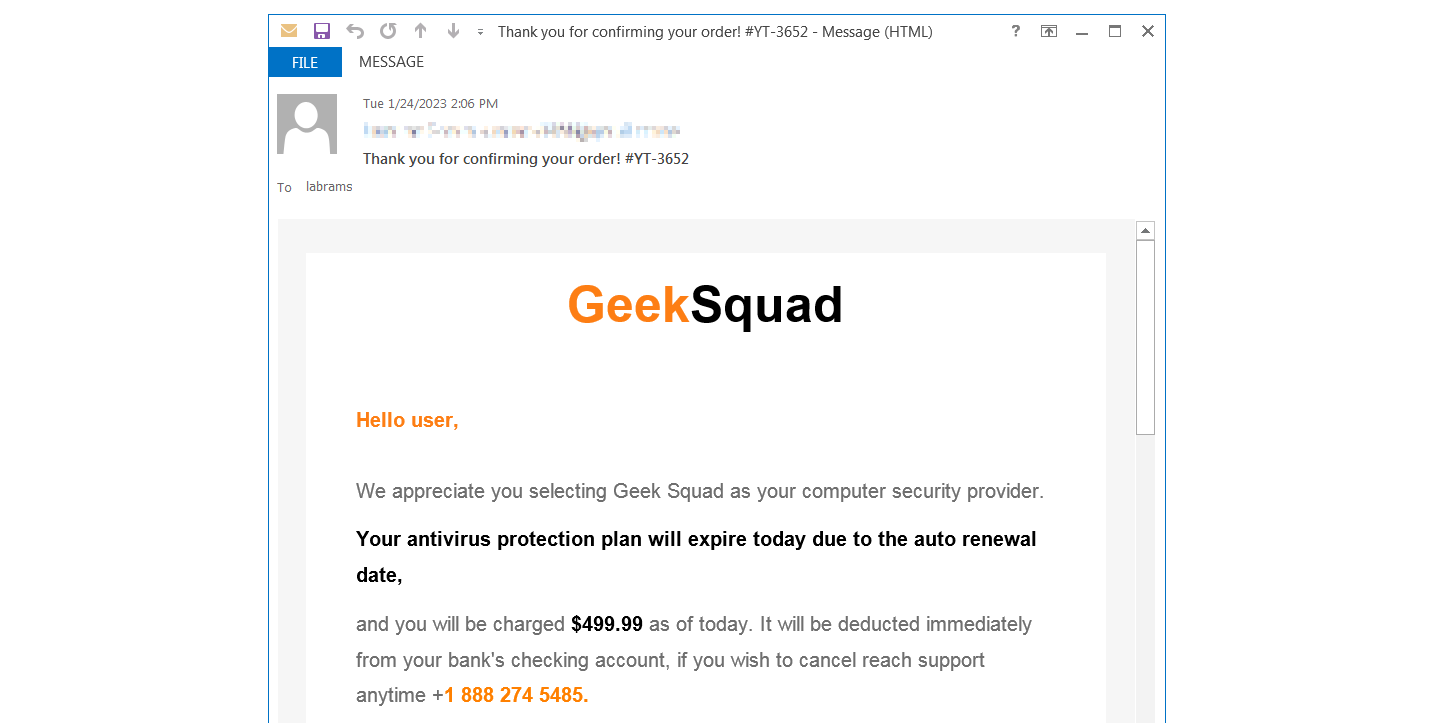

Bu kampanyanın arkasındaki saldırganlar, en az 2022 Haziran ortasından itibaren federal personelin hükümet ve kişisel e-posta adreslerine yardım masası temalı kimlik avı e-postaları göndermeye başladı.

Danışma belgesinde, “Yazım yapan kuruluşlar, en azından Haziran 2022’den bu yana, siber suç aktörlerinin FCEB federal personelinin kişisel ve devlet e-posta adreslerine yardım masası temalı kimlik avı e-postaları gönderdiğini değerlendiriyor.”

“E-postalar ya ‘birinci aşama’ kötü amaçlı etki alanına bir bağlantı içeriyor ya da alıcılardan siber suçluları aramalarını istiyor, onlar da alıcıları birinci aşama kötü amaçlı etki alanını ziyaret etmeye ikna etmeye çalışıyor.”

Bu kampanyada FCEB personelini hedef alan saldırılar gibi geri arama kimlik avı saldırıları, 2021’in ilk çeyreğinden bu yana %625 gibi büyük bir büyüme gördü ve fidye yazılımı çeteleri tarafından da benimsendi.

Bu gruplar, Silent Ransom Group, Quantum (şimdi Dagon Locker) ve Royal gibi Conti siber suç operasyonundan ayrılan grupları içerir.

Normal kimlik avı e-postalarının aksine, geri arama kimlik avı saldırıları, bir tehdit aktörünün web sitesine bağlantı içermez. Bunun yerine, bir hedefi listelenen bir telefon numarasını aramaya ikna etmek için yüksek fiyatlı abonelik yenilemeleri gibi tuzaklar kullanırlar.

Bir hedef numarayı aradığında, kendisine yenileme ücretini iade etmek için gerekli yazılımı indirmesi için bir web sitesi açması söylenecektir.

E-postalar bunun yerine kötü amaçlı bağlantılar yerleştirdiğinde, kullanılan kimlik avı etki alanları Microsoft, Amazon ve Paypal dahil olmak üzere yüksek profilli markaların kimliğine bürünmek için tasarlandı.

Gömülü bağlantıların tıklanması, varsayılan web tarayıcısını açar ve saldırganların RMM sunucusuna bağlanan AnyDesk ve ScreenConnect’in taşınabilir sürümlerini indirmek için ikinci aşama bir etki alanına bağlanmak üzere tasarlanmış kötü amaçlı yazılımları otomatik olarak indirir.

Yürütülebilir taşınabilir uzak masaüstü yazılımlarının kullanılması, kötü niyetli aktörlerin yönetici izinleri veya eksiksiz bir yazılım yüklemesi gerektirmeden hedefin sistemlerine yerel bir kullanıcı olarak erişmesine, böylece yazılım kontrollerini atlamasına ve yaygın risk yönetimi varsayımlarına meydan okumasına olanak tanır.

Geri ödeme dolandırıcılarına bağlı FCEB ağları ihlali

Tehdit aktörleri, hedeflerinin cihazlarında bir yer edinmeyi başardıktan sonra, erişimlerini kullanarak kurbanları banka hesaplarına giriş yapmaları için kandırmaya çalıştı ve böylece geri ödeme dolandırıcılığı başlatabildiler.

Danışma belgesinde, “Bu özel faaliyet finansal olarak motive edilmiş ve bireyleri hedef alıyor gibi görünse de, erişim alıcının kuruluşuna karşı hem diğer siber suçlular hem de APT aktörleri tarafından ek kötü niyetli faaliyetlere yol açabilir” diyor.

NSA, “Kötü niyetli siber aktörler, Ulusal Güvenlik Sistemlerini (NSS), Savunma Bakanlığı’nı (DoD) ve Savunma Sanayi Üssü (DIB) ağlarını hedeflemek ve hem iş hem de ev cihazları ve hesaplarında meşru RMM yazılımını kullanmak için aynı teknikleri kullanabilir” dedi. katma.

Savunmacılar, CISA, NSA ve MS-ISAC tarafından, olası istismarı veya uzlaşmayı tespit etmek için danışma belgesiyle paylaşılan uzlaşma göstergelerini kullanmaya teşvik edilir.

Kampanyada kullanılan birinci aşama alan adları, BT yardım/destek temalı sosyal mühendislik dolandırıcılıklarında yaygın olarak kullanılan adlandırma modellerini takip eder: myhelpcare[.]internet üzerinden. benimyardım bakımım[.]cc, hservis[.]canlı, gscare[.]canlı, nhelpcare[.]bilgi, masa bakımı[.]canlı, nhelpcare[.]cc, win03[.]xyz, win01[.]xyz, 247 güvenli[.]biz.

Bu kampanyada BleepingComputer tarafından görülen bir diğer etkin alan ise winbackup01’dir.[.]xyz.

CISA, ağ savunucularını, kalıcılık ve/veya komuta ve kontrol (C2) için bir arka kapı olarak kullanılması da dahil olmak üzere, RMM kullanan ek türlerdeki kötü amaçlı etkinlik tehdidini vurgulayan uzlaşma göstergeleri, en iyi uygulamalar ve önerilen hafifletmeler için danışma kılavuzunu incelemeye teşvik eder. . — CISA

Ayrıca, bu tür riskleri azaltmaya yardımcı olmak ve ağların gelen saldırı girişimlerine karşı güvenli olmasını sağlamak için tasarlanmış önlemlerin bir listesini de sağladılar.

Potansiyel güvenlik ihlallerine karşı korunmak için şirketler ve kuruluşlar kurulu uzaktan erişim araçlarını denetlemeli ve yetkili RMM yazılımını belirlemelidir.

Yetkisiz RMM yazılımının yürütülmesini önlemek için uygulama kontrollerinin kullanılması ve VPN veya VDI gibi onaylı uzaktan erişim çözümleri üzerinden yalnızca yetkili RMM yazılımının kullanılması ve standart RMM bağlantı noktalarında ve protokollerinde hem gelen hem de giden bağlantıların engellenmesi de önerilir.

Güvenliği daha da artırmak için kuruluşlar, kimlik avı ve hedefli kimlik avı e-postalarıyla bağlantılı riskler konusunda çalışanlarını bilinçlendirmek için eğitim programları ve kimlik avı tatbikatları uygulamalıdır.