CISA ve FBI, sağlık, iletişim ve eğitim dahil olmak üzere ABD’nin birçok kritik altyapı sektörünü hedef alan devam eden Royal fidye yazılımı saldırılarının ardındaki artan tehdidi vurgulayan ortak bir danışma belgesi yayınladı.

Bu, güvenlik ekibi Aralık 2022’de fidye yazılımı operasyonunun ABD sağlık kuruluşlarına yönelik çok sayıda saldırıyla bağlantılı olduğunu ortaya çıkaran Sağlık ve İnsan Hizmetleri Bakanlığı (HHS) tarafından yayınlanan bir danışma belgesini takip ediyor.

Yanıt olarak FBI ve CISA, savunucuların ağlarında Royal fidye yazılımı yüklerini dağıtma girişimlerini tespit etmesine ve engellemesine yardımcı olacak uzlaşma göstergelerini ve bağlantılı taktikler, teknikler ve prosedürlerin (TTP’ler) bir listesini paylaştı.

ABD siber güvenlik ajansı Perşembe günü yaptığı açıklamada, “CISA, ağ savunucularını CSA’yı gözden geçirmeye ve dahil edilen azaltmaları uygulamaya teşvik ediyor.”

Federal kurumlar, hedef olma riski taşıyan tüm kuruluşlardan kendilerini artan fidye yazılımı tehdidine karşı korumak için somut adımlar atmalarını istiyor.

Kuruluşlarının ağlarını korumak için kuruluş yöneticileri, saldırganların zaten yararlandığı bilinen tüm güvenlik açıklarının düzeltilmesine öncelik vererek başlayabilir.

Kimlik avı girişimlerini etkili bir şekilde tespit etmek ve bildirmek için çalışanları eğitmek de çok önemlidir. Siber güvenlik savunmaları, çok faktörlü kimlik doğrulamanın (MFA) etkinleştirilmesi ve uygulanmasıyla daha da güçlendirilebilir, bu da saldırganların hassas sistemlere ve verilere erişmesini çok daha zorlaştırır.

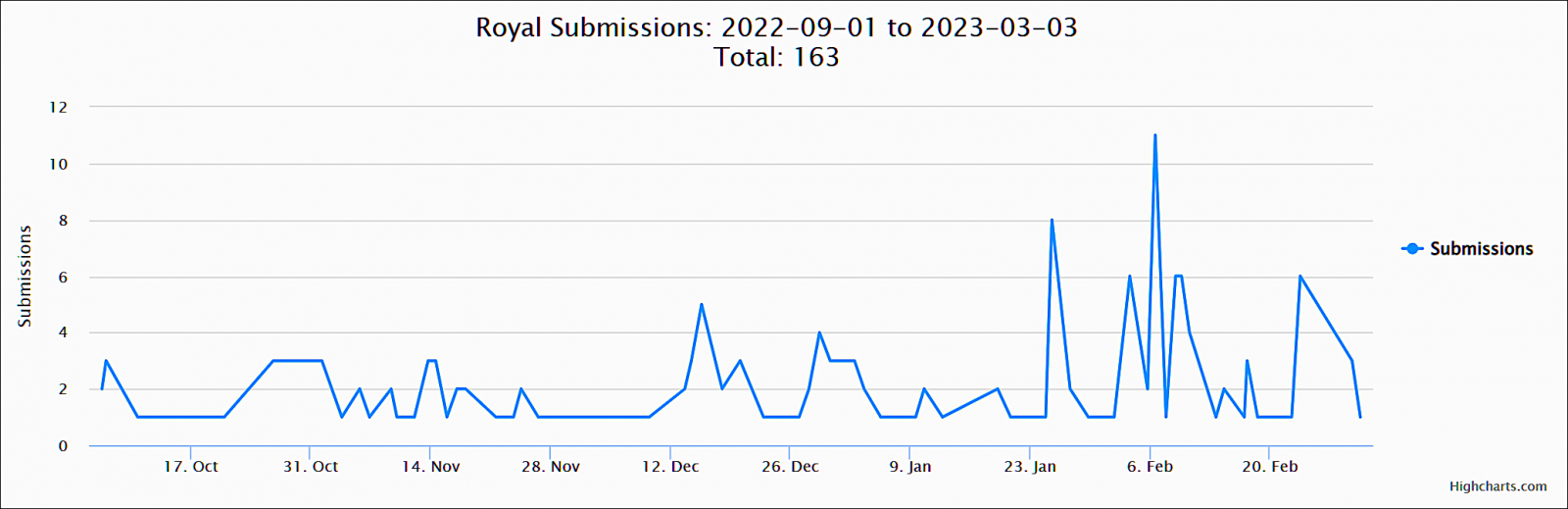

Analiz için ID-Ransomware platformuna gönderilen örnekler, kurumsal hedefleme çetesinin Ocak ayı sonundan itibaren giderek daha aktif hale geldiğini ve bu fidye yazılımı operasyonunun kurbanları üzerindeki büyük etkisini gösterdiğini gösteriyor.

Kraliyet olay raporları talebi

FBI, fidye ödemenin diğer siber suçluları saldırılara katılmaya teşvik edeceğini söylese de, kurbanlardan fidye ödeyip ödemediklerine bakılmaksızın Royal fidye yazılımı olaylarını yerel FBI saha ofislerine veya CISA’ya bildirmeleri isteniyor.

Herhangi bir ek bilgi, fidye yazılımı grubunun etkinliğini takip etmek, daha fazla saldırıyı durdurmak veya saldırganları eylemlerinden sorumlu tutmak için gereken kritik verilerin toplanmasına yardımcı olacaktır.

Royal Ransomware, daha önce kötü şöhretli Conti siber suç çetesiyle çalıştığı bilinen son derece deneyimli tehdit aktörlerinden oluşan özel bir operasyondur. Kötü amaçlı faaliyetleri, ilk olarak Ocak 2022’de tespit edilmesine rağmen, Eylül ayından bu yana yalnızca etkinlikte bir sıçrama gördü.

Başlangıçta BlackCat gibi diğer işlemlerden şifreleyiciler konuşlandırmış olsalar da, o zamandan beri kendi şifrelerini kullanmaya başladılar.

İlki, Conti tarafından kullanılanlara benzer fidye notları oluşturan Zeon’du, ancak “Royal” olarak yeniden markalaştıktan sonra Eylül ortasında yeni bir şifreleyiciye geçtiler.

Kötü amaçlı yazılım, özellikle VMware ESXi sanal makinelerini hedef alarak Linux cihazlarını şifrelemek üzere yakın zamanda yükseltildi.

Kraliyet operatörleri, hedeflerinin kurumsal sistemlerini şifreler ve saldırı başına 250.000 dolardan on milyonlara kadar değişen ağır fidye ödemeleri talep eder.

Bu fidye yazılımı operasyonu, kurumsal kurbanları yazılım sağlayıcıları ve yemek dağıtım hizmetleri gibi davrandıkları geri arama kimlik avı saldırılarının bir parçası olarak uzaktan erişim yazılımı yüklemeleri için kandırmaya yönelik sosyal mühendislik taktikleri nedeniyle de kalabalığın arasından sıyrılıyor.

Buna ek olarak, grup, haberlerde yer almayı ve kurbanları üzerinde daha fazla baskı oluşturmayı umarak, güvenliği ihlal edilmiş hedeflerin ayrıntılarını gazetecilere tweetlemek için saldırıya uğramış Twitter hesaplarını kullanma konusunda benzersiz bir strateji kullanıyor.

Bu tweet’ler, grubun kurbanları şifrelemeden önce ağlarından çaldığı iddia edilen sızdırılmış verilere bir bağlantı içeriyor.