Snatch fidye yazılımının kurbanları, Savunma Sanayii Üssü, Gıda ve Tarım ve Bilgi Teknolojisi sektörleri de dahil olmak üzere çeşitli kritik altyapı sektörlerini kapsıyor.

Artan fidye yazılımı saldırı tehdidiyle mücadele etmek için devam eden bir çaba kapsamında, Federal Soruşturma Bürosu (FBI) ve Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Snatch fidye yazılımının gelişen taktiklerine ışık tutan ortak bir Siber Güvenlik Tavsiyesi (CSA) yayınladı. varyant.

#StopRansomware girişiminin bir parçası olarak yayınlanan bu danışma belgesi, ağ savunucularını bu virüse karşı koruma sağlayacak önemli bilgilerle donatmayı amaçlıyor. zorlu siber tehdit.

Kalıcı Bir Tehdit

İlk olarak 2018’de ortaya çıkan Snatch fidye yazılımı çeşidinin dayanıklı bir rakip olduğu kanıtlandı. Hizmet olarak fidye yazılımı altında çalışmak (RaaS) modeliyle Snatch, siber suçlardaki en son trendlerden yararlanmak için taktiklerini sürekli olarak uyarladı. Son FBI araştırmaları, Snatch’in özellikle aktif olduğunu ve en son faaliyetin 1 Haziran 2023 itibarıyla rapor edildiğini ortaya çıkardı.

Snatch fidye yazılımının ayırt edici özelliklerinden biri, virüslü cihazları Güvenli Mod’da yeniden başlatarak tespitten kaçma yeteneğidir; bu teknik, virüslü cihazlar tarafından tespit edilmeden çalışmasına olanak tanır. antivirüs veya uç nokta koruma yazılımı.

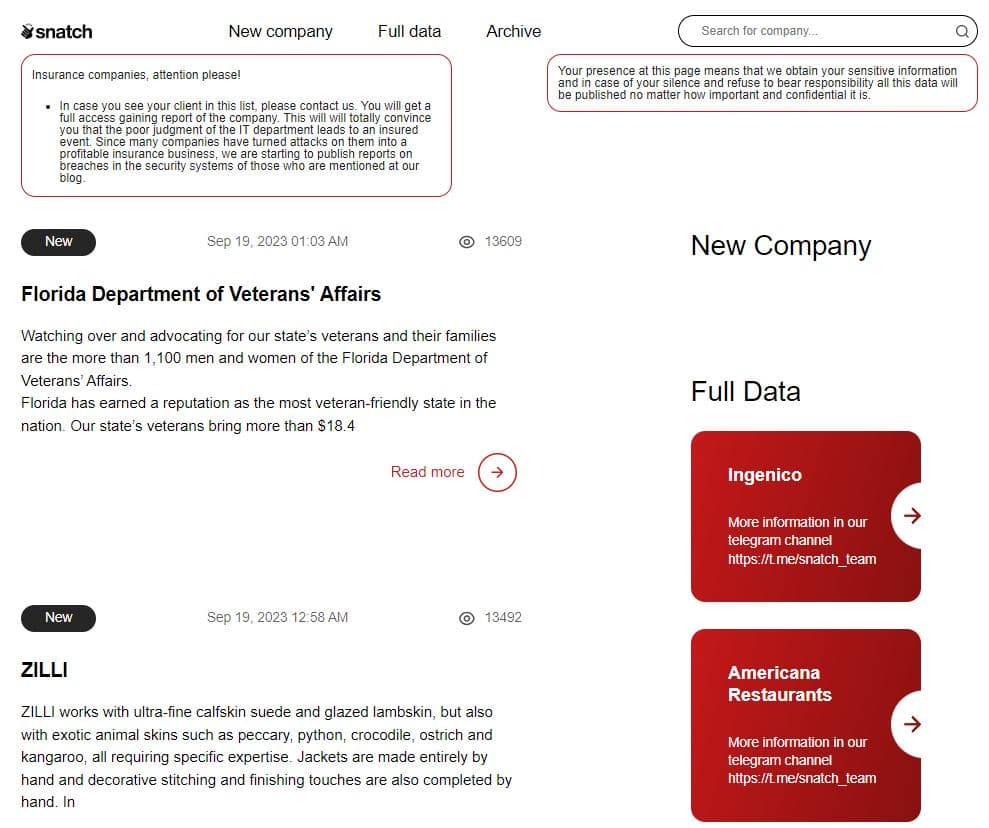

Bu özellik, veri sızdırma ve çifte gasp eğilimiyle birleştiğinde Snatch’i güçlü bir tehdit haline getiriyor. Snatch tehdit aktörleri, kurbanlardan veri sızdırdıktan sonra genellikle çifte şantaj yöntemine başvuruyor ve fidye ödenmediği takdirde çalınan verileri gasp bloglarında yayınlama tehdidinde bulunuyor.

Geniş Hedef Yelpazesi

Snatch fidye yazılımının kurbanları, Savunma Sanayii Üssü, Gıda ve Tarım ve Bilgi Teknolojisi sektörleri de dahil olmak üzere çeşitli kritik altyapı sektörlerini kapsıyor. Yöntemleri titiz bir yaklaşımı içeriyor; fidye yazılımını dağıtmadan önce kurbanın sisteminde üç aya kadar zaman harcıyorlar. Bu süre zarfında güvenlik açıklarından yararlanırlar, ağlar arasında yatay olarak hareket ederler ve sızdırılacak değerli verileri ararlar.

Benzersiz Taktikler

Snatch’in benzersiz taktikleri kullanması, onu diğer fidye yazılımı türlerinden ayırıyor. Yürütülebilir fidye yazılımının, şifrelediği her dosya ve klasör adına bir dizi onaltılık karakter eklediği ve bunun sonucunda her enfeksiyon için benzersiz bir tanımlayıcı sağladığı bilinmektedir.

Ayrıca tehdit aktörleri, kurbanlarla fidye notlarında bırakılan tanımlayıcılara veya gasp bloglarına dayanarak e-posta ve Tox iletişim platformu aracılığıyla iletişim kurar.

Azaltmalar ve Öneriler

onların danışmaFBI ve CISA, Snatch’in faaliyetlerine dayanarak fidye yazılımı olaylarının olasılığını ve etkisini azaltmak için kuruluşlara yönelik çeşitli önemli hafifletici önlemlerin ve tavsiyelerin ana hatlarını çizdi:

- Uzaktan Erişimi Denetleyin ve Kontrol Edin: Kuruluşlara uzaktan erişim araçlarını denetlemeleri ve kontrol etmeleri, kullanımlarını izlemeleri ve yetkili uzaktan erişimin yalnızca VPN’ler gibi onaylanmış kanallar aracılığıyla kullanılmasını zorunlu kılmaları tavsiye edilir.

- Uygulama Kontrollerini Uygulayın: Yetkisiz kurulumları önlemek için uzaktan erişim programlarına izin vermek de dahil olmak üzere, yazılımın yürütülmesini yönetmek ve kontrol etmek için uygulama kontrolleri uygulanmalıdır.

- Kimlik Bilgisi Güvenliğini Güçlendirin: Güçlü parola politikaları uygulayarak, çok faktörlü kimlik doğrulamayı uygulayarak ve komut dosyalarında düz metin kimlik bilgilerinin depolanmasından kaçınarak kimlik bilgilerini koruyun.

- Düzenli Güncelleme ve Yama: Bilinen istismar edilen güvenlik açıklarına yama uygulanmasına öncelik vererek tüm sistemleri, yazılımları ve ürün yazılımlarını güncel tutun.

- Ağ Segmentasyonu: Fidye yazılımının yayılmasını sınırlamak ve düşmanın yanal hareketini kısıtlamak için ağ bölümlendirmesini kullanın.

- Veri Yedekleme ve Şifreleme: Çevrimdışı veri yedeklemelerini sürdürün, veri yedeklemelerinin şifrelendiğinden, değiştirilemez olduğundan ve tüm kuruluşun veri altyapısını kapsadığından emin olun.

- Güvenlik Testi ve Doğrulama: Güvenlik kontrollerini bilinen tehdit davranışlarına karşı sürekli olarak test edin ve doğrulayın, bunları MITRE ATT&CK teknikleriyle uyumlu hale getirin.

Olayları Bildir

Son olarak, FBI ve CISA, dosyaların kurtarılmasını garanti etmediği ve daha fazla suç faaliyetini teşvik edebileceği için fidye ödemeyi kesinlikle önermiyor. Bunun yerine, kuruluşları fidye yazılımı olaylarını derhal FBI’ın İnternet Suçları Şikayet Merkezi (IC3) veya CISA gibi ilgili makamlara bildirmeye çağırıyorlar.

Bunun gibi ortak tavsiyeler, kuruluşların bilgi sahibi olması ve Snatch gibi fidye yazılımı saldırılarına karşı proaktif bir şekilde savunma yapması için çok önemli araçlar olarak hizmet ediyor. Kuruluşlar, önerilen hafifletme önlemlerini uygulayarak ve tehdit bilgilerini paylaşarak siber güvenlik duruşlarını geliştirebilir ve #StopRansomware (Ransomware’i Durdur) yönündeki kolektif çabaya katkıda bulunabilir.

İLGİLİ MAKALELER

- VPN’lerin Güvenliğine İlişkin NSA ve CISA Yayın Yönergeleri

- FBI ve NCSC, ABD Uzay Sektörüne Yönelik Siber Saldırılara Karşı Uyardı

- CISA, ‘kötü amaçlı reklamcılığı’ engellemek için reklam engelleyicilerin kullanılmasını öneriyor

- CISA, Ücretsiz Siber Güvenlik Araç ve Hizmetlerinin Listesini Yayınladı

- CISA – Fidye Yazılımı ABD’deki 3 su tesisinin SCADA sistemlerini vurdu