Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), Federal Soruşturma Bürosu (FBI) ve Sağlık ve İnsani Hizmetler Bakanlığı (HHS), güncellenmiş #StopRansomware güvenlik tavsiye belgesinde sağlık sektörünü ALPHV fidye yazılımının tehlikesi konusunda uyardı Blackcat olarak da bilinen grup. Danışmana göre:

Aralık 2023’ün ortalarından bu yana sızdırılan yaklaşık 70 mağdur arasında en çok mağdur edilen sektör sağlık sektörü oldu.

Geçmişte, fidye yazılımı gruplarının sağlık sektörünü yalnız bırakma yönündeki önceki vaatlerine kesinlikle saygı göstermediğini bildirmiştik. Bu yeni bir olgu değil, ancak özellikle sağlık hizmetlerine odaklanan ALPHV nispeten yeni bir olgudur.

ALPHV’nin geçen yılın Aralık ayında altyapılarında kolluk kuvvetleri tarafından yaşanan aksaklıkların bir tür geri ödemesi olarak bağlı kuruluşlarından bu sektöre odaklanmalarını istediğini duyabilirsiniz.

Change Healthcare’e yapılan son saldırının ALPHV’den kaynaklandığı bildirildi, ancak söz konusu kesintiden çok önce sağlık hizmetlerine saldırmadıklarını söylemenin doğru olduğunu düşünmüyoruz.

Ve ne yazık ki ALPHV tek değil. Lurie Çocuk Hastanesi’ne yapılan saldırıyı Rhysida fidye yazılımı grubu üstlendi.

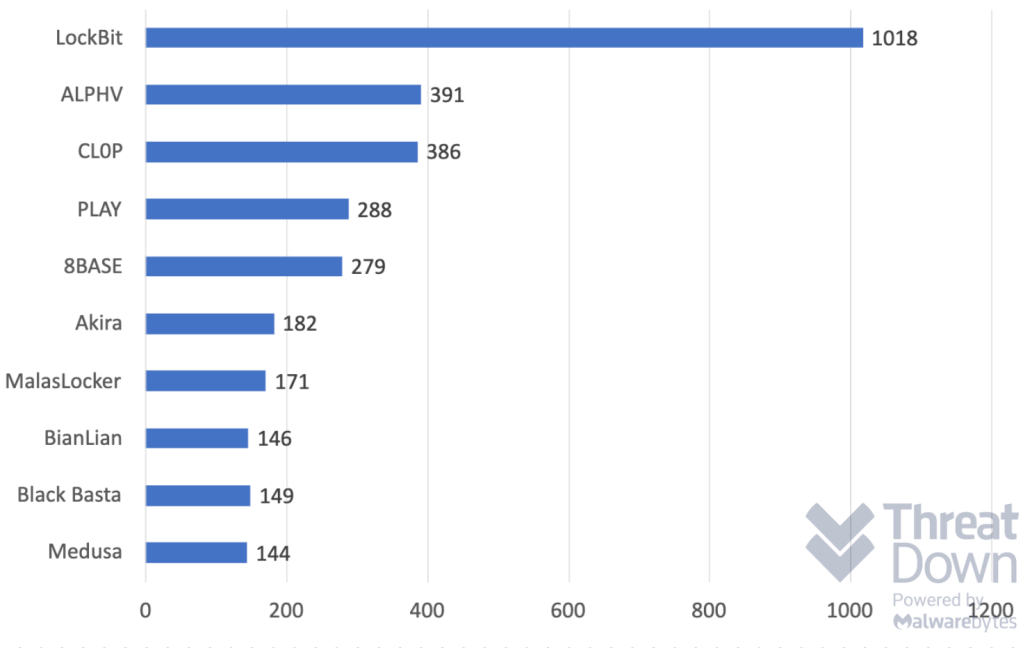

ALPHV, bir Hizmet Olarak Fidye Yazılımı (RaaS) grubudur; bu, fidye yazılımının, hizmet olarak yazılım (SaaS) iş modeli kullanılarak suç ortaklarının kullanımına sunulduğu anlamına gelir. ALPHV, 2023’ün en aktif büyük oyun fidye yazılımı grupları listesinde ikinci sırada yer aldı.

Danışmana göre ALPHV’nin bağlı kuruluşları, ilk erişimi elde etmek için bir şirket üzerinde gelişmiş sosyal mühendislik tekniklerini ve açık kaynak araştırmasını kullanıyor. Şirketin BT ve/veya yardım masası personeli gibi davranırlar ve hedef ağa erişmek amacıyla çalışanlardan kimlik bilgileri almak için telefon çağrıları veya SMS mesajları kullanırlar. İlk ihlalden sonra, ağdan veri hırsızlığına hazırlıklı olmak için AnyDesk, MegaSync ve Splashtop gibi uzaktan erişim yazılımlarını kullanıyorlar.

İlk erişimden itibaren, erişimlerini ilerletmek için çeşitli diğer meşru, arazide yaşayan (LOTL) araçları kullanırlar. Veriler güvenli bir şekilde Dropbox veya Mega hesaplarına taşındıktan sonra, fidye yazılımı ağdaki makineleri şifrelemek için dağıtılır. En son ALPHV Blackcat güncellemesi, hem Windows hem de Linux aygıtlarının yanı sıra VMWare örneklerini şifreleme özelliğine sahiptir.

ALPHV’nin bağlı kuruluşları arasında sağlık kurumlarına yönelik saldırıları nasıl teşvik edeceği belli değil. Bu saldırılar sırasında bulunan bazı verilerin yeraltı piyasasında çok değerli olduğunun farkındayız.

Sağlık hizmetlerine yönelik saldırıların ne kadar yıkıcı olabileceğini gördükten sonra, olaya karışan her siber suçluyu, herhangi bir sağlık tesisinde tedavi görme haklarından feragat etmeye teşvik ediyoruz. Veya en azından verdikleri zararı ve insanların sağlığı üzerindeki potansiyel etkisini anlamaya çalışın.

Fidye yazılımından nasıl kaçınılır

- Yaygın giriş biçimlerini engelleyin. İnternete açık sistemlerdeki güvenlik açıklarını hızlı bir şekilde düzeltmek için bir plan oluşturun; RDP ve VPN’ler gibi uzaktan erişimi devre dışı bırakın veya güçlendirin.

- İzinsiz girişleri önleyin. Tehditleri, uç noktalarınıza sızmadan veya onları etkilemeden önce durdurun. Fidye yazılımı dağıtmak için kullanılan kötüye kullanımları ve kötü amaçlı yazılımları önleyebilecek uç nokta güvenlik yazılımı kullanın.

- İzinsiz girişleri tespit edin. Ağları bölümlere ayırarak ve erişim haklarını ihtiyatlı bir şekilde atayarak davetsiz misafirlerin kuruluşunuzun içinde faaliyet göstermesini zorlaştırın. Bir saldırı meydana gelmeden önce olağandışı etkinlikleri tespit etmek için EDR veya MDR’yi kullanın.

- Kötü amaçlı şifrelemeyi durdurun. Fidye yazılımını tanımlamak için birden fazla farklı algılama tekniği ve hasarlı sistem dosyalarını geri yüklemek için fidye yazılımını geri alma tekniği kullanan ThreatDown EDR gibi Uç Nokta Tespit ve Yanıt yazılımını kullanın.

- Tesis dışında, çevrimdışı yedeklemeler oluşturun. Yedeklemeleri saldırganların erişemeyeceği bir yerde ve çevrimdışı olarak saklayın. Temel iş işlevlerini hızlı bir şekilde geri yükleyebileceğinizden emin olmak için bunları düzenli olarak test edin.

- İki kez saldırıya uğramayın. Salgını izole ettikten ve ilk saldırıyı durdurduktan sonra, tekrar saldırıya uğramamak için saldırganların, kötü amaçlı yazılımlarının, araçlarının ve giriş yöntemlerinin tüm izlerini kaldırmalısınız.

İş çözümlerimiz, fidye yazılımının tüm kalıntılarını ortadan kaldırır ve yeniden virüse yakalanmanızı önler. İşletmenizi korumaya nasıl yardımcı olabileceğimiz hakkında daha fazla bilgi edinmek ister misiniz? Aşağıdan ücretsiz deneme sürümünü edinin.