Federal Soruşturma Bürosu ve Siber Güvenlik ve Altyapı Güvenliği Ajansı, şu anda ALPHV/BlackCat Rus fidye yazılımı operasyonuyla işbirliği yapan, gevşek örgülü bir bilgisayar korsanlığı topluluğu olan Scattered Spider olarak takip edilen kaçamak tehdit aktörü hakkında bir danışma belgesi yayınladı.

0ktapus, Starfraud, UNC3944, Scatter Swine, Octo Tempest ve Muddled Libra olarak da bilinen Scattered Spider, sosyal mühendislik konusunda uzmandır ve ilk elde etmek için kimlik avına, çok fabrikalı kimlik doğrulama push bombalamasına (hedefli MFA yorgunluğu) ve SIM değiştirmeye dayanır. Büyük kuruluşlarda ağ erişimi.

Grup, aynı hacker forumlarını ve Telegram kanallarını sık sık ziyaret eden, farklı becerilere sahip, İngilizce konuşan (16 yaşında kadar genç) genç üyelerden oluşuyor.

Üyelerden bazılarının, son zamanlarda medyanın geniş ilgisini çeken, şiddet eylemlerine ve siber olaylara karışan gevşek bir topluluk olan “Comm”un da parçası olduğuna inanılıyor.

Birbirine bağlı bir çete olduğu yönündeki genel inanışın aksine, her saldırıya farklı tehdit aktörlerinin katıldığı bireylerden oluşan bir ağdırlar. Bu akışkan yapı onları takip etmeyi zorlaştırıyor.

Ancak Reuters gazetecilerine göre FBI, grubun en az 12 üyesinin kimliğini biliyor ancak henüz hiçbiri hakkında dava açılmadı veya tutuklanmadı.

Arka plan

Dağınık Örümcek saldırıları, siber güvenlik şirketi Group-IB’deki araştırmacıların aynı yılın Mart ayında Okta kimlik bilgilerini ve 2FA kodlarını çalmayı amaçlayan bir dizi saldırı hakkında bir rapor yayınlamasından bu yana geçen yazdan bu yana belgeleniyordu.

Aralık 2022’de CrowdStrike, tehdit aktörünün mali motivasyonlu, telekom şirketlerini hedef alan, üst düzey sosyal mühendislik taktikleri kullanan, savunmayı tersine çeviren ve zengin yazılım araçları kullanan bir grup olduğunu açıkladı.

Ocak 2023’te Crowdstrike, Scattered Spider’ın EDR (uç nokta algılama ve yanıt) güvenlik ürünlerinin tespitinden kaçınmak için BYOVD (Kendi Savunmasız Sürücünüzü Getirin) yöntemlerini kullandığını keşfetti.

Daha yakın bir zamanda, bu yılın Eylül ayında, MGM Casino ve Caesars Entertainment’a yönelik iki yüksek profilli saldırı, tehdit aktörlerinin sistemleri şifrelemek için BlackCat/ALPHV dolabını kullandığı Scattered Spider’a atfedildi.

Tehdit aktörünün geçmiş faaliyetleri arasında MailChimp, Twilio, DoorDash ve Riot Games’e yönelik saldırılar yer alıyor.

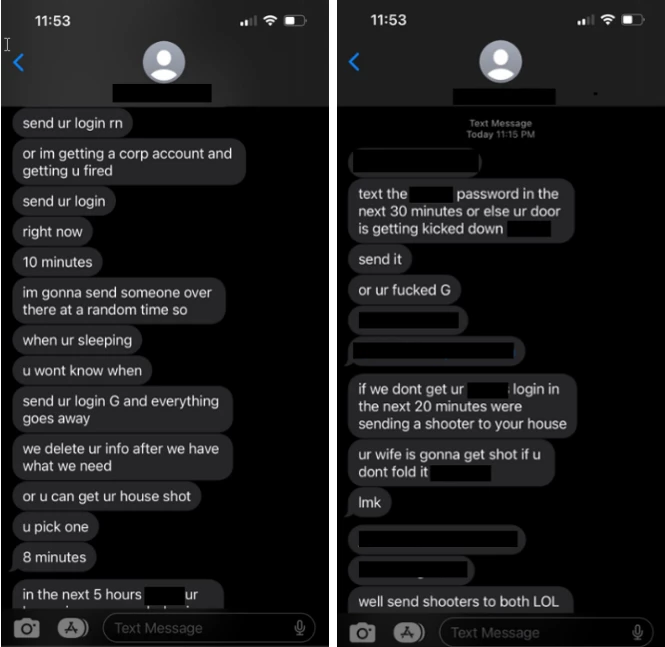

Onlara Octo Tempest adını veren Microsoft’un Ekim ayındaki bir raporu, onların en tehlikeli mali suç gruplarından biri olduklarını ve hedeflerine ulaşmak için şiddet içeren tehditlere başvurduklarının bilindiğini söylüyor.

kaynak: Microsoft

Araştırmacıların grubun çeşitli saldırı yöntemleri hakkındaki bulguları, üyelerinin sosyal mühendislik ve bilgisayar korsanlığından SIM değiştirmeye, kimlik avına ve oturum açma korumalarını atlamaya kadar farklı siber suç alanlarına uzanan bilgiye sahip olduğunu gösteriyor.

Dağınık Örümcek taktikleri

FBI ve CISA uyarısı, Scattered Spider’ın BT veya yardım masası personeli gibi görünerek bir şirketin çalışanlarını hedef almasını ve kimlik bilgileri ve hatta doğrudan ağ erişimi sağlamaları için onları kandırmayı içeren güçlü ilk erişim taktiklerini vurguluyor.

Bireysel taktikler arasında telefon çağrıları, SMS kimlik avı, e-posta kimlik avı, MFA yorgunluk saldırıları ve SIM değiştirme yer alır. E-posta ve SMS kimlik avı için kullanılan alan adları, Okta ve Zoho ServiceDesk markalarını hedefin adıyla birlikte kötüye kullanarak meşru görünmelerini sağlıyor.

Scattered Spider, ağ üzerinde sağlam bir yer edindikten sonra, keşif ve yanal hareket için halka açık bir dizi yazılım aracını kullanıyor; bunlar arasında şunlar yer alıyor:

- Fleetdeck.io: Uzaktan sistem izleme ve yönetimi

- Seviye.io: Uzaktan sistem izleme ve yönetimi

- Mimikatz: Kimlik bilgisi çıkarma

- etek: İnternet tüneli aracılığıyla uzaktan web sunucusu erişimi

- Nabız yolu: Uzaktan sistem izleme ve yönetimi

- Ekran bağlantısı: Ağ cihazı uzaktan bağlantı yönetimi

- Sıçrama Topu: Ağ cihazı uzaktan bağlantı yönetimi

- Taktik.RMM: Uzaktan sistem izleme ve yönetimi

- Kuyruk ölçeği: Güvenli ağ iletişimi için VPN

- Ekip görüntüleyici: Ağ cihazı uzaktan bağlantı yönetimi

Scattered Spider, kötü amaçlarla kullanılan yukarıdaki meşru araçların yanı sıra, güvenliği ihlal edilmiş sistemdeki oturum açma kimlik bilgilerini, çerezleri ve saldırıda yararlı olan diğer verileri çalmak amacıyla WarZone RAT, Raccoon Stealer ve Vidar Stealer gibi kötü amaçlı yazılımları yüklemek için kimlik avı saldırıları da gerçekleştirir.

Tehdit grubunun son saldırılarında gözlemlenen yeni bir taktik, ALPHV/BlackCat fidye yazılımını kullanarak veri sızdırma ve dosya şifreleme, ardından fidye ödemesi için pazarlık yapmak üzere bir mesajlaşma uygulaması, e-posta veya diğer güvenli araçlar aracılığıyla kurbanlarla iletişim kurmadır.

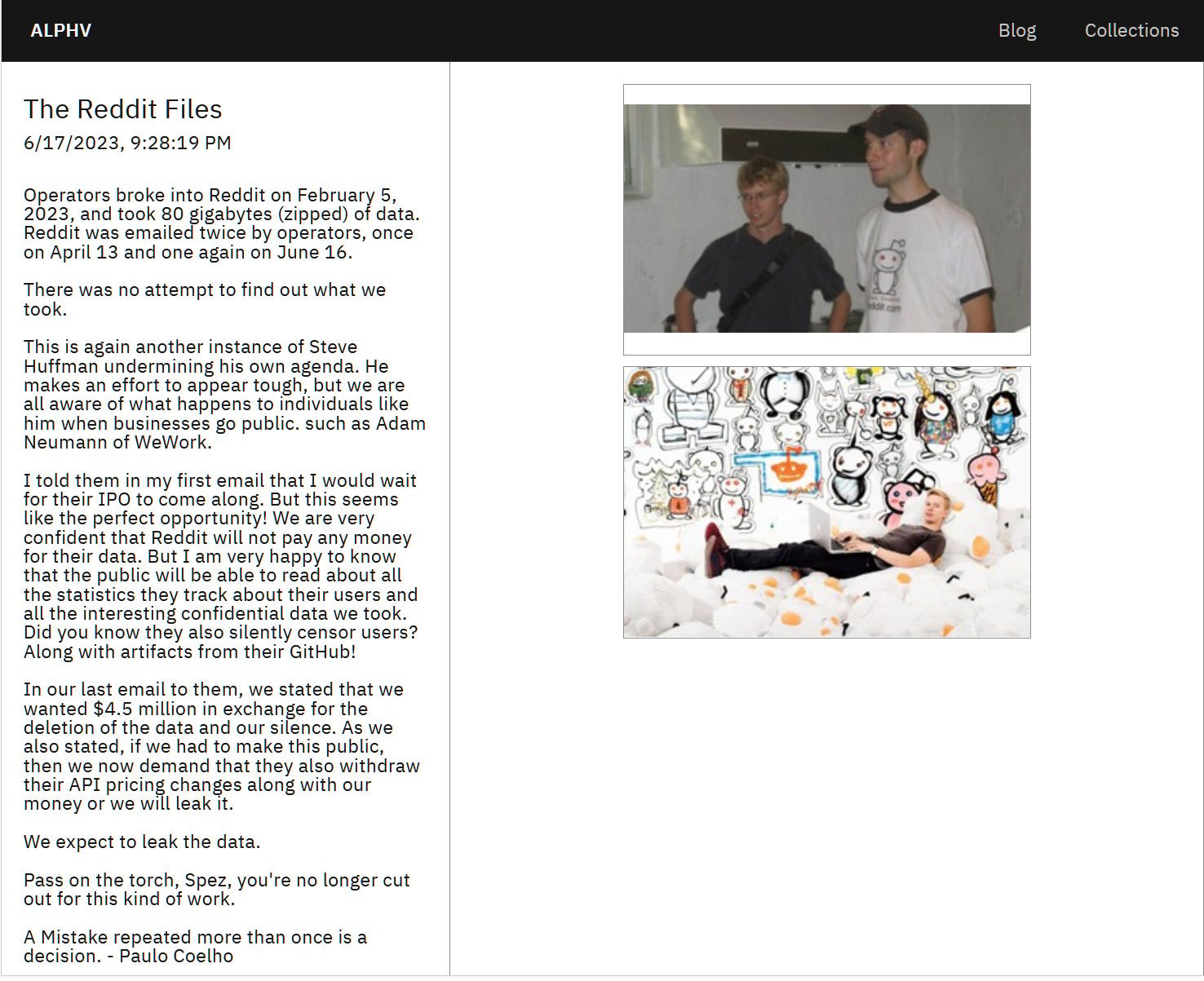

BlackCat’e bağlı Scattered Spider oyuncularının, Reddit’e yaptıkları saldırıda olduğu gibi, fidye yazılımı çetesinin veri sızıntısı sitesini gasp girişimlerinin bir parçası olarak kullandıkları, burada veri sızdırdıkları veya saldırı hakkında açıklamalar yaptıkları biliniyor.

kaynak: BleepingComputer

Scattered Spider, kaynak kodu depoları, kod imzalama sertifikaları ve kimlik bilgileri depolama gibi değerli varlıklara özellikle ilgi gösterir.

Saldırganlar ayrıca kurbanın Slack kanallarını, Microsoft Teams ve Microsoft Exchange e-postalarını, faaliyetlerinin keşfedildiğine dair herhangi bir belirti içeren mesajlar açısından yakından izliyor.

“Tehdit aktörleri, güvenlik ekiplerinin onları nasıl avladığını belirlemek ve mağdur savunmalarına yanıt olarak proaktif olarak yeni izinsiz giriş yolları geliştirmek için sıklıkla olay iyileştirme ve müdahale çağrılarına ve telekonferanslara katılıyor” – Federal Soruşturma Bürosu

Ajans, siber suçluların bunu, genellikle sahte bir meşruiyet duygusu için sahte sosyal medya profillerine sahip “çevrede yeni kimlikler yaratarak” başardıklarını ekliyor.

Önerilen azaltımlar

FBI ve CISA, Scattered Spider’ın neden olduğu tehditlere karşı koruma sağlamak için belirli azaltıcı önlemlerin uygulanmasını tavsiye ediyor.

Danışma belgesindeki temel tavsiyeler şunları önermektedir:

- Yazılımın yürütülmesini yönetmek için “izin verilenler listesine” sahip uygulama kontrollerini kullanın.

- Uzaktan erişim araçlarını izleyin ve kimlik avına karşı dayanıklı çok faktörlü kimlik doğrulamayı (MFA) uygulayın.

- En iyi uygulamalar ve MFA ile Uzak Masaüstü Protokolü (RDP) kullanımını güvence altına alın ve sınırlandırın.

- Çevrimdışı yedeklemeleri sürdürün ve sağlam bir veri kurtarma planına bağlı kalın.

- Güçlü, daha az sıklıkta değiştirilen şifreler için NIST standartlarını izleyin.

- Güvenlik açıklarını düzeltmeye odaklanarak sistemleri ve yazılımı düzenli olarak güncel tutun.

- Trafiği kontrol etmek ve fidye yazılımının yayılmasını önlemek için ağ bölümlendirmesini uygulayın.

- Anormal etkinlikleri tespit etmek için ağ izleme ve Uç Nokta Tespit ve Yanıt (EDR) araçlarını kullanın.

- Riskli bağlantıları devre dışı bırakarak ve yedekleme verilerini şifreleyerek e-posta güvenliğini artırın.

Son olarak kuruluşlara güvenlik kontrollerini danışma belgesinde açıklanan MITRE ATT&CK tekniklerine göre test etmeleri ve doğrulamaları tavsiye edilir.